漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2012-08-03: 细节已通知厂商并且等待厂商处理中

2012-08-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

可能造成个人数据泄露。攻击难度有点大,出现攻击的可能性不高。作为学习案例发出来吧。

为了避免公开前被娱乐化讨论,申明下,和以前我报的别的问题相比,产生的原因不同。

详细说明:

先说环境。手机:Nexus S;系统:乐众ROM 1.7.27。

主要对“备份助手”的同步联系人和同步日历功能做评估。潜在的安全问题如下:

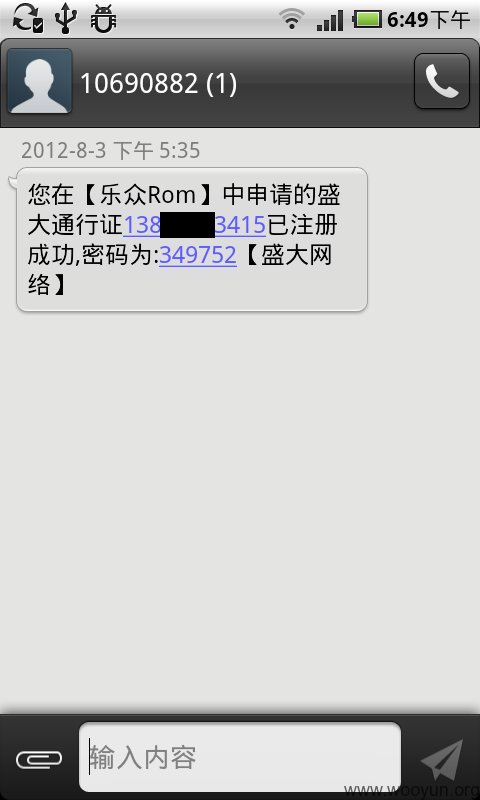

1. 未向用户提示、未经用户同意,首次使用该功能时,自动向SP号码106575160882发送两条短信以注册盛大账号,每条1毛钱。这是相当不标准的做法。

2. 将新建的盛大账号和密码以短信方式发送给用户。攻击者如果注册一个短信的接收器,可以获取到这一初始密码。

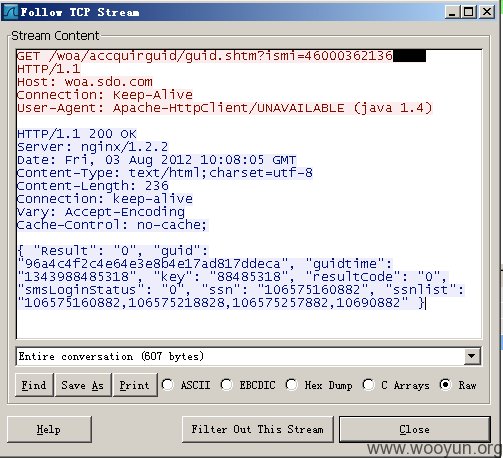

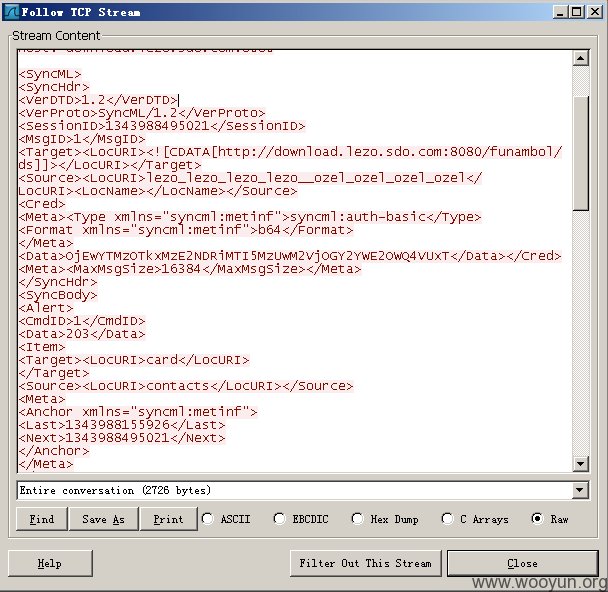

3. 以IMSI码作为唯一凭证与服务器端进行联系人和日历同步,可能产生伪造攻击。即攻击者在获得乐众ROM用户的IMSI码后,可以采用重打包做个桩、修改ROM硬编码IMSI返回值、还原通信协议等方法,以IMSI码与盛大服务器进行通信,通过验证后进行同步,从而获得用户存储在云端的数据。(注:这里的攻击方法是理论上的,我没有做实际的攻击验证。无论如何,以IMSI码作为唯一认证凭据,这个问题可以归为OWASP Top Mobile 10 Risks之一。)

4. 同步过程完全明文。在开放的WiFi环境下,或钓鱼WiFi热点下,数据可以被攻击者读取。

漏洞证明:

修复方案:

别用这种简陋和不正规的协议,少用明文传输个人数据。

如果为了考虑用户体验,用系统的账户管理啊。从郭振架构师的一次技术交流看,你们在账户、同步、备份上做了很多定制工作,怎么这个备份还自己再搞一套?

版权声明:转载请注明来源 Claud@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-08-08 19:12

厂商回复:

最新状态:

暂无