漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2012-02-06: 细节已通知厂商并且等待厂商处理中

2012-02-06: 厂商已经确认,细节仅向厂商公开

2012-02-16: 细节向核心白帽子及相关领域专家公开

2012-02-26: 细节向普通白帽子公开

2012-03-07: 细节向实习白帽子公开

2012-03-22: 细节向公众公开

简要描述:

搜房网某分站后台管理可绕过验证

详细说明:

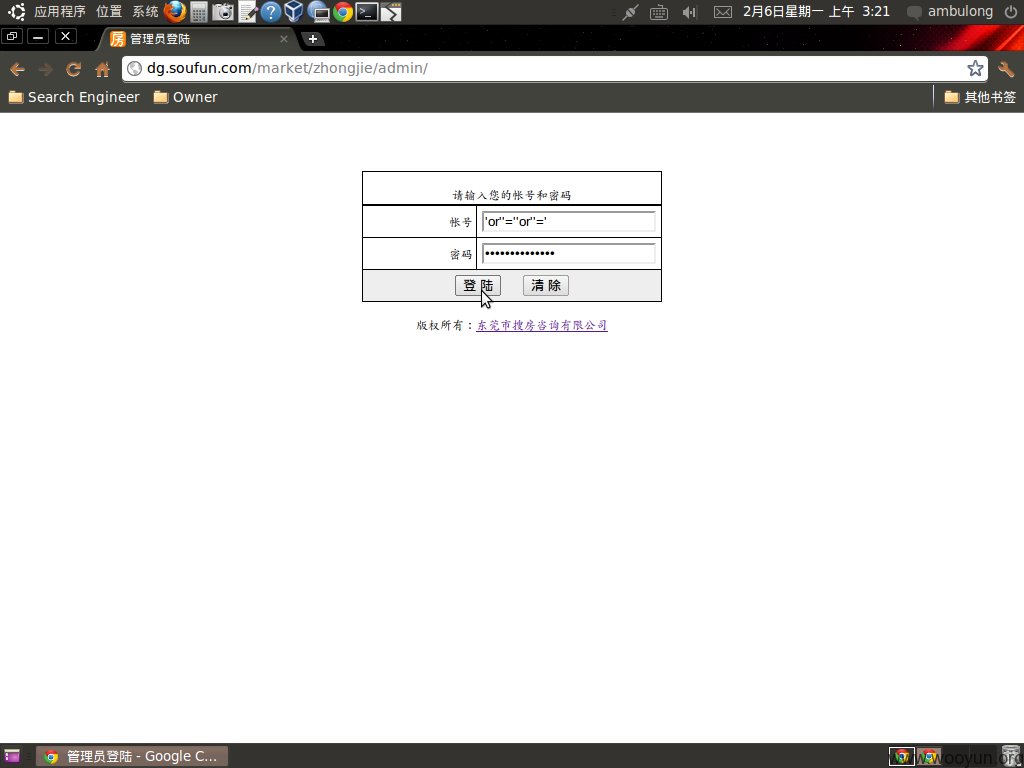

http://dg.soufun.com/market/zhongjie/admin/

1.登录框SQL注入,可构造查询语句绕过验证,如:'or''=''or''='

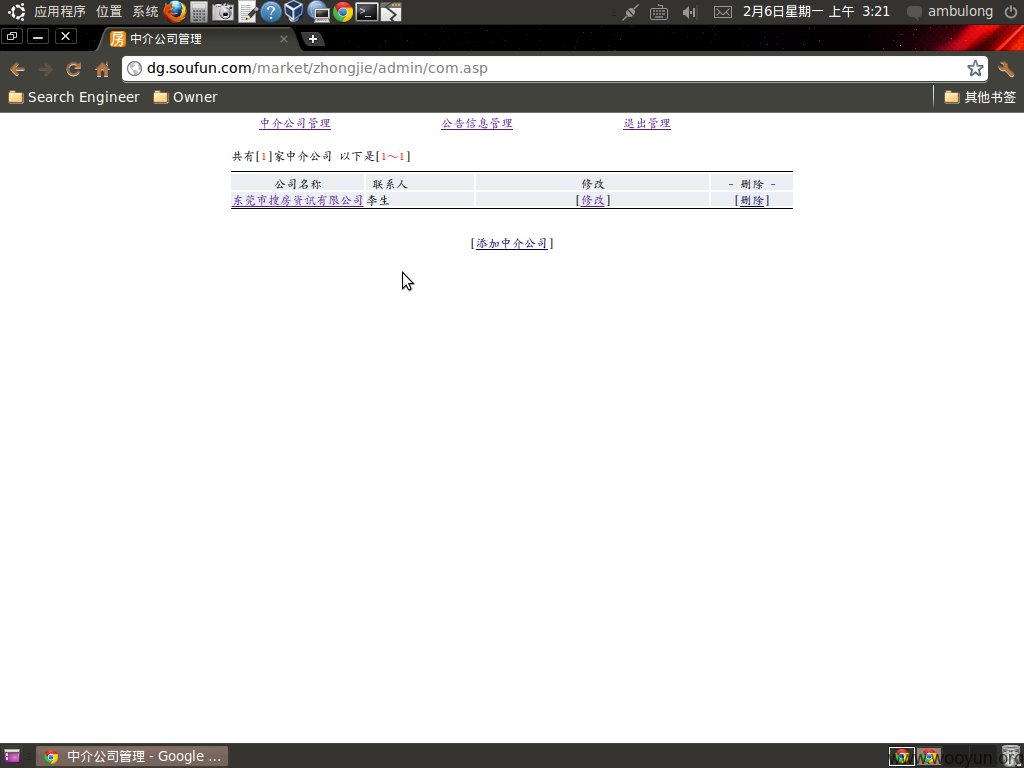

2.未授权访问:

http://dg.soufun.com/market/zhongjie/admin/news.asp

http://dg.soufun.com/market/zhongjie/admin/com.asp

3.有页面存在SQL注入,可获取管理员帐号密码

http://dg.soufun.com/market/zhongjie/showcom.asp?id=23

漏洞证明:

'or''=''or''='直接登录,

未授权访问:

http://dg.soufun.com/market/zhongjie/admin/news.asp

http://dg.soufun.com/market/zhongjie/admin/com.asp

SSQL注入:http://dg.soufun.com/market/zhongjie/showcom.asp?id=23

修复方案:

过滤参数,对未授权访问页面增加验证

此后台应该已经废弃,可以删除

版权声明:转载请注明来源 Ambulong@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2012-02-06 12:23

厂商回复:

已经修复。很早的无人维护的程序

最新状态:

暂无