漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

extmail 的几个xss 问题

相关厂商:

漏洞作者:

提交时间:

2012-02-27 12:35

修复时间:

2012-04-12 12:36

公开时间:

2012-04-12 12:36

漏洞类型:

xss跨站脚本攻击

危害等级:

中

自评Rank:

10

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2012-02-27: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-04-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

ExtMail最初以WebMail软件为主,后逐步完善配套并形成了ExtMail邮件系统,提供完整的SMTP/POP/IMAP/Web和管理支持。目前装机量超过2万台。

extmail 是一款部署比较多的开源的webmail系统,但是,该系统在处理邮件及其他细节方面,存在几个问题,导致攻击者可以针对使用该webmail的用户进行攻击,获取mail账户的访问权,或者直接修改密码。

详细说明:

1,cookie 中 sid,是惟一的用户登录凭证,获取该sid即可登录目标邮箱。此处不算漏洞,只为说明下列问题的利用。

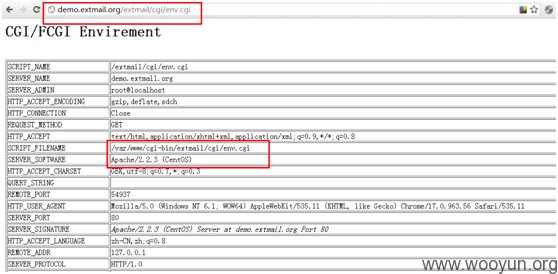

2,信息泄露

http://demo.extmail.org/extmail/cgi/env.cgi

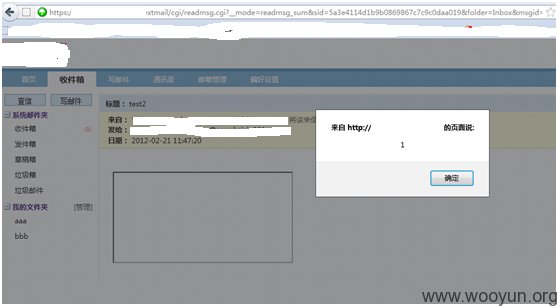

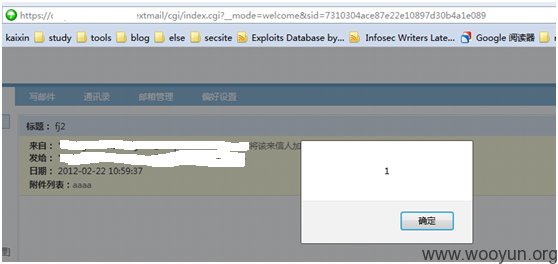

3,邮件正文及附件处存在xss漏洞。

4,地址簿等处存在xss

6,登录后即可获取邮箱安全问题及答案,用于修改密码

发送xss邮件,获取sid,登录,获取邮箱安全问题和答案,修改密码,,,

漏洞证明:

修复方案:

你们专业,我就不献丑了。

版权声明:转载请注明来源 unic02n@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝