漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-05-05: 细节已通知厂商并且等待厂商处理中

2013-05-06: 厂商已经确认,细节仅向厂商公开

2013-05-16: 细节向核心白帽子及相关领域专家公开

2013-05-26: 细节向普通白帽子公开

2013-06-05: 细节向实习白帽子公开

2013-06-19: 细节向公众公开

简要描述:

页面有参数没有过滤,可xss。

cookie是httponly的不好拿,但是这个链接被信任且广泛使用,用来钓鱼,挂马或者干点别的什么的,还是有很大风险的。

详细说明:

浏览某个站点的时候,看到阿里旺旺的聊天链接(这里的uid被替换成了***)

http://amos1.taobao.com/msg.ww?site=cntaobao&charset=utf-8&v=2&uid=***&s=1

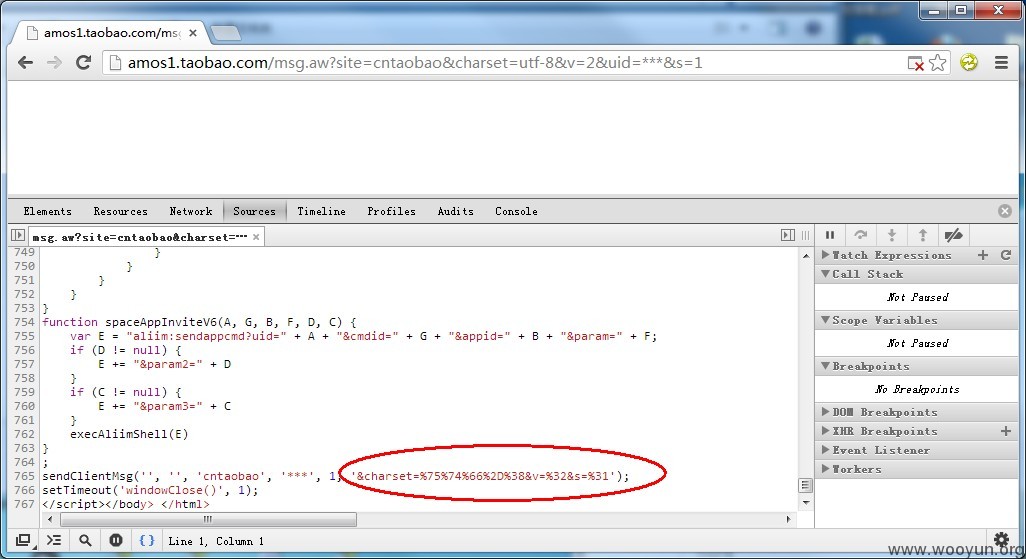

访问后查看源代码,发现有这样两句:

尝试将uid修改为含引号的字符,页面不会返回内容。

其他参数charset v s的参数均被url编码。

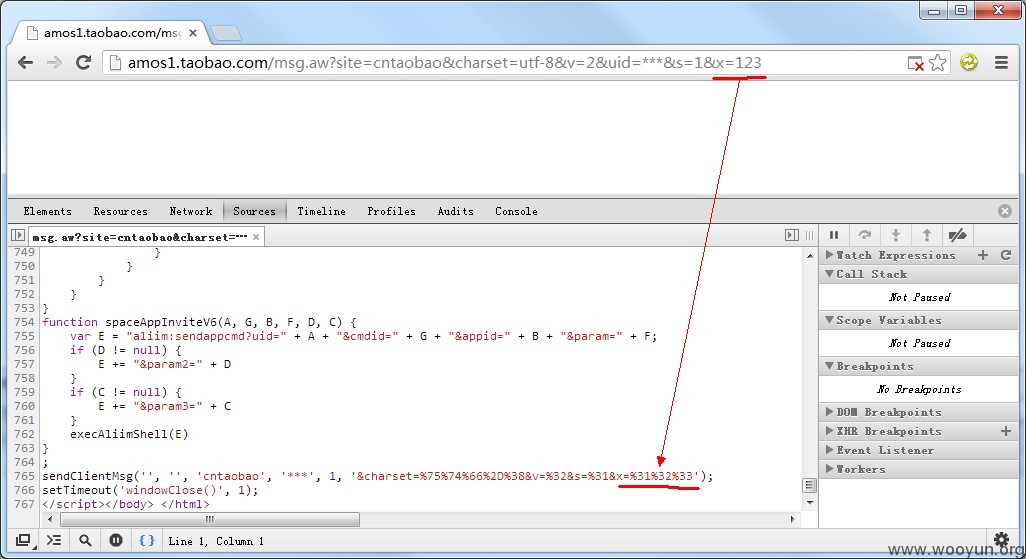

尝试增加参数&x=123,函数变为:

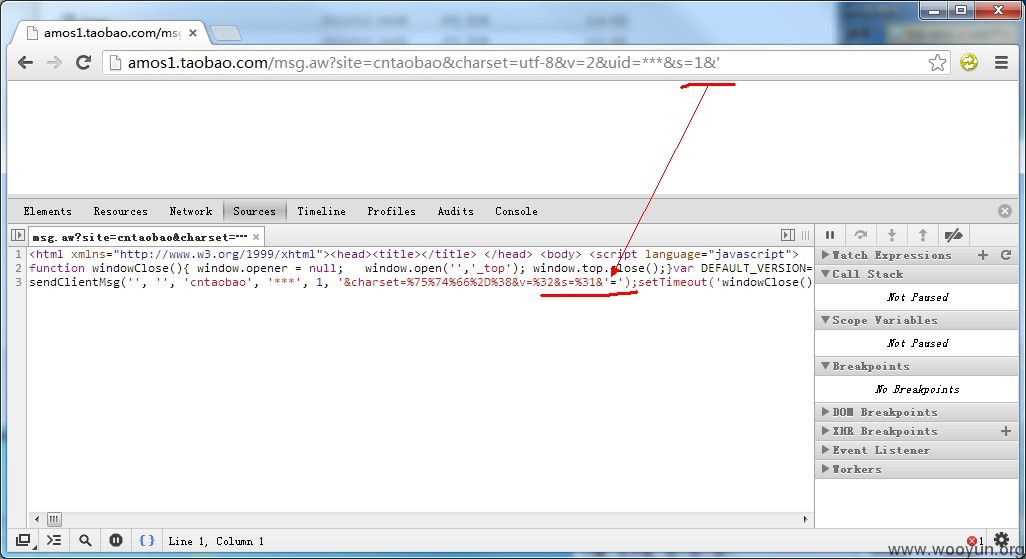

构造了如下参数,发现js出错了,感觉有戏:

site=cntaobao&charset=utf-8&v=2&uid=***&s=1&'

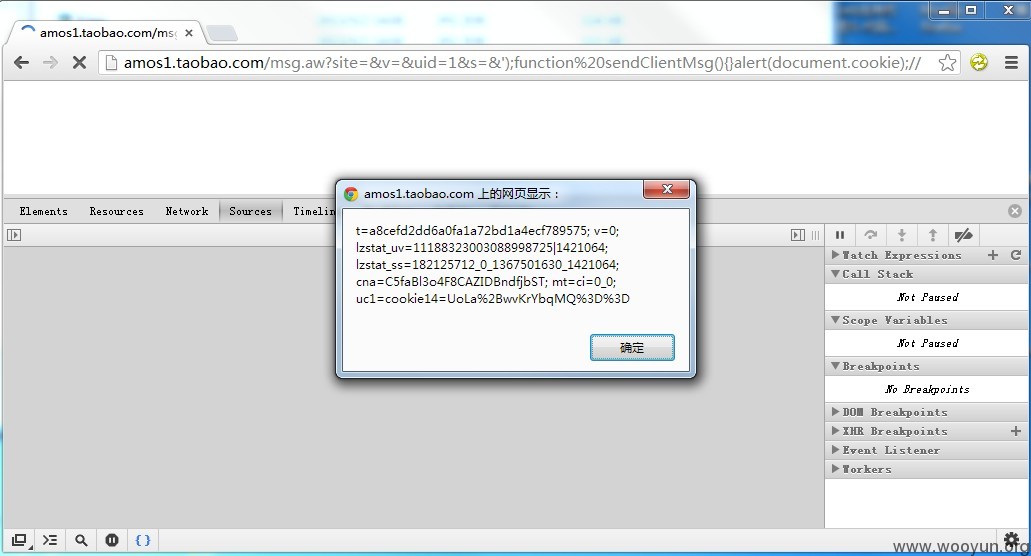

http://amos1.taobao.com/msg.aw?site=&v=&uid=1&s=&');function%20sendClientMsg(){}alert(document.cookie);//

将执行:

重新定义sendClientMsg是为了不让原来的逻辑执行;结尾加//把后面关闭窗口给注释了。

漏洞证明:

见描述

修复方案:

只保留需要的参数并过滤

版权声明:转载请注明来源 Millet@乌云

>

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-05-06 14:57

厂商回复:

非常感谢您对我们的关注与支持,该漏洞我们正在修复~

最新状态:

暂无