漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-07-09: 细节已通知厂商并且等待厂商处理中

2013-07-13: 厂商已经确认,细节仅向厂商公开

2013-07-23: 细节向核心白帽子及相关领域专家公开

2013-08-02: 细节向普通白帽子公开

2013-08-12: 细节向实习白帽子公开

2013-08-23: 细节向公众公开

简要描述:

上海证券交易所某下属站点因为配置不当,导致源码可外泄。

详细说明:

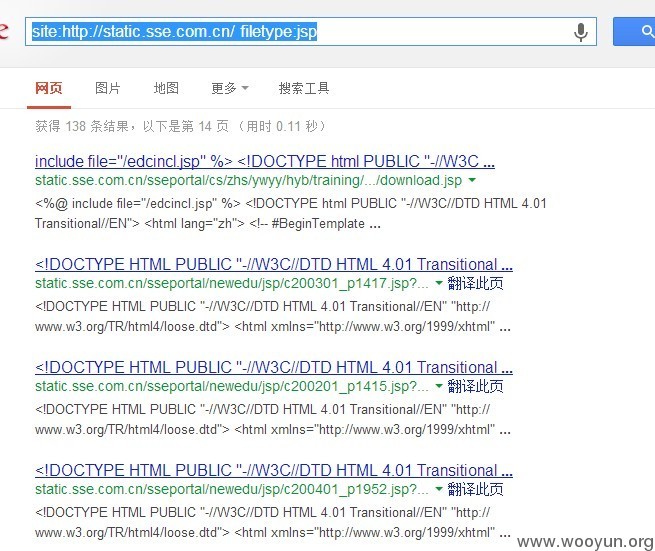

上海证券交易所因为配置不当,导致源码可外泄,通过google关键字:

site:http://static.sse.com.cn/ filetype:jsp,可得到大量上海证券交易所的源码信息。

漏洞证明:

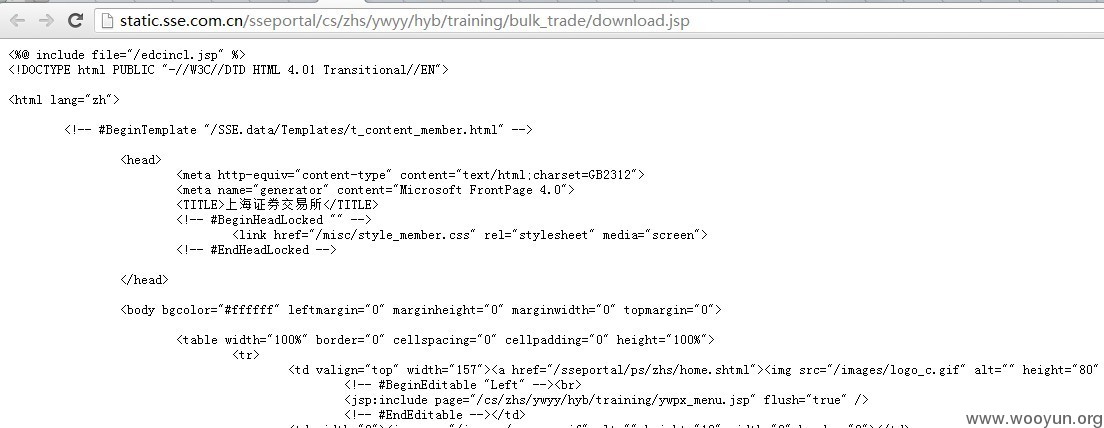

晚上无聊看到猪猪侠发了上海交易所的漏洞,也略微看了下,发现分站存在配置错误导致代码外泄,且外泄的代码和线上的代码一样。。

漏洞演示1:

site:http://static.sse.com.cn/ filetype:jsp

漏洞演示2:

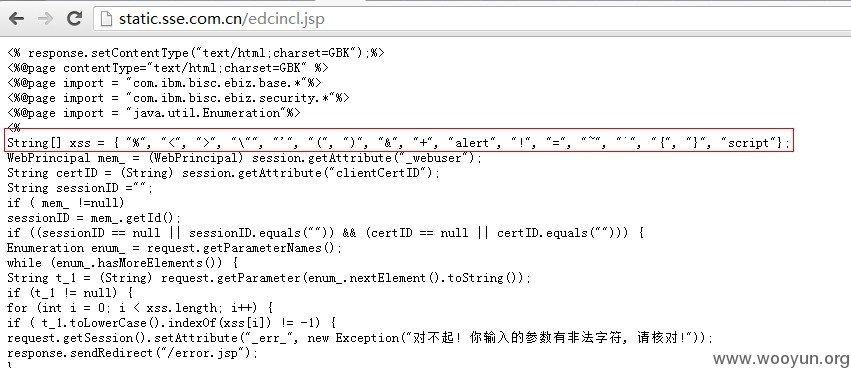

可以看到下图为网站过滤xss的规则,知道了规则可轻易绕过。

随便看了个链接可看到暴漏的源码:

随便搜索下,发现和这里的源码一样。。

http://edu.sse.com.cn/sseportal/ps/zhs/hyzq/warrantnoef/warrantnoef.jsp

在多提供几个地址:

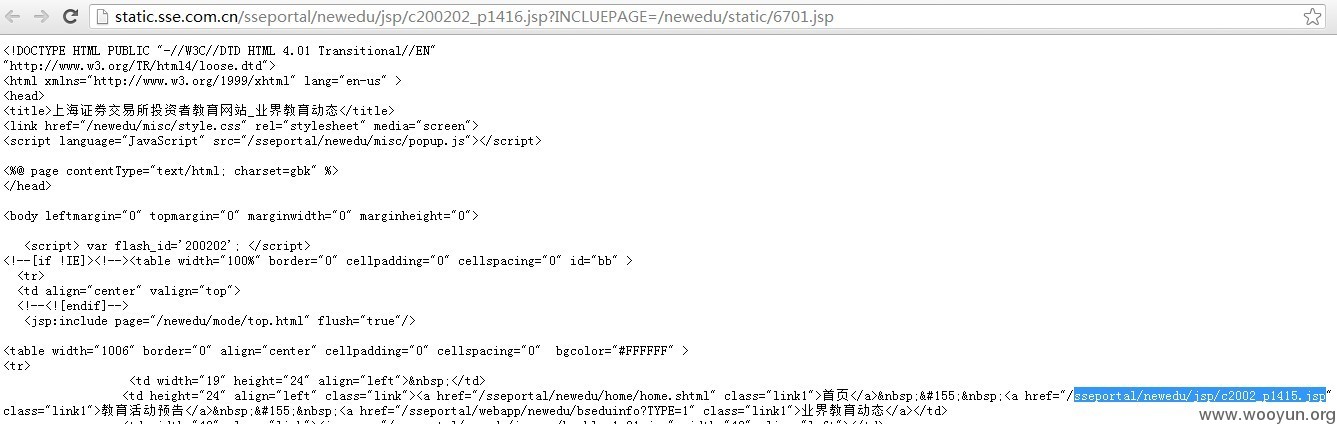

http://static.sse.com.cn/sseportal/newedu/jsp/c200202_p1416.jsp?INCLUEPAGE=/newedu/static/6701.jsp

http://static.sse.com.cn/sseportal/ps/zhs/ggxx/zs_bzff_new.jsp?indexCode=000012

http://static.sse.com.cn/sseportal/ps/zhs/hyzq/warrantnoef/warrantnoef.jsp

http://static.sse.com.cn/sseportal/ps/zhs/zjzq/fund_home.jsp

修复方案:

规范化运维配置。

版权声明:转载请注明来源 winsyk@乌云

>

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-07-13 23:20

厂商回复:

暂无

最新状态:

暂无