漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2012-11-01: 细节已通知厂商并且等待厂商处理中

2012-11-02: 厂商已经确认,细节仅向厂商公开

2012-11-12: 细节向核心白帽子及相关领域专家公开

2012-11-22: 细节向普通白帽子公开

2012-12-02: 细节向实习白帽子公开

2012-12-16: 细节向公众公开

简要描述:

RT

详细说明:

网易有道招聘系统邮件验证存在严重设计缺陷,可导致任意邮箱跳过邮件验证、对任意用户重置密码,严重威胁到应聘者的资料安全。

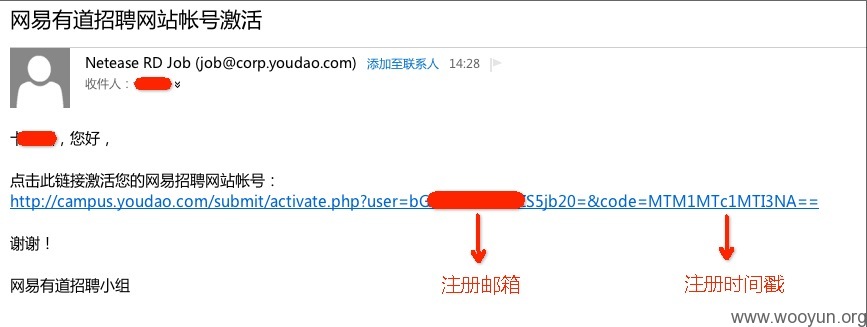

网易有道招聘的注册、验证邮件格式如下:

点击此链接激活您的网易招聘网站帐号:

http://campus.youdao.com/submit/activate.php?user=XXXXXFxLmNvbQ==&code=MTM1MTczOTkwNg==

谢谢!

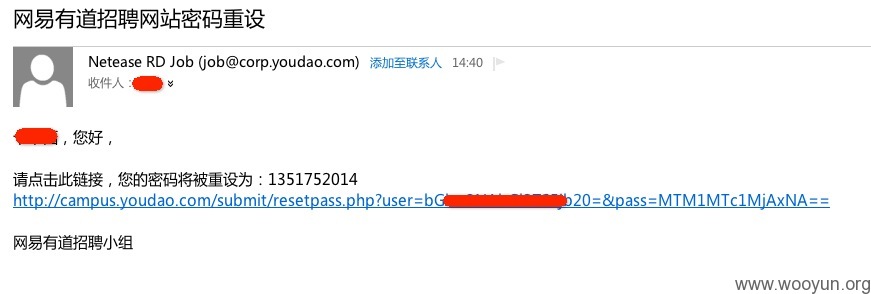

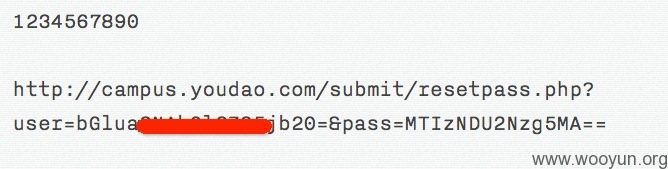

请点击此链接,您的密码将被重设为:1351741688

http://campus.youdao.com/submit/resetpass.php?user=XXXXXFxLmNvbQ==&pass=MTM1MTc0MTY4OA==

网易有道招聘小组

其中,user,code,pass等字段均为base64编码格式,解码后对应的是用户注册邮件和操作时的时间戳,恶意用户可以轻易的猜测到时间戳。更不可思议的是,服务器只检查了链接访问时间的有效性,经测试,只要是在短时间内,都可以绕过服务器验证。最最最不可思议的是,重置的密码就是时间戳。

ps:有道毕业生招聘不会就是毕业生开发的吧!

漏洞证明:

修复方案:

重写邮件激活、验证模块的逻辑

版权声明:转载请注明来源 谱外符@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2012-11-02 10:21

厂商回复:

感谢您对网易的关注,漏洞已经修复。

最新状态:

暂无