漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

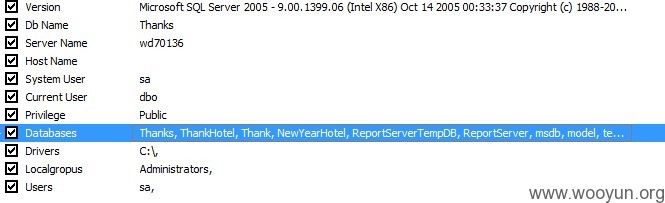

某连锁酒店官网SQL注入

相关厂商:

漏洞作者:

提交时间:

2012-05-04 11:22

修复时间:

2012-06-18 11:23

公开时间:

2012-06-18 11:23

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

10

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2012-05-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-06-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

官网明显位置注入,导致70余万会员真实身份数据泄漏!还有大量的入住记录!

详细说明:

http://www.thankyou99.com/Hotel-Info.php?ShopID=258

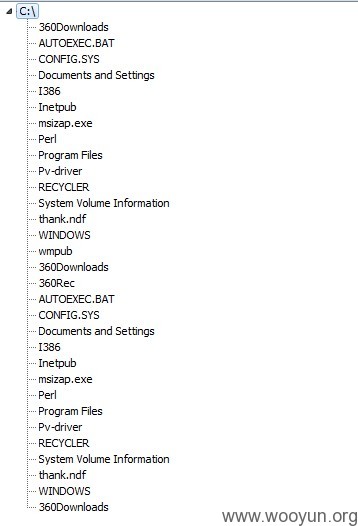

注入点可执行命令.列目录.站库同服.可轻易拿到官网权限.

发现已经被多人脱库.webshell遍地都是.如此不注重用户信息安全.

还好我没办过会员!...万幸!

漏洞证明:

修复方案:

整个官网都改版吧..

版权声明:转载请注明来源 only_guest@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)