漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-06-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-07-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

服务器设置运维不当,程序入住 XSS 等多了去了的洞!

详细说明:

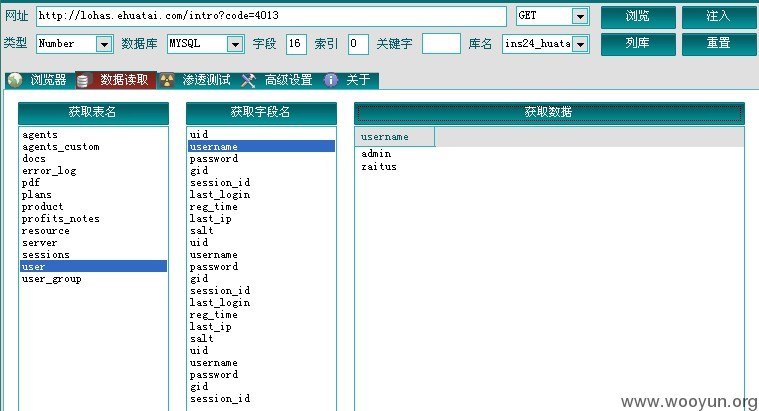

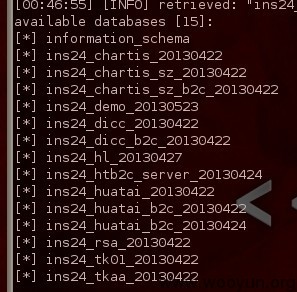

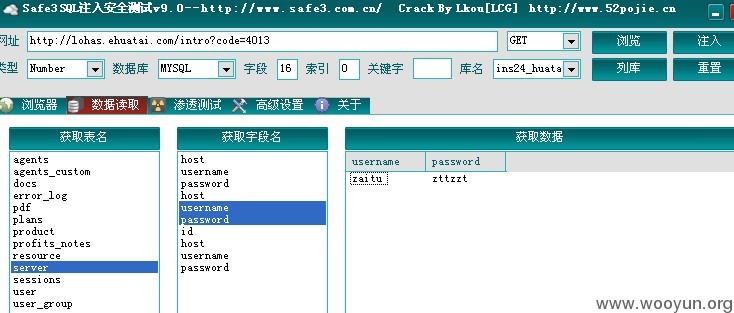

0x01 简单点的SQL注射入手 地址:http://lohas.ehuatai.com/intro?code=4013

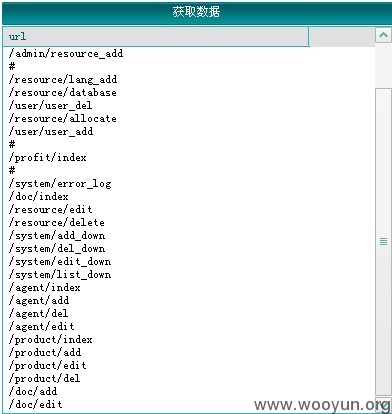

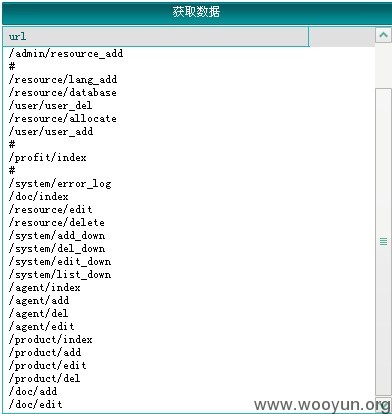

0x02 目录历遍 http://lohas.ehuatai.com/user/user_list

#

/user/user_list

#

/admin/resource_list

/admin/resource_add

#

/resource/lang_add

/resource/database

/user/user_del

/resource/allocate

/user/user_add

#

/profit/index

#

/system/error_log

/doc/index

/resource/edit

/resource/delete

/system/add_down

/system/del_down

/system/edit_down

/system/list_down

/agent/index

/agent/add

/agent/del

/agent/edit

/product/index

/product/add

/product/edit

/product/del

/doc/add

/doc/edit

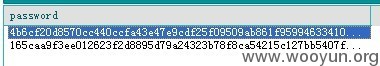

这里说一下 SQL注射的话 得出的MD5很让人蛋疼 经过加密的密文值 为64位md5

CMD5密文:

4b6cf20d8570cc440ccfa43e47e9cdf25f09509ab861f959946334101e3f0cde

165caa9f3ee012623f2d8895d79a24323b78f8ca54215c127bb5407f433bb5e9

MD5至今我还是没解出。。。。就放在那里了 第二天继续挖掘此战漏洞 于是乎就发现了目录历遍。。。

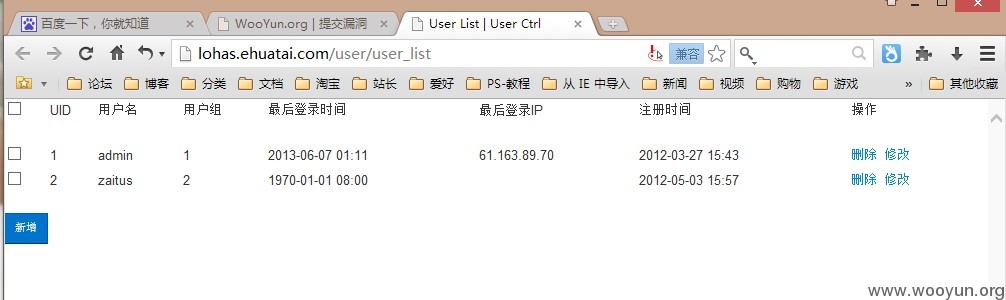

构造url http://lohas.ehuatai.com/user/user_list 突然发现个令人狗血的东西。。

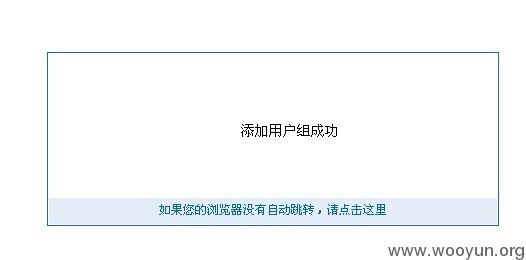

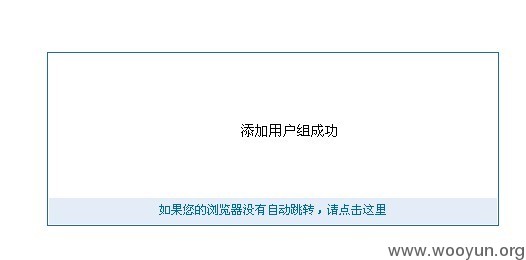

尝试修改密码,然后给我提示。。。

这。。叫我情何以堪。。。

这也太大的漏洞了吧!直接修改管理密码 无需提供以前的密码。。。

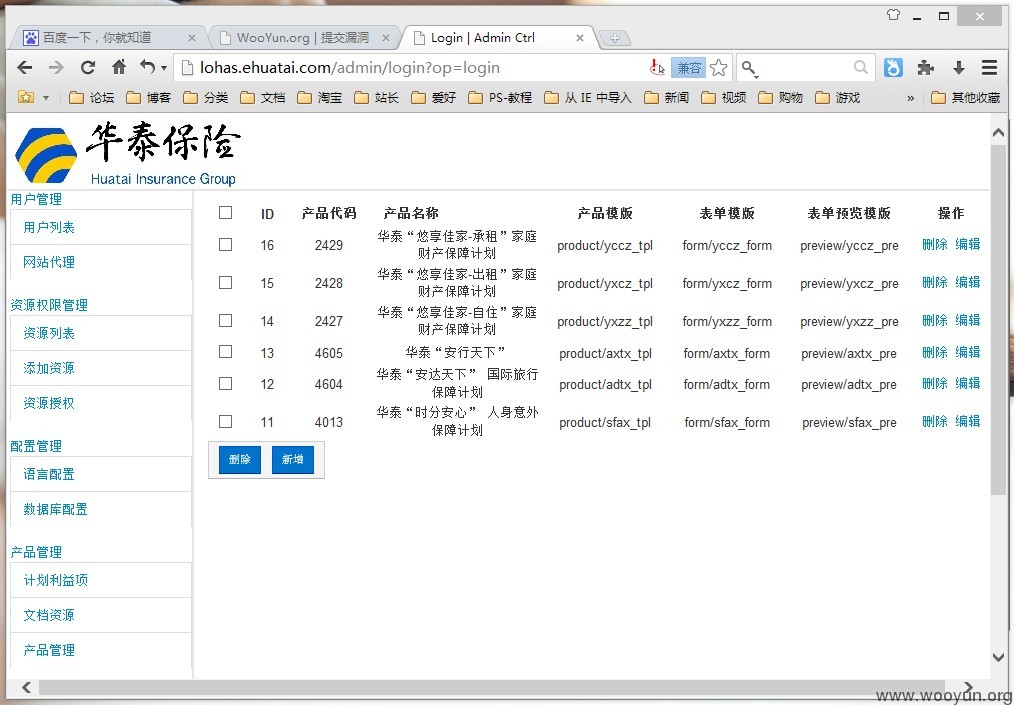

密码改成admin 进入、、、

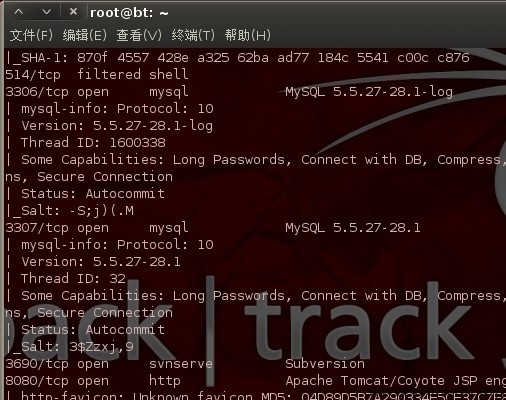

不怎么会发帖子。。下面提供些图片证明。。。

漏洞证明:

修复方案:

那么大的一保险公司 网站做成这样。。泄露用户资料太不应该了。。

亏我一朋友还在你们公司上过班呢。。

找运维修复吧`~

版权声明:转载请注明来源 Aepl│恋爱@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝