漏洞概要

关注数(24)

关注此漏洞

>

漏洞详情

披露状态:

2013-07-21: 细节已通知厂商并且等待厂商处理中

2013-07-22: 厂商已经确认,细节仅向厂商公开

2013-07-25: 细节向第三方安全合作伙伴开放

2013-09-15: 细节向核心白帽子及相关领域专家公开

2013-09-25: 细节向普通白帽子公开

2013-10-05: 细节向实习白帽子公开

2013-10-19: 细节向公众公开

简要描述:

espcms 二次注入一枚

详细说明:

1:通过 $alias 二次注入来控制sql

用户昵称 $alias 从数据库查询出来 未过滤

interface/member.php

//查询出来时 无 addcslashes 可造成二次注入

虽然cookie 加密 无法逆向,但是已经可以通过控制 $alias 来生成 某些sql 进行注入

2:$this->ec_member_username 注入

public\class_connector.php 文件 中

$this->ec_member_username 利用 1 来控制 sql (无视 gpc ,无视单引号)

随便找到一个调用 $this->ec_member_username 的地方

如 interface\membermain.php 文件中 修改密码处

调用了 $this->ec_member_username 可以进行注入

3:注入利用

经过 1,2 分析 一次完整的注入攻击

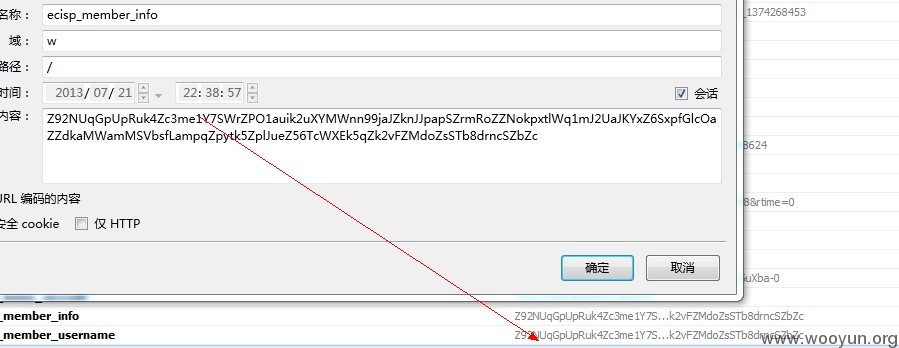

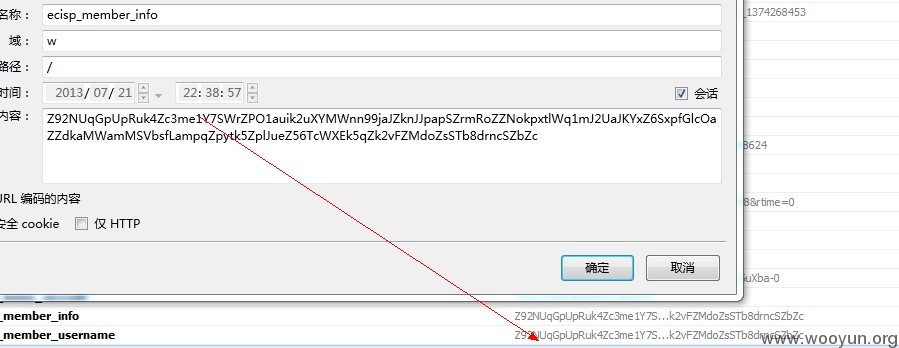

登录 => 编辑资料(写入注入 payload) =>退出 =>登录 =>设置cookie(ec_member_username =ecisp_member_info)=> 修改密码 => sql 注入

比如我要修改 所有会员的密码

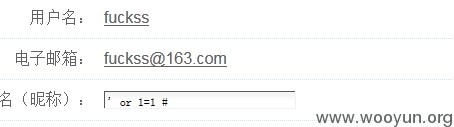

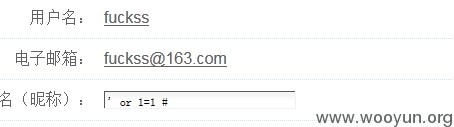

编辑资料 昵称处填写 ' or 1=1 # 然后重新登录 修改cookie中 ec_member_username 的值为 ecisp_member_info的值

新旧密码不要相同 此时的 sql 语句为:

打完收工

漏洞证明:

如上 3 一系列xxoo

sql 语句为 :

即可中出

修复方案:

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2013-07-22 10:40

厂商回复:

感谢您的提供,我们会尽快修复。

最新状态:

暂无