漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2013-12-03: 细节已通知厂商并且等待厂商处理中

2013-12-05: 厂商已经确认,细节仅向厂商公开

2013-12-08: 细节向第三方安全合作伙伴开放

2014-01-29: 细节向核心白帽子及相关领域专家公开

2014-02-08: 细节向普通白帽子公开

2014-02-18: 细节向实习白帽子公开

2014-03-03: 细节向公众公开

简要描述:

依旧国际版

详细说明:

1首先解释下厂商和标题的关系

http://www.norming.com/SinglePages/index?id=1

诺明软件(上海)有限公司只是SAGE在中国区的一个ERP产品总代理商

并已说明100%使用SAGE的集成产品

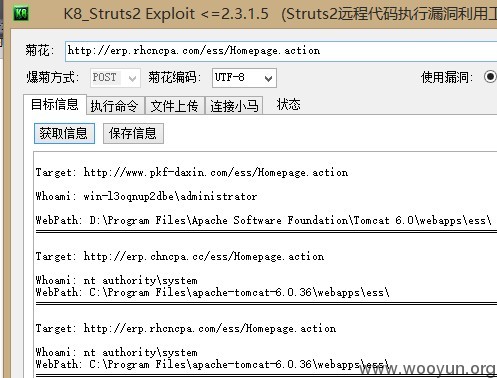

2.网络实例

http://www.pkf-daxin.com/ess/Homepage.action

http://erp.chncpa.cc/ess/Homepage.action

http://erp.rhcncpa.com/ess/Homepage.action

http://ts.iat-auto.com/ess/Homepage.action

更大范围的国际网络特征太广,范例有外企。。。。没时间耗上去

3 搜索特征

google:inurl:ess Homepage.action

baidu:Norming Software International

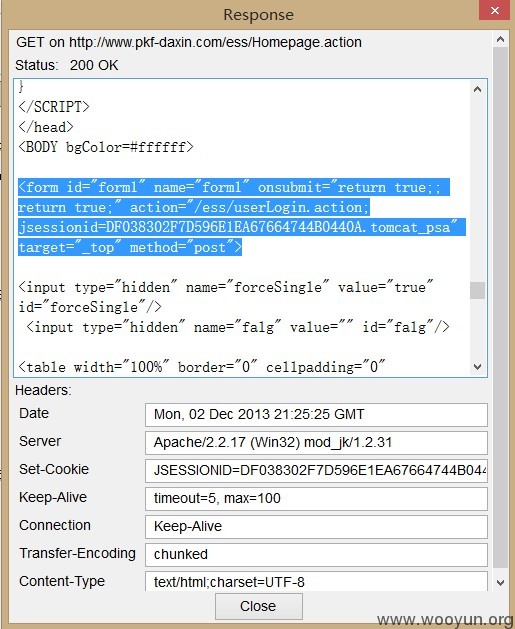

4 http报文特征

<form id="form1" name="form1" onsubmit="return true;; return true;" action="/ess/userLogin.action;jsessionid=DF038302F7D596E1EA67664744B0440A.tomcat_psa" target="_top" method="post">

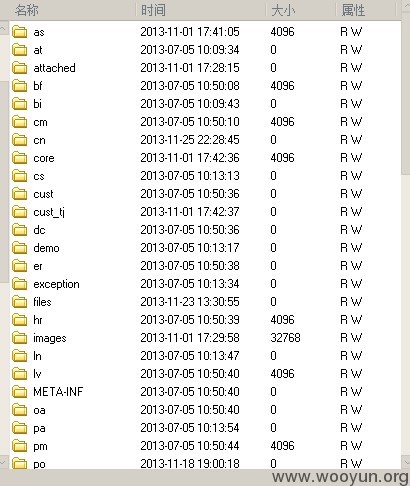

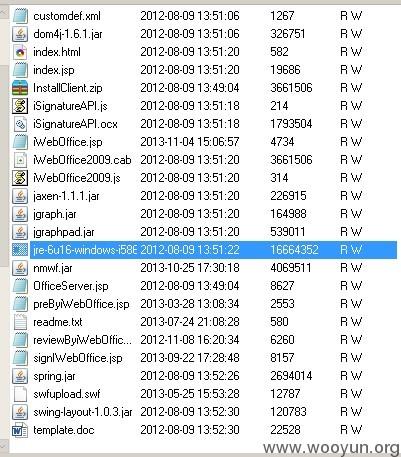

5 目录爬行特征

太多 直接上图

根目录部署jre程序及 jar配置包

漏洞证明:

修复方案:

版权声明:转载请注明来源 淡漠天空@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-12-05 23:44

厂商回复:

CNVD确认并在多个互联网实例复现所述情况,已经由CNVD通过公开渠道联系软件生产厂商——诺明软件(上海)有限公司,根据12月4日厂商反馈情况,已经按要求流程着手进行补丁和修复工作。

最新状态:

暂无