漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2014-02-15: 细节已通知厂商并且等待厂商处理中

2014-02-17: 厂商已经确认,细节仅向厂商公开

2014-02-27: 细节向核心白帽子及相关领域专家公开

2014-03-09: 细节向普通白帽子公开

2014-03-19: 细节向实习白帽子公开

2014-04-01: 细节向公众公开

简要描述:

本来是看奇艺的,听说结婚了。求送个VIP,我老婆喜欢看无广告电影啊。

详细说明:

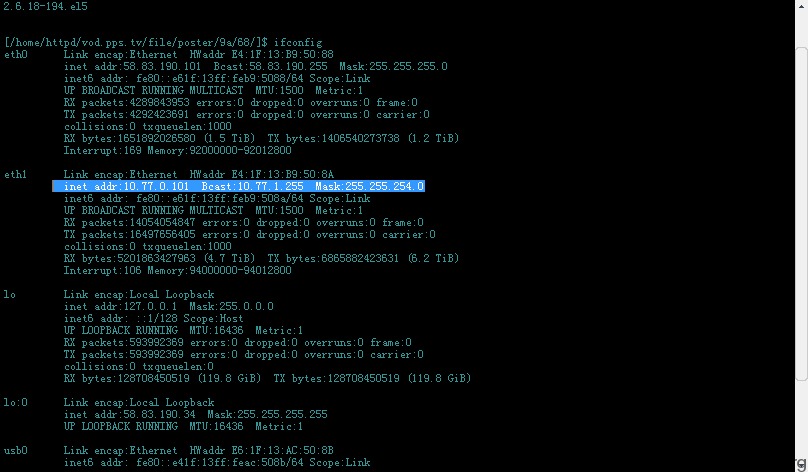

还是nslookup查询了下pps的内网段IP,发现目标yun.pps.tv。

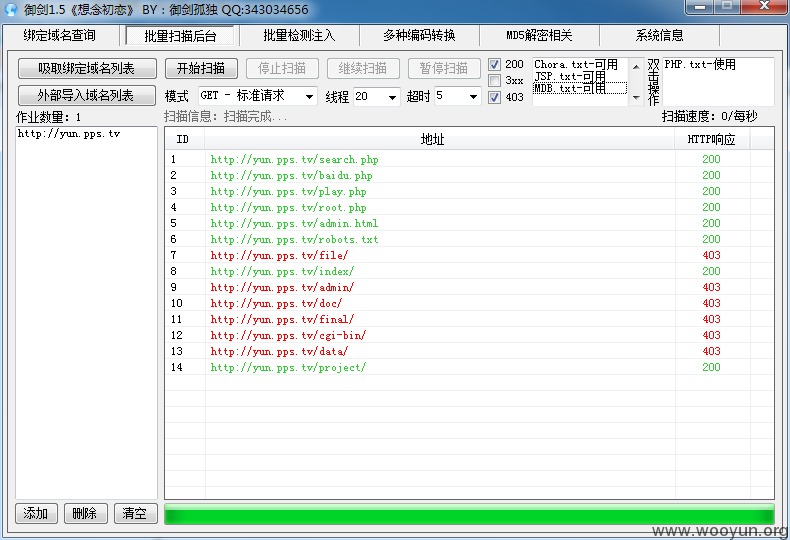

还是老规矩先收集信息,Superscan先扫描着,手动来看看web,先用御剑收集下敏感信息。

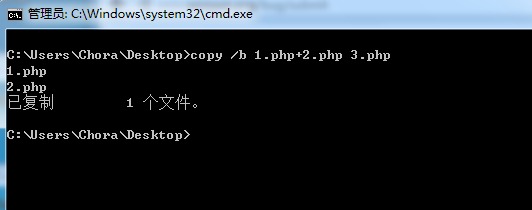

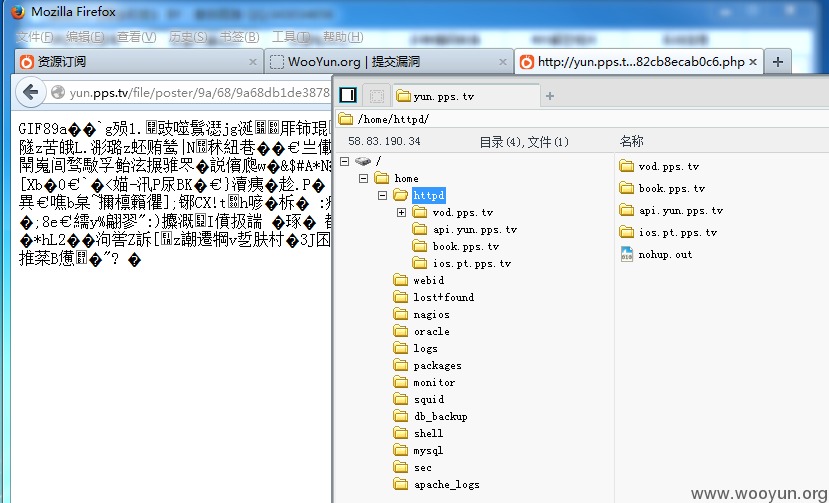

看看WEB层有没有什么漏洞,一般我都是先看未授权访问,其次就是找上传,最后才是看注入跟XSS,发现一处可以上传文件的地方。用百度的logo改成.php后缀上传成功,burp截取后发现后缀名是php,并且返回了地址,看来有戏。于是加个GIF89a文件头直接上传一句话,但是失败了,看来还是懒不得,copy /b 1.php+2.php 3.php生成一个图片马上传成功。

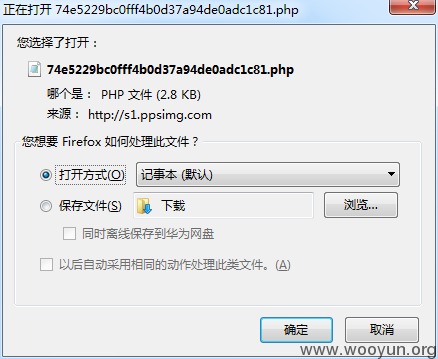

地址为http://s1.ppsimg.com/vod/file/poster_200/9a/68/9a68db1de3878383821d82cb8ecab0c6.php

高兴的去访问上传的图片马,结果弹出下载提示蛋疼了。看来在图片服务器做了禁止脚本执行的处理。

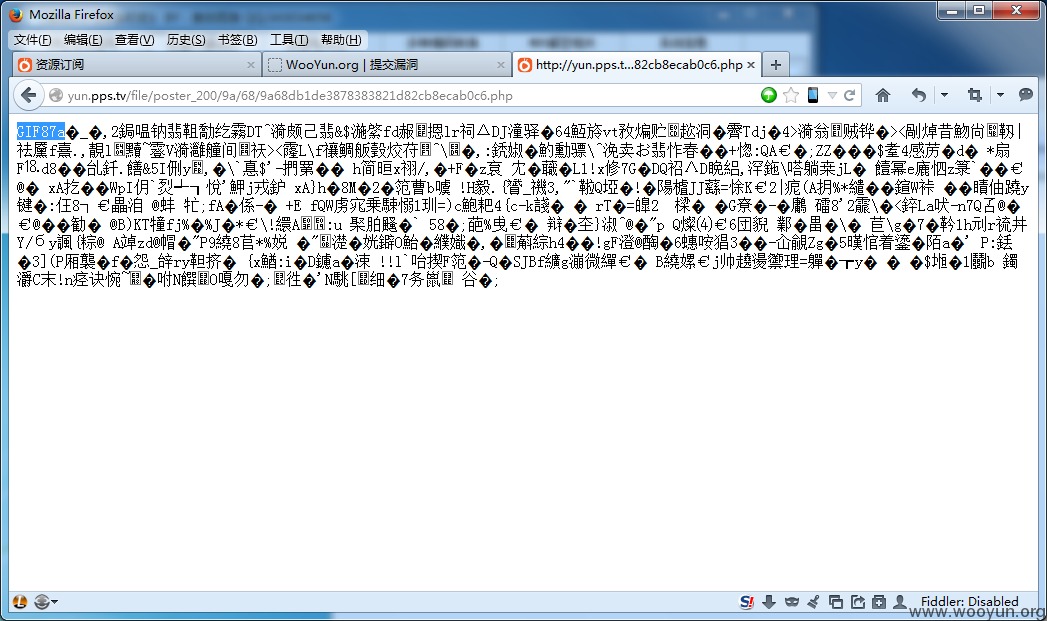

突然想起来御剑不是扫描到一个file文件夹么,会不会是在这服务器上做的映射?于是开始尝试访问http://yun.pps.tv/file/poster_200发现403,

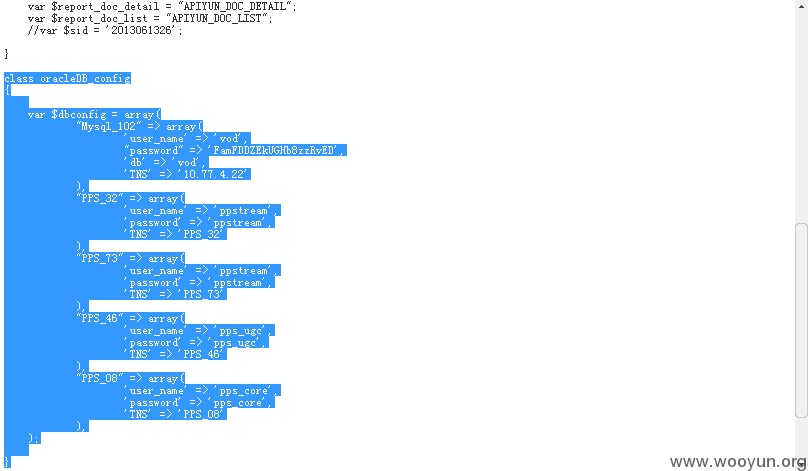

打上全部地址访问确实存在但是并没有执行,我们看到是GIF87a,这个图片是处理过的,并没有一句话代码在里面,陷入了僵局,思考了下自己要是写程序的话应该也会上传原图片,而且根据经验大多数处理过的图片跟原图片只是添加了后缀、目录名添加了名称总之还是有细微差别的,细心观察了下URL:yun.pps.tv/file/poster_200/9a/68/9a68db1de3878383821d82cb8ecab0c6.php 发现9a/68 9a68xxxx.php,说明这个程序员喜欢有规律的编程,那就好办了,看到poster_200想到去访问poster看看有没有,结果存在顺利拿到SHELL。

漏洞证明:

修复方案:

你们更专业。

版权声明:转载请注明来源 Chora@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-02-17 10:28

厂商回复:

感谢您的提交,我们将尽快修复

最新状态:

暂无