漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

远望手机网持久性XSS指哪打哪

相关厂商:

漏洞作者:

提交时间:

2015-03-16 12:38

修复时间:

2015-04-30 18:48

公开时间:

2015-04-30 18:48

漏洞类型:

xss跨站脚本攻击

危害等级:

高

自评Rank:

16

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-03-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

远望手机网持久性XSS指哪打哪

详细说明:

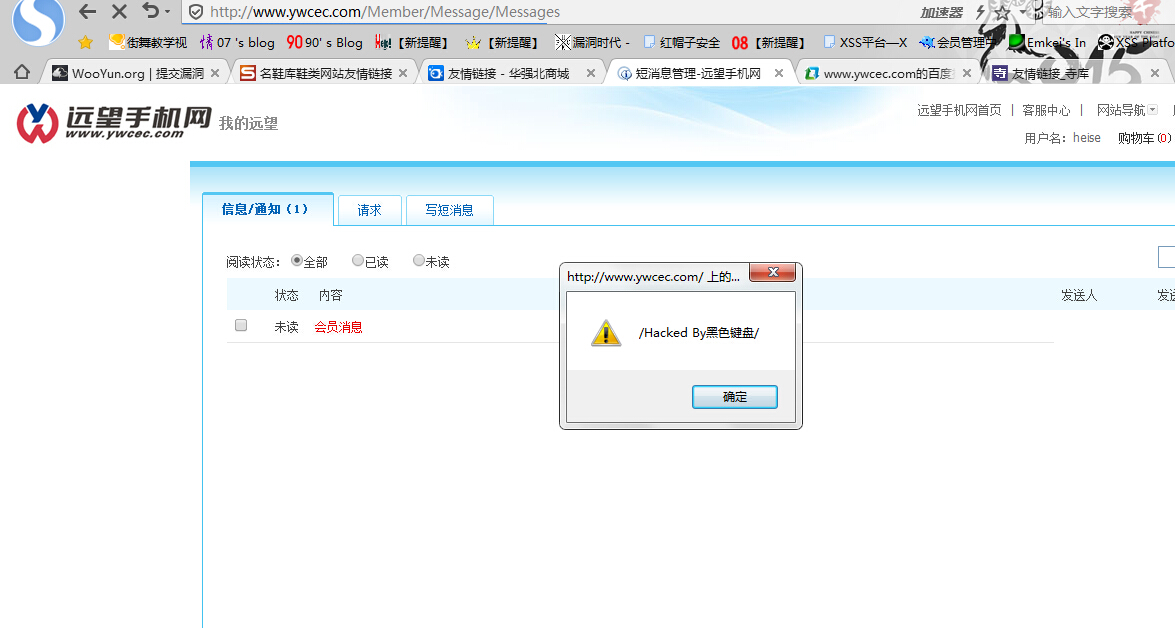

ywcec.com注册2个号来测试xss 来到发送消息页面,在标题处插入我们的xss语句

<script>alert(/Hacked By黑色键盘/);</script> 发送给heise 这个用户

登陆heise这个用户点击短消息就会触发

插入无线刷新代码<meta http-equiv="refresh" content="0">对房打开就无线刷新页面哦

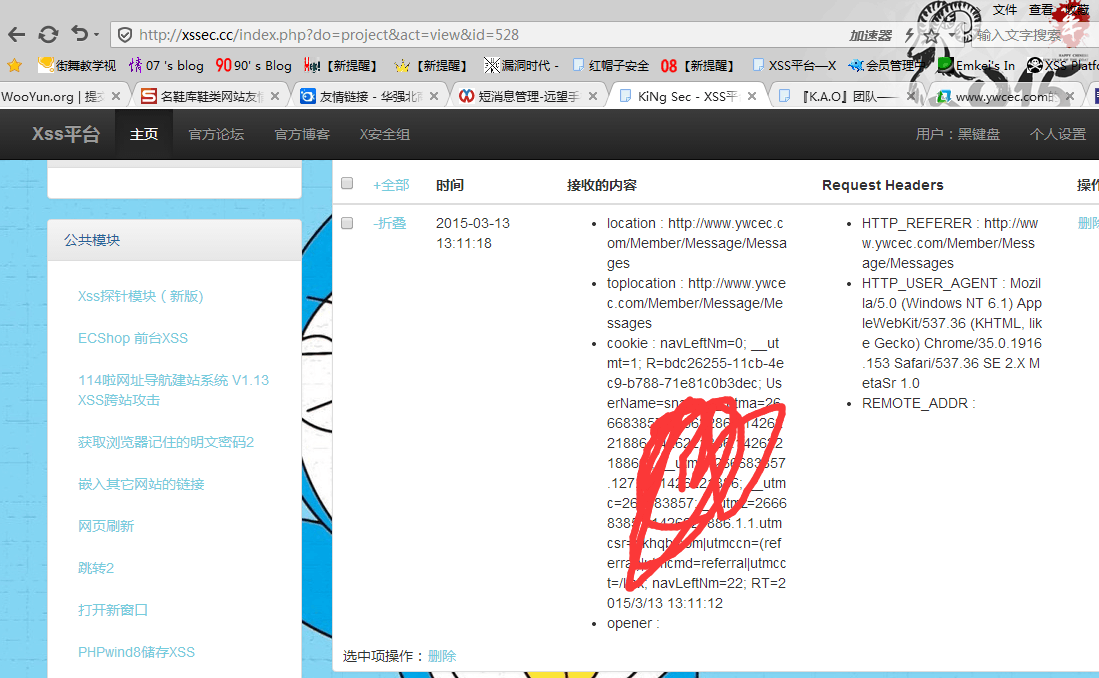

还有调用xss平台在标题处插入可打cookie

求礼物啊

漏洞证明:

注册2个号来测试xss 来到发送消息页面,在标题处插入我们的xss语句

<script>alert(/Hacked By黑色键盘/);</script> 发送给heise 这个用户

登陆heise这个用户点击短消息就会触发

插入无线刷新代码<meta http-equiv="refresh" content="0">对房打开就无线刷新页面哦

还有调用xss平台在标题处插入可打cookie

求礼物啊

修复方案:

你们更专业

版权声明:转载请注明来源 黑色键盘丶@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝