漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-03-30: 细节已通知厂商并且等待厂商处理中

2015-04-03: 厂商已经确认,细节仅向厂商公开

2015-04-13: 细节向核心白帽子及相关领域专家公开

2015-04-23: 细节向普通白帽子公开

2015-05-03: 细节向实习白帽子公开

2015-05-18: 细节向公众公开

简要描述:

。。。我只想问,他们是不是觉得建立隐藏账户就很安全。

详细说明:

这是在早上提交的注入漏洞中发现的,

http://wooyun.org/bugs/wooyun-2015-0104081/trace/b52e42dc36a6fdc701f611033860edb0

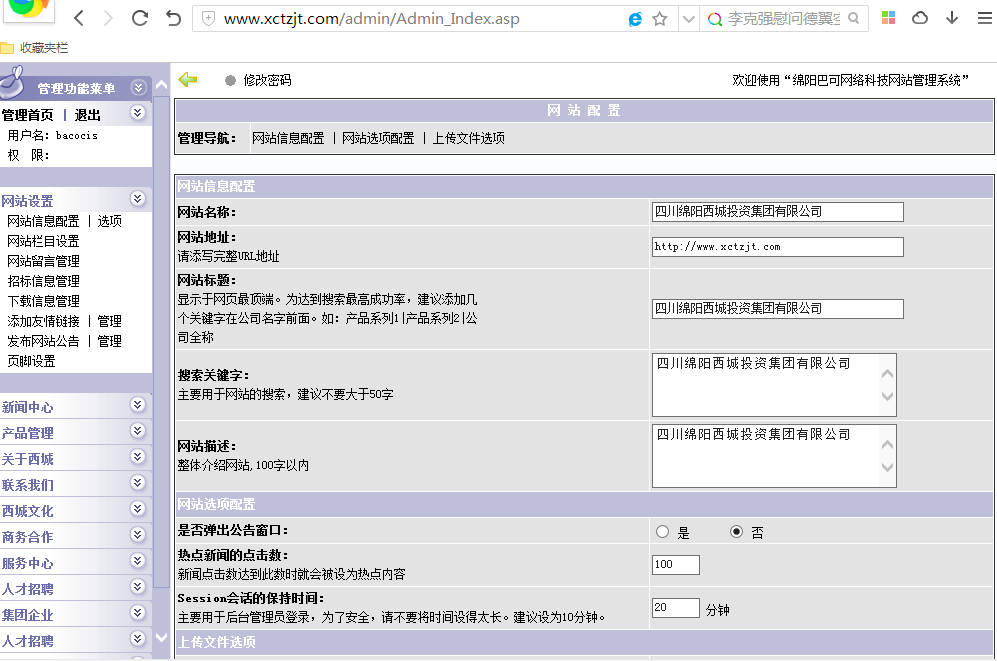

注入出三个管理账户,但是后台只显示两个。。。还有一个就是账户名是:bacocis

突然发现这个账户就是下方技术支持站点的域名名称,,,

解密后账户:bacocis

密码:bacociscom

于是利用百度搜索一下。。。就有了以下几个网站的沦陷,还有两个我没找后台,反正只是只要几个案例证明一下。

直接用这个影藏账户登录所有网站。

应该是建站程序的程序猿为了方便找回网站管理账号做的一个小后门吧,,,被我发现了

漏洞证明:

这是在早上提交的注入漏洞中发现的,注入出三个管理账户,但是后台只显示两个。。。还有一个就是账户名是:bacocis

突然发现这个账户就是下方技术支持站点的域名名称,,,

解密后账户:bacocis

密码:bacociscom

于是利用百度搜索一下。。。就有了以下几个网站的沦陷,还有两个我没找后台,反正只是只要几个案例证明一下。

直接用这个影藏账户登录所有网站。

应该是建站程序的程序猿为了方便找回网站管理账号做的一个小后门吧,,,被我发现了

修复方案:

。。自己删除以后注意程序的安全测试吧

版权声明:转载请注明来源 辛巴@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-04-03 10:01

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给四川分中心,由其后续协调网站管理单位处置。

最新状态:

暂无

![`TDF%~]DNOM$OS%EL{CFTJT.png](https://img.wooyun.laolisafe.com/upload/201503/270734172a7bc795b878b21e87980a4cf7d5c254.png)

![7JPR]ZEZUQ(S~@4FP~VQ@~8.png](https://img.wooyun.laolisafe.com/upload/201503/27073429efef88d8582e98164c858a1c33c06b25.png)