漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

国家互联网应急中心某外部探测系统配置不当可命令执行

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

>

漏洞详情

披露状态:

2015-04-20: 细节已通知厂商并且等待厂商处理中

2015-04-24: 厂商已经确认,细节仅向厂商公开

2015-05-04: 细节向核心白帽子及相关领域专家公开

2015-05-14: 细节向普通白帽子公开

2015-05-24: 细节向实习白帽子公开

2015-06-08: 细节向公众公开

简要描述:

不小心发现的,深入看了下,还挺严重了。

详细说明:

一、基本信息

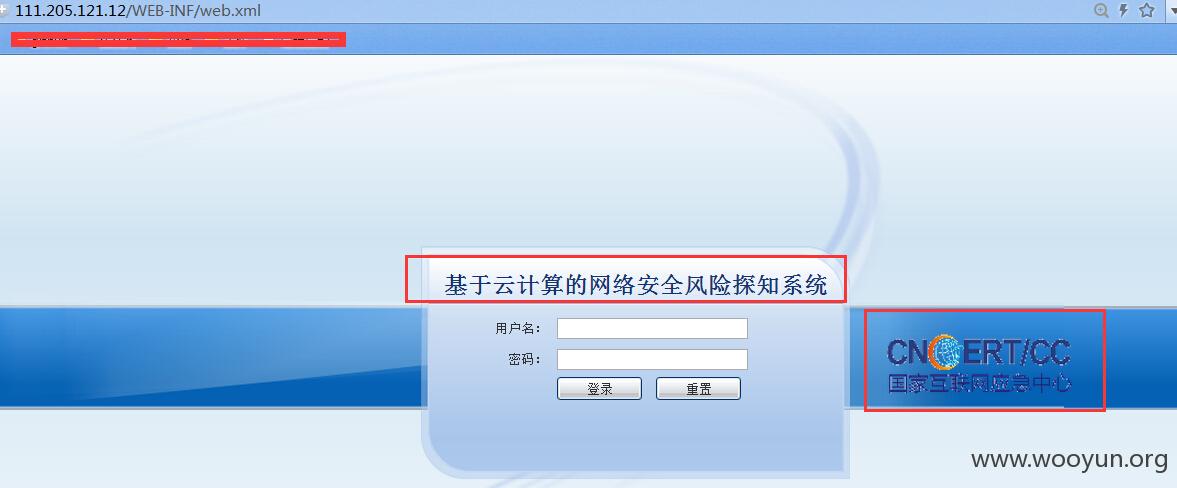

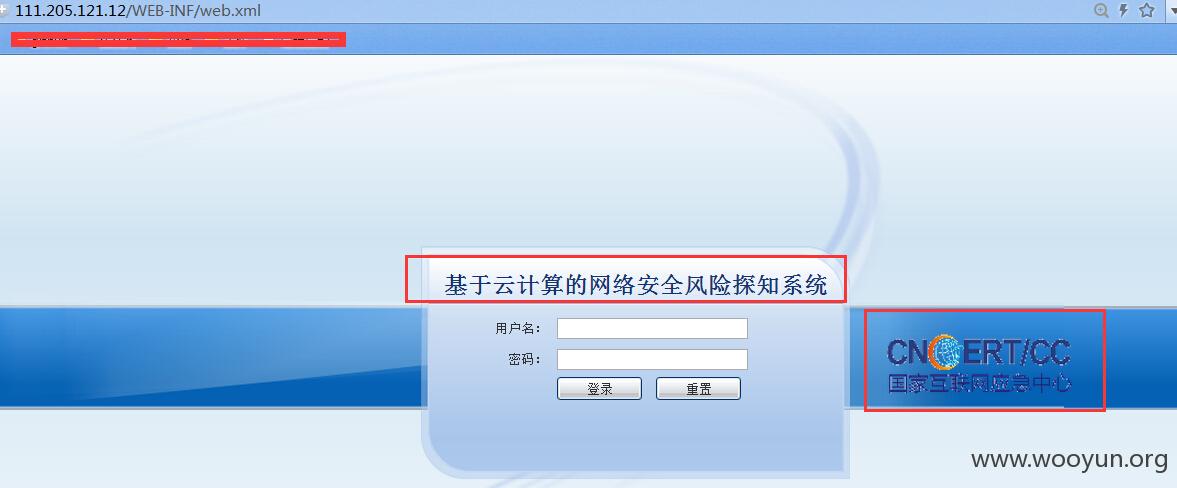

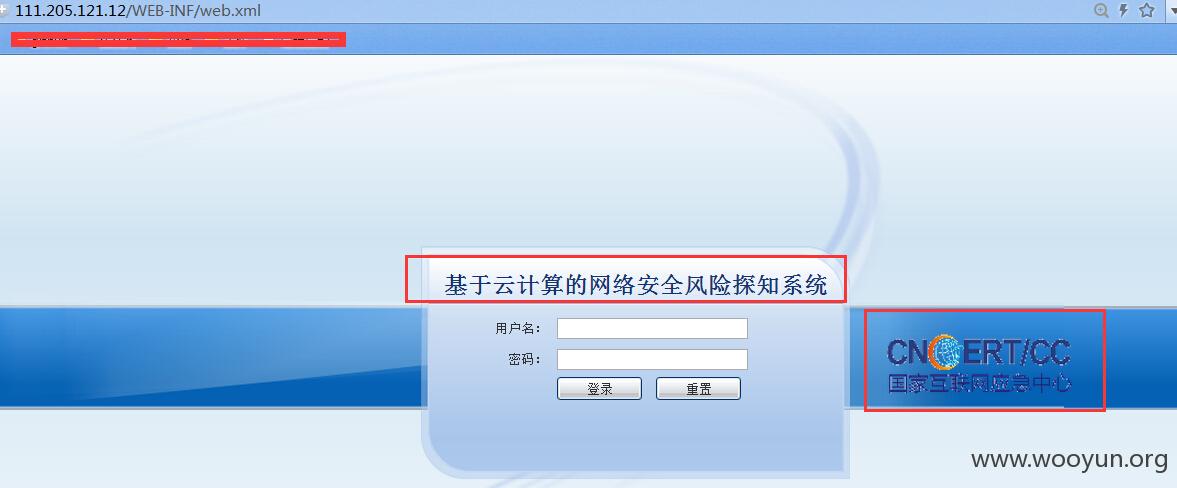

系统名:基于云计算的网络安全风险探知系统

IP:111.205.121.12(还有IPV6地址哦)

开发商:天融信(稍后给出分析)

二、存在的问题

根据深入分析后,该系统应该是天融信为cncert独立开发(网上找不到该系统说明)。

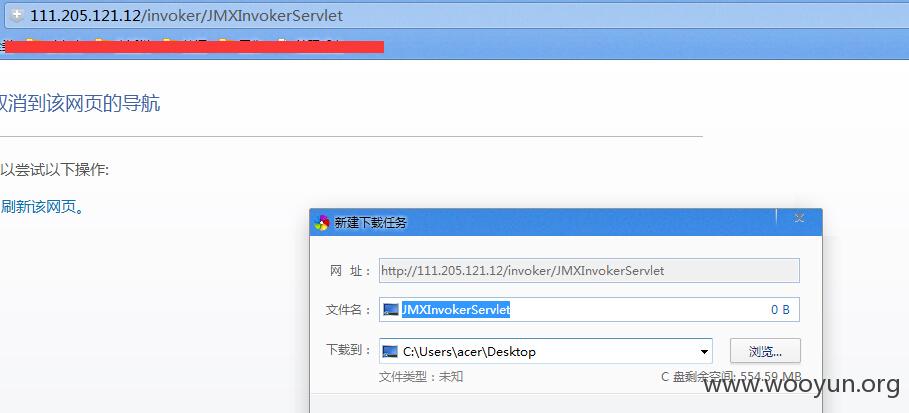

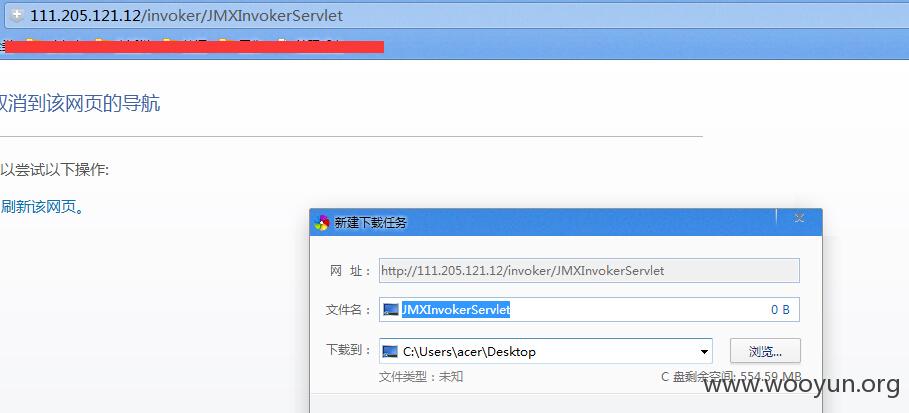

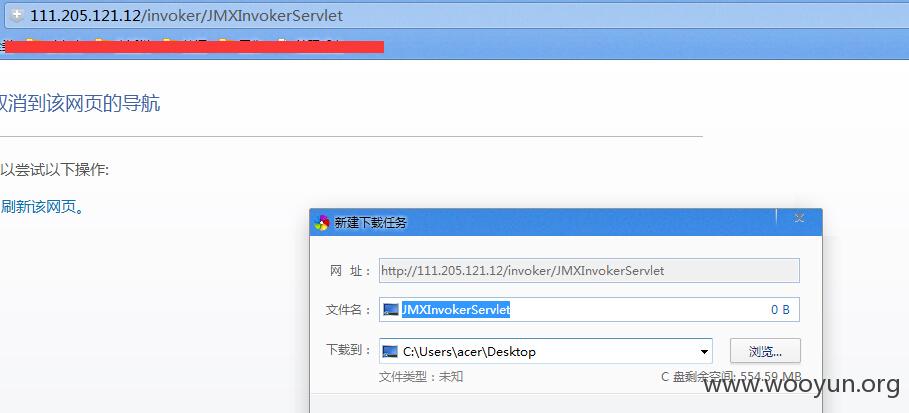

由于该系统采用了Jboss做为通信中间件,同时invoker/JMXInvokerServlet又对外开放,也未进行访问限制。

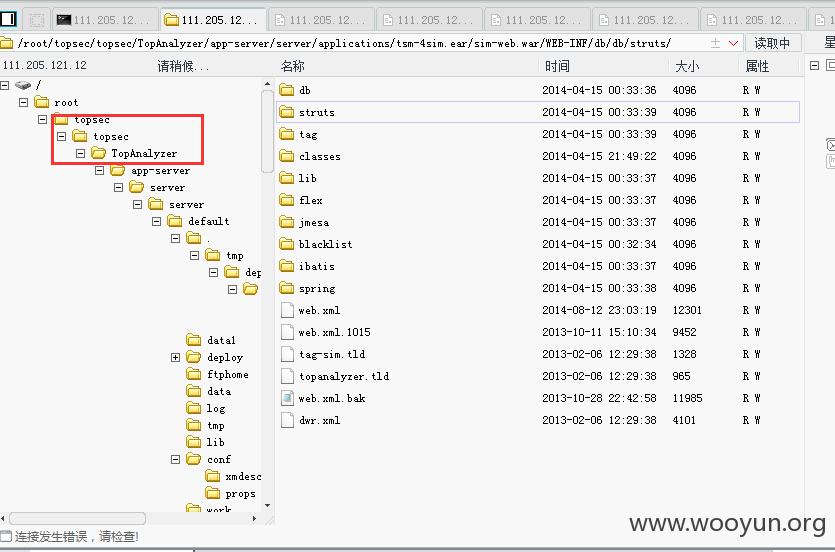

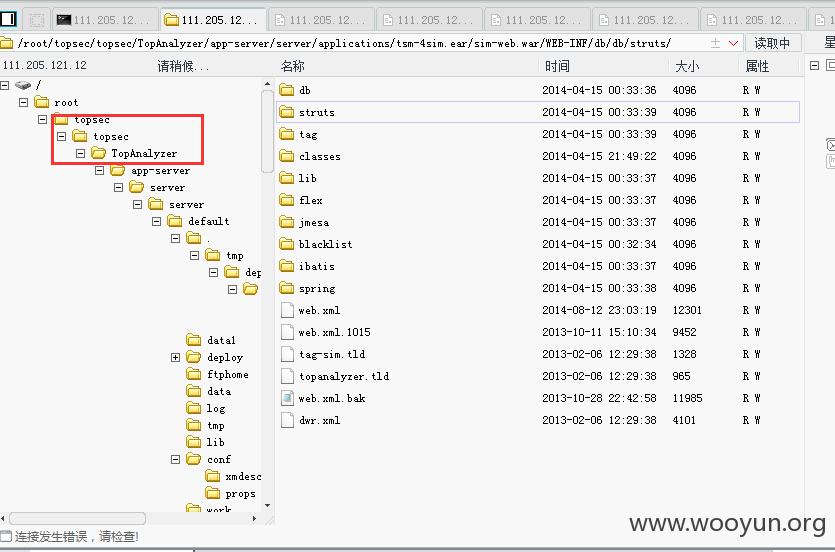

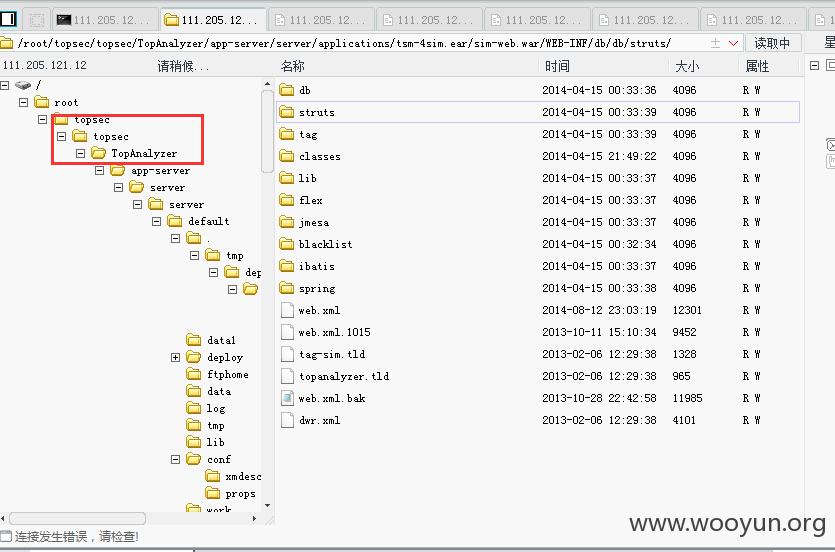

三、getshell深入

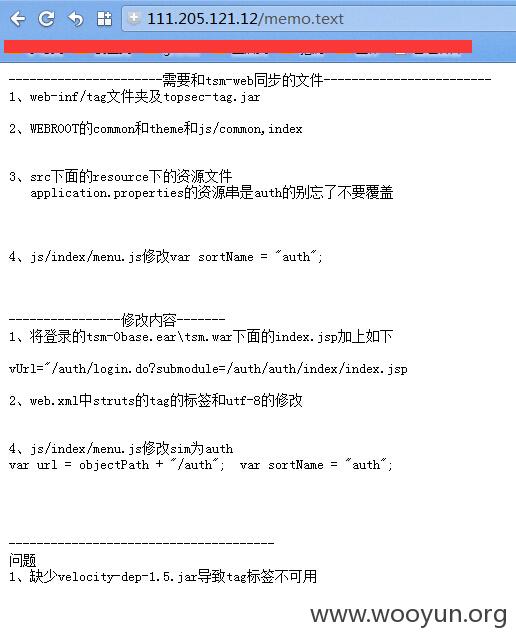

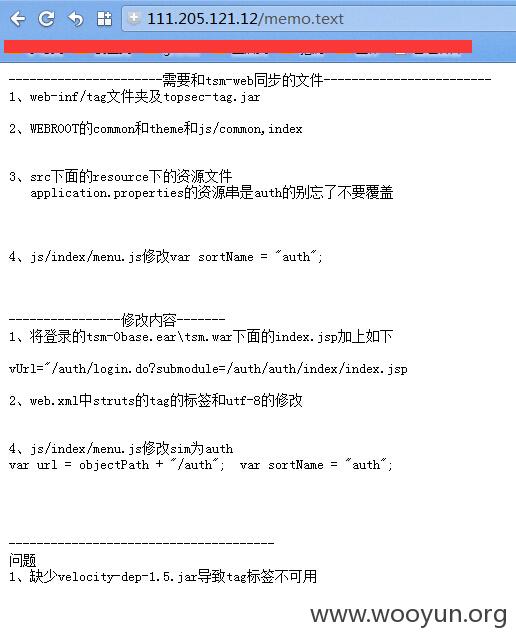

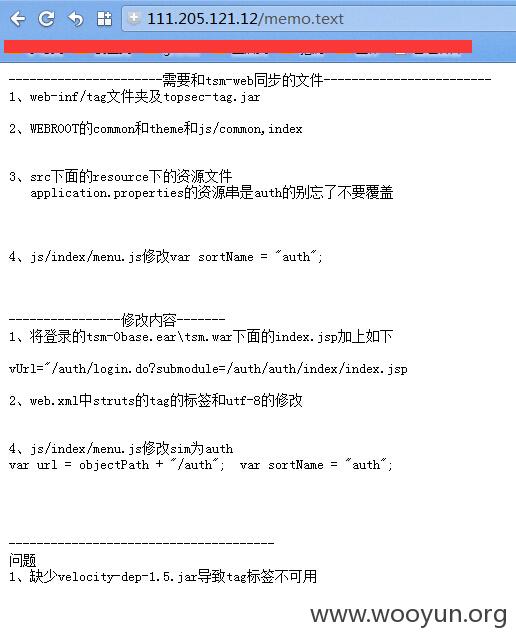

部署人员的参考手册

证实了我的想法

天融信的模板文件

四、某些重要的配置文件

1.Mysql数据库配置文件

2.节点配置文件

messageconfiguration.xml

还有好多配置文件呢,夜深了,不挖了。

漏洞证明:

一、基本信息

系统名:基于云计算的网络安全风险探知系统

IP:111.205.121.12(还有IPV6地址哦)

开发商:天融信(稍后给出分析)

二、存在的问题

根据深入分析后,该系统应该是天融信为cncert独立开发(网上找不到该系统说明)。

由于该系统采用了Jboss做为通信中间件,同时invoker/JMXInvokerServlet又对外开放,也未进行访问限制。

三、getshell深入

部署人员的参考手册

证实了我的想法

天融信的模板文件

四、某些重要的配置文件

1.Mysql数据库配置文件

2.节点配置文件

messageconfiguration.xml

还有好多配置文件呢,夜深了,不挖了。

修复方案:

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-24 09:17

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT协调内部部门处置。

最新状态:

暂无