漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-04-22: 细节已通知厂商并且等待厂商处理中

2015-04-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

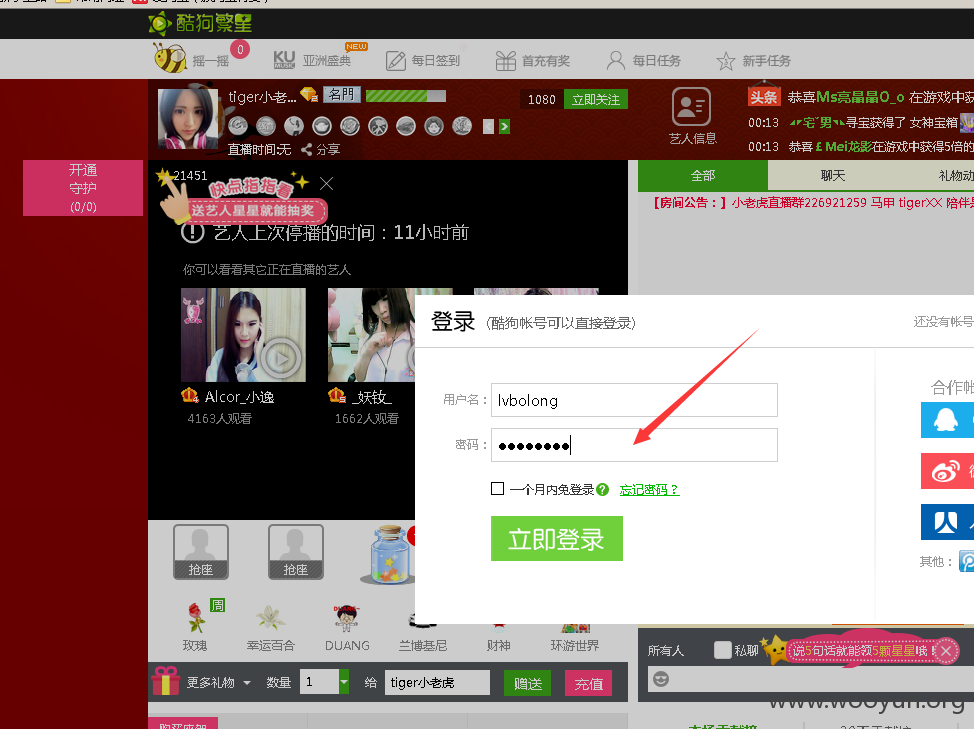

酷狗某设计缺陷可劫持部分用户,测试成功

详细说明:

inurl:http://fanxing.kugou.com/username

code出来了

http://fanxing.kugou.com/1042179?username=lvbolong&password=scope123&sm=&login_btn=

用户密码都出来了

http://fanxing.kugou.com/?username=%E5%94%AF%E4%B8%80deWT&password=123456&sm=

http://fanxing.kugou.com/1013217?userName=%E6%AE%87%E9%9B%A80123&password=1192675775&repassword=1192675775&code=TIPOM®_btn=

登陆看看

?username=lvbolong&password=scope123&sm=&login_btn=

再测试另外1个

http://fanxing.kugou.com/?username=唯一deWT&password=123456&sm=

漏洞证明:

http://fanxing.kugou.com/?username=%E5%94%AF%E4%B8%80deWT&password=123456&sm=

http://fanxing.kugou.com/1042179?username=lvbolong&password=scope123&sm=&login_btn=

修复方案:

版权声明:转载请注明来源 0x 80@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-27 10:18

厂商回复:

漏洞Rank:8 (WooYun评价)

最新状态:

暂无