漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

富士康旗下富连网某5个系统SQL注入漏洞

相关厂商:

漏洞作者:

提交时间:

2015-05-04 18:38

修复时间:

2015-06-18 18:40

公开时间:

2015-06-18 18:40

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

20

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-05-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

小学生买不起新手机,就想着看看富士康翻新的二手苹果机子,据说好便宜的,谁知抢的那天网站直接瘫了。。。晚点再来看的时候就啥也没有了,唉,我还是太连青了。。。不说了,挖个洞发泄下。。。

发布之前我特意搜了下,貌似富士康的漏洞都忽略了,本来是不想提交了的,不过看着我胸前的红领巾飘了下,似乎在提醒我要做一个有良知的祖国花朵

详细说明:

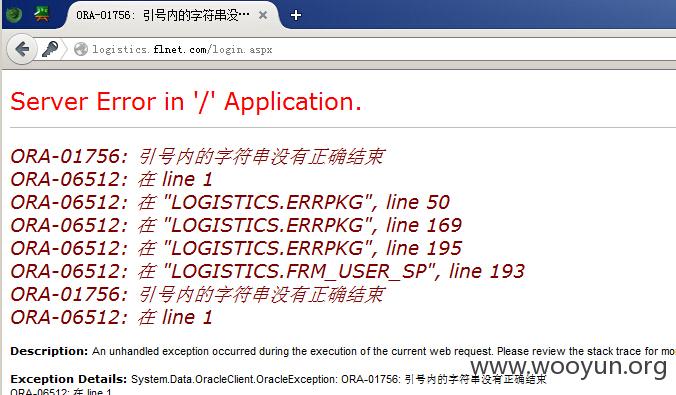

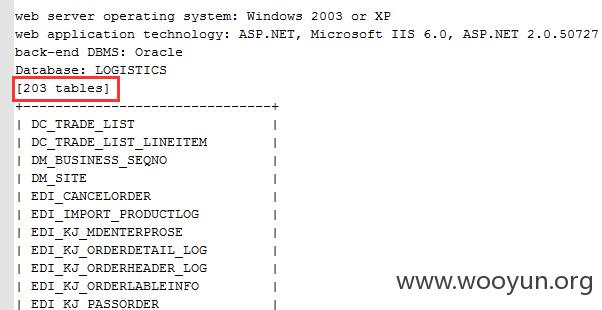

http://logistics.flnet.com/

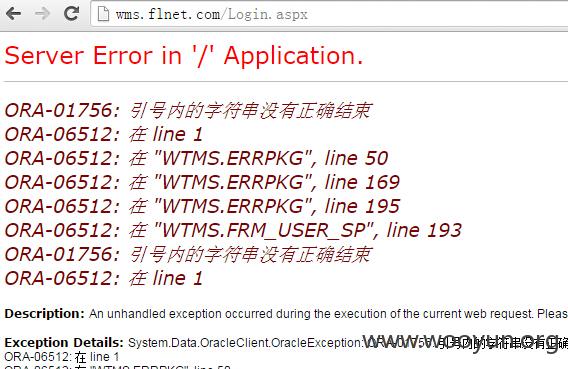

http://wms.flnet.com/

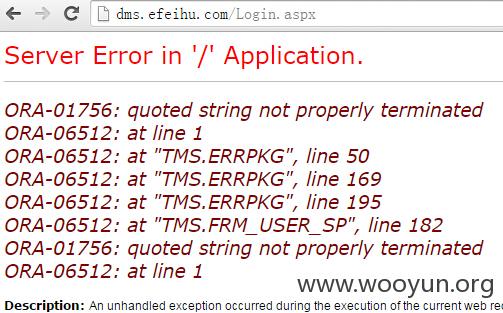

http://dms.efeihu.com/

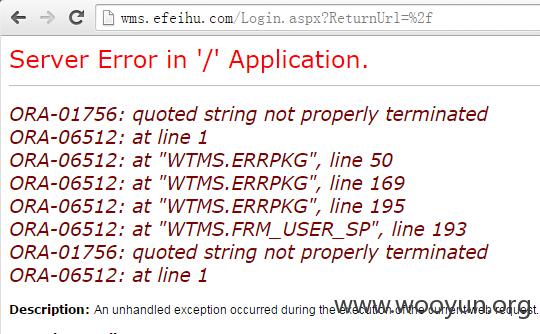

http://wms.efeihu.com/

http://dms.flnet.com/

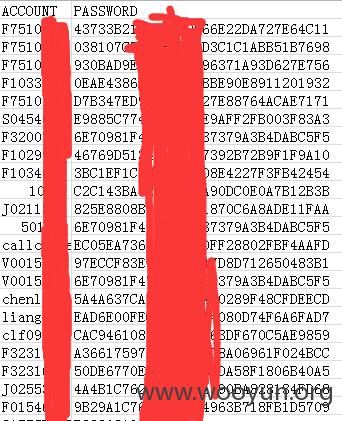

看起来用的是同一套系统啊,登陆框post注入。oracle的数据库,挑了一个网站测试了下,跑了下用户数据测试下

一个库就有200多个表。。。

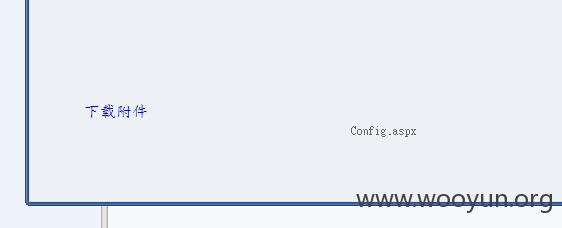

查看后台的时候发现貌似有前人来过了

漏洞证明:

看上面啊

修复方案:

我要写作业去了,这个交给专业的好

PS:作为一个红领巾,我是不会保存你们数据的,所有测试数据已删除(虚拟机已还原)

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝