漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

2980邮箱xss

相关厂商:

漏洞作者:

提交时间:

2015-05-06 16:25

修复时间:

2015-06-20 16:26

公开时间:

2015-06-20 16:26

漏洞类型:

xss跨站脚本攻击

危害等级:

中

自评Rank:

10

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-05-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

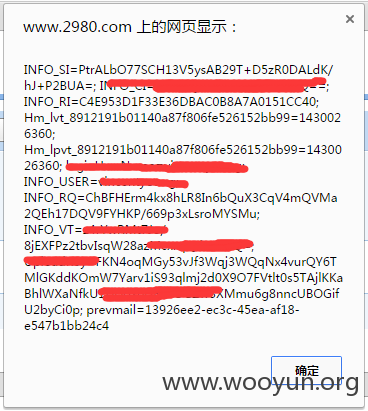

早先有人报出过2980邮箱的漏洞,这次以尝试的心态检测一下,结果发现更糟糕了!除了检测出昵称有问题外,最关键的是厂商貌似把过滤给关掉了…正文没有一点阻碍。导致的盗取用户cookie、下载用户主机信息等问题也就可想而知了。

详细说明:

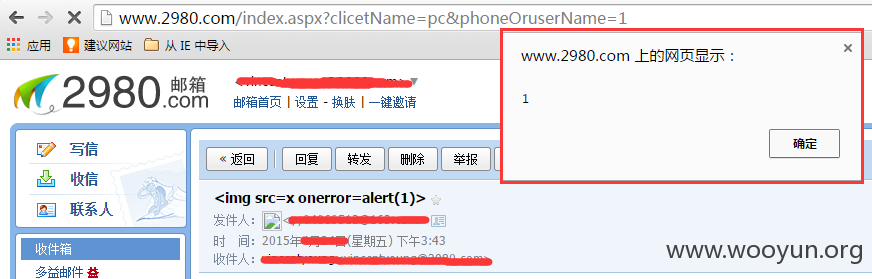

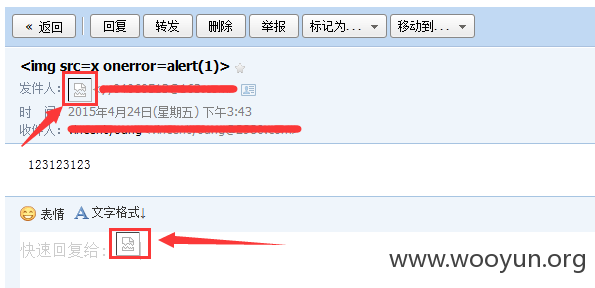

1.首先测试邮件昵称,问题出在符号<和>没有过滤,只要打开邮件就会弹框。

惊奇的发现竟然弹框两次!如图为两个漏洞位置

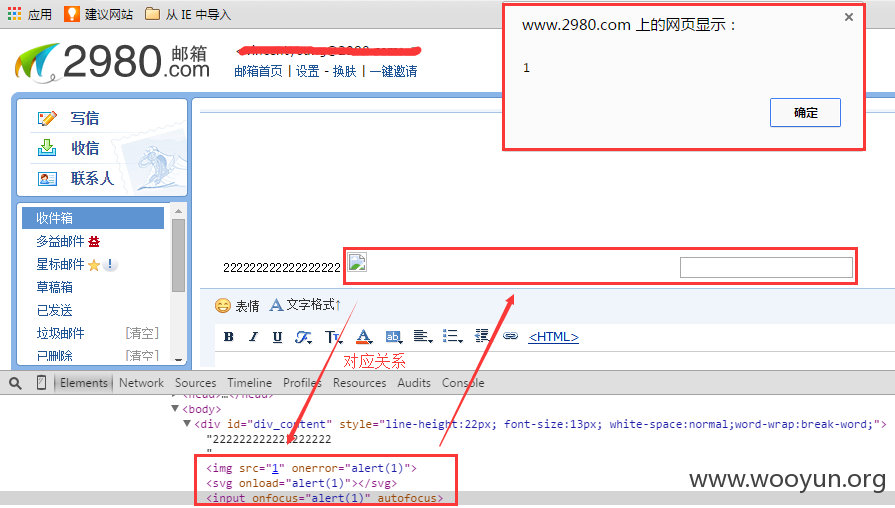

2.再就是正文了,真的有点坑啊…任意找一段可用跨站测试的代码就弹框了!没有过滤任何标签、属性、事件。以下代码任选其一

漏洞证明:

修复方案:

开启xss过滤。

版权声明:转载请注明来源 楊铣僧@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝