漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

尔雅近10个服务器redis未授权访问,泄漏几百万数据信息

>

漏洞详情

披露状态:

2015-05-06: 细节已通知厂商并且等待厂商处理中

2015-05-06: 厂商已经确认,细节仅向厂商公开

2015-05-16: 细节向核心白帽子及相关领域专家公开

2015-05-26: 细节向普通白帽子公开

2015-06-05: 细节向实习白帽子公开

2015-06-20: 细节向公众公开

简要描述:

详细说明:

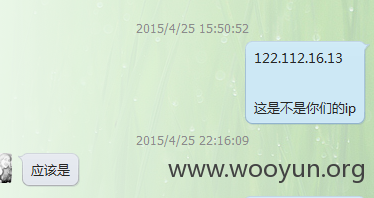

先来看第一个。问过工作人员,应该是尔雅旗下的服务器

ip:122.112.16.13存在redis未授权访问。因为没有网站所以没getshell

可以看到正常执行命令并导出了文件。。

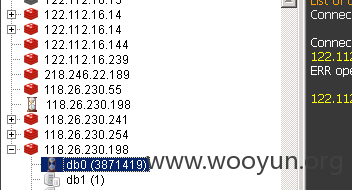

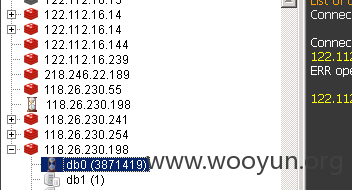

同样,对尔雅所在服务器网段进行扫描,发现近10台存在同样的问题。。

这里一起打包提交

全部存在未授权访问

全部连接成功

其中118.26.230.198泄漏数据超过387w

漏洞证明:

先来看第一个。问过工作人员,应该是尔雅旗下的服务器

ip:122.112.16.13存在redis未授权访问。因为没有网站所以没getshell

可以看到正常执行命令并导出了文件。。

同样,对尔雅所在服务器网段进行扫描,发现近10台存在同样的问题。。

这里一起打包提交

全部存在未授权访问

全部连接成功

其中118.26.230.198泄漏数据超过387w

修复方案:

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-06 20:57

厂商回复:

感谢提出,问题确实存在,正在修复中

最新状态:

暂无