漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-05-27: 细节已通知厂商并且等待厂商处理中

2015-06-01: 厂商已经确认,细节仅向厂商公开

2015-06-04: 细节向第三方安全合作伙伴开放

2015-07-26: 细节向核心白帽子及相关领域专家公开

2015-08-05: 细节向普通白帽子公开

2015-08-15: 细节向实习白帽子公开

2015-08-30: 细节向公众公开

简要描述:

你说影响不大一开始我是拒绝的。

直到我把一些网站的链接给你发出来。

通用型后台漏洞。再也不用担心我没有密码啦~

详细说明:

没啥可说,奇葩漏洞。厦门用这个厂家的基本中枪。

漏洞证明:

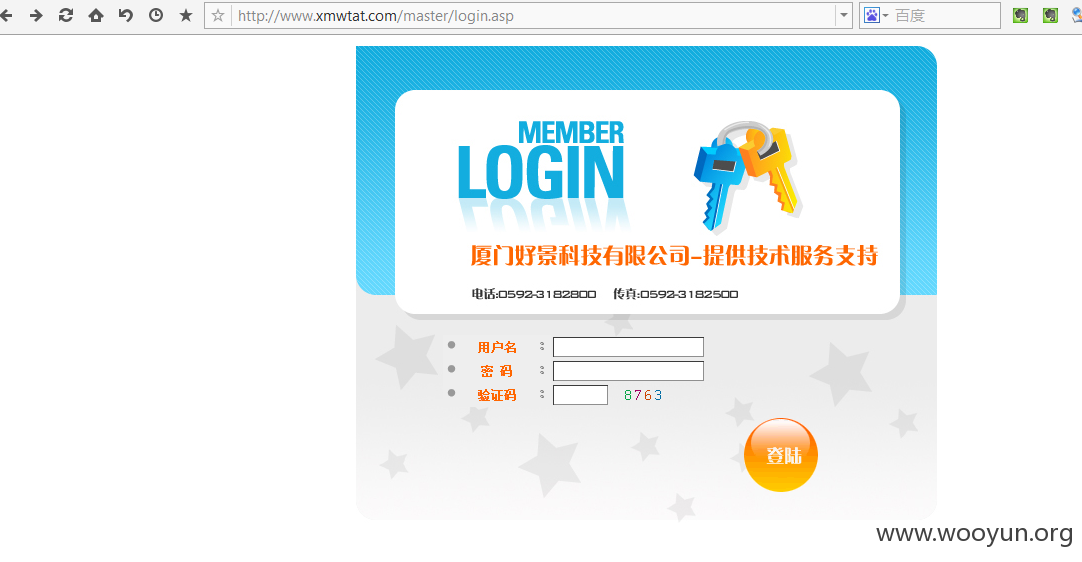

1.地址:

http://www.xmzhongli.cn/master/login.asp

http://www.xmvstar.com/master/login.asp

http://yhqhq.cn/master/login.asp

http://www.xlh2004.com/master/login.asp

http://www.xmmeiwe.com/master/login.asp

http://www.ririjianan.cn/master/login.asp 日日建安

http://www.xmrdtz.com/master/login.asp

http://www.xmhaicuhui.com/master/login.asp 厦门海峡两岸交流促进会

http://www.xmhxmz.com/master/login.asp 海峡明珠广场

PS:妈妈再也不用怕我的洞影响不大啦~

2.举个栗子

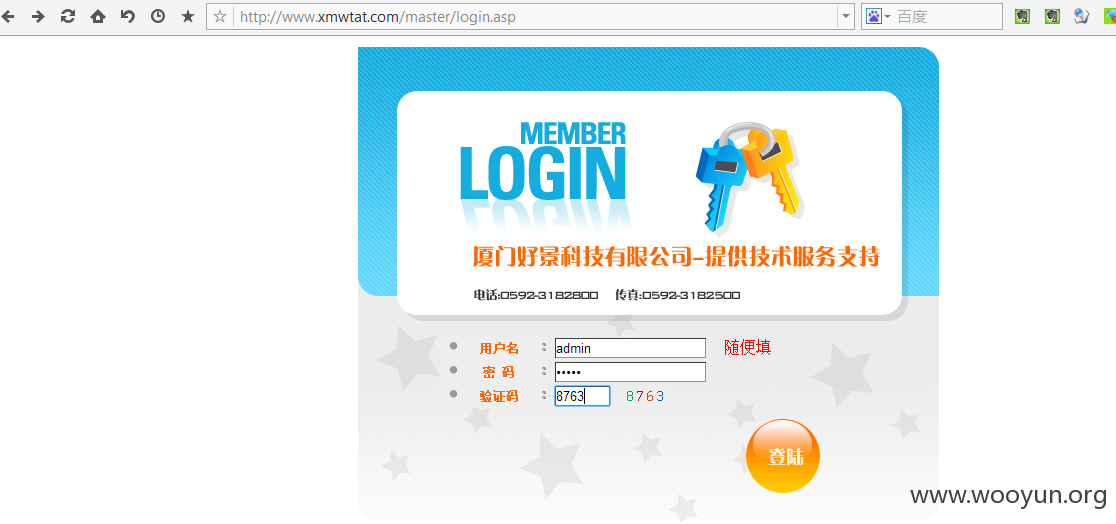

3.用户名密码随便来一发

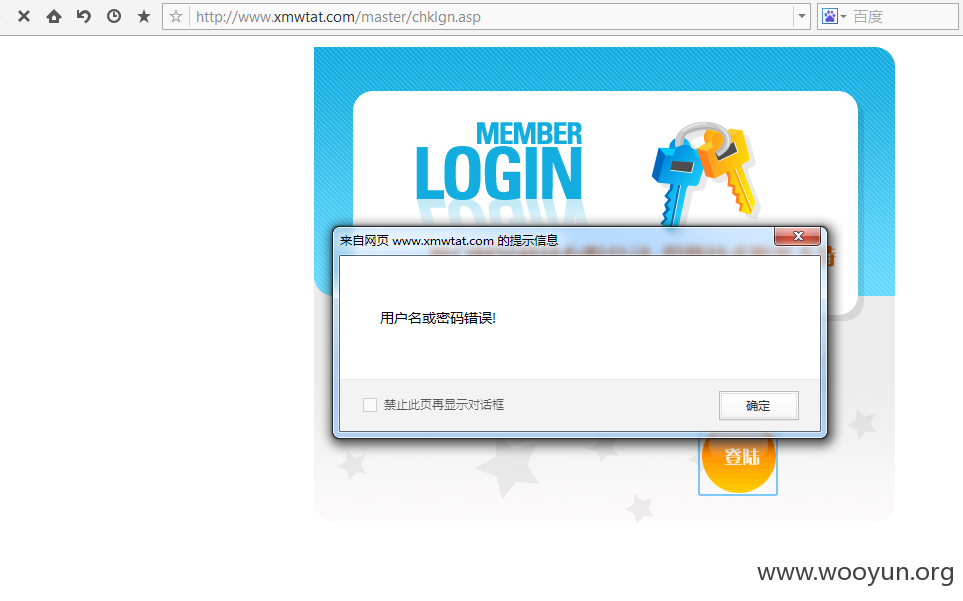

4.居然不是通关密码。没关系

5.删除"/login.asp",勇敢的来一发把!啊呜!

大礼包请自行搜索。不带说明。

修复方案:

厦门用这厂商的基本躺枪。希望有点责任心把。唉。。

修复方案:你们专业。

版权声明:转载请注明来源 橘@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-06-01 11:32

厂商回复:

暂未建立与软件生产厂商直接处置渠道,待认领。

最新状态:

暂无