漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

游久网大量敏感信息泄露(微信公众号、各渠道账号、大量QB充值卡密码、几十万礼包兑换码等)

>

漏洞详情

披露状态:

2015-06-05: 细节已通知厂商并且等待厂商处理中

2015-06-05: 厂商已经确认,细节仅向厂商公开

2015-06-15: 细节向核心白帽子及相关领域专家公开

2015-06-25: 细节向普通白帽子公开

2015-07-05: 细节向实习白帽子公开

2015-07-20: 细节向公众公开

简要描述:

游久网大量敏感信息泄露(各关键业务密码、大量京东卡密码、大量QB充值卡密码、几十万礼包兑换码等)

详细说明:

首先对mail.uuu9.com进行检测,发现跳转到qiye.163.com

很显然用了163企业邮箱

从邮箱爬出userlist

如下后缀为@uuu9.com的邮箱账户存在123456弱口令

邮件中泄露的内容我就不多说了

alert@uuu9.com,运维邮箱中的一封邮件引起了我的注意

可见邮箱域名换成了360u9.com

且默认密码为360u92013

再次进行探测,实际上的邮箱后缀经过再一次更换是@u9time.com

探测出另一批弱口令

以下账户的密码为360u92013

以下账户的密码为a123456

以下账户密码为user+123(例如abc的密码是abc123)

以下账户密码为user+123456(例如abc的密码是abc123456)

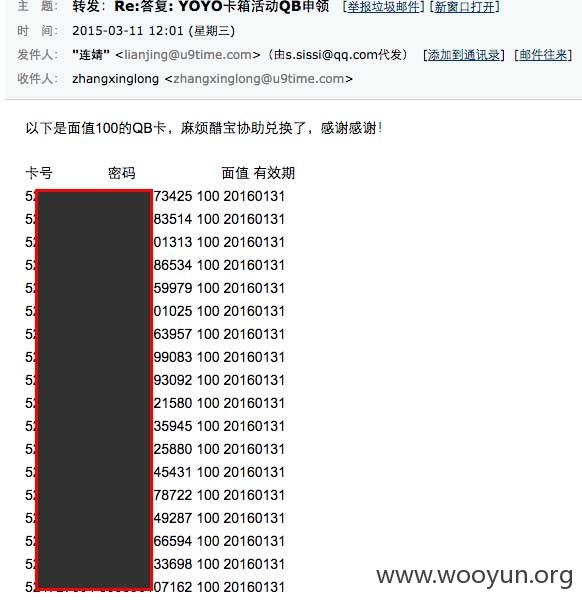

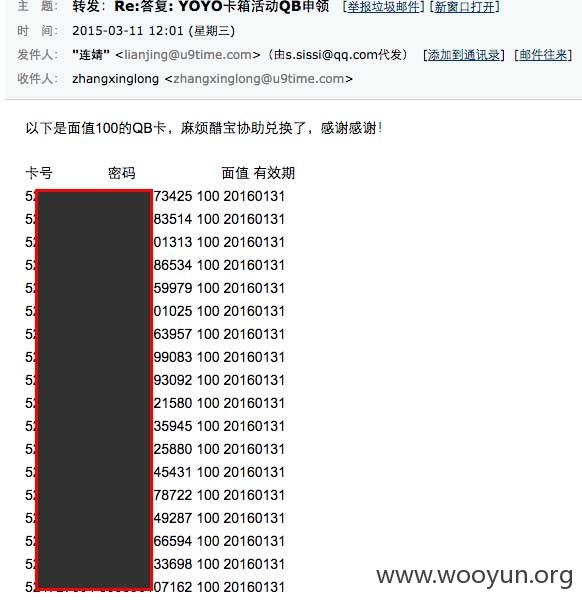

从邮件中泄露的信息很多,甚至涉及到了QB充值卡。

如果有打码不谨慎的地方请审核帮我补一下

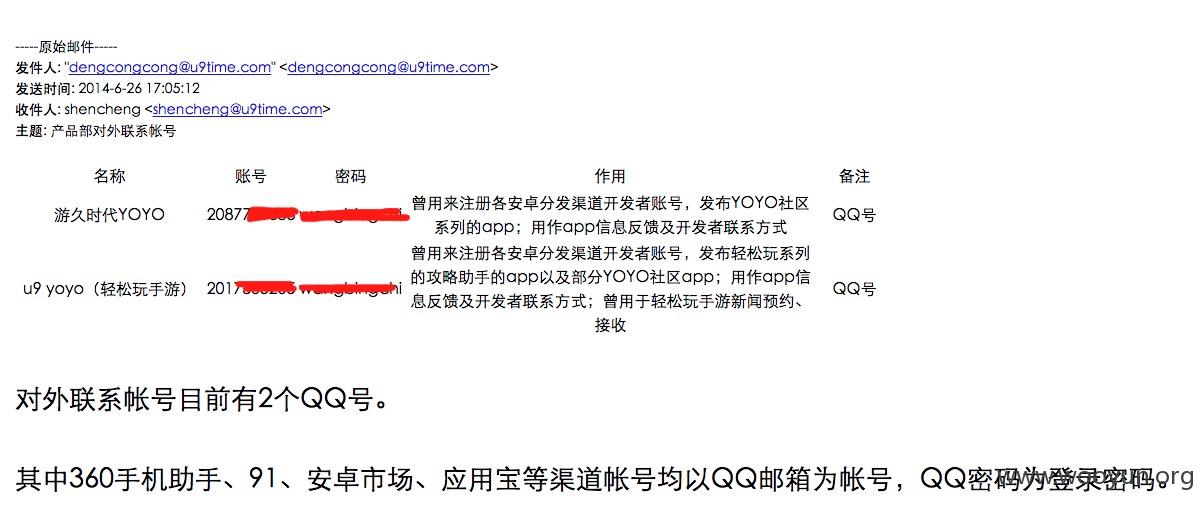

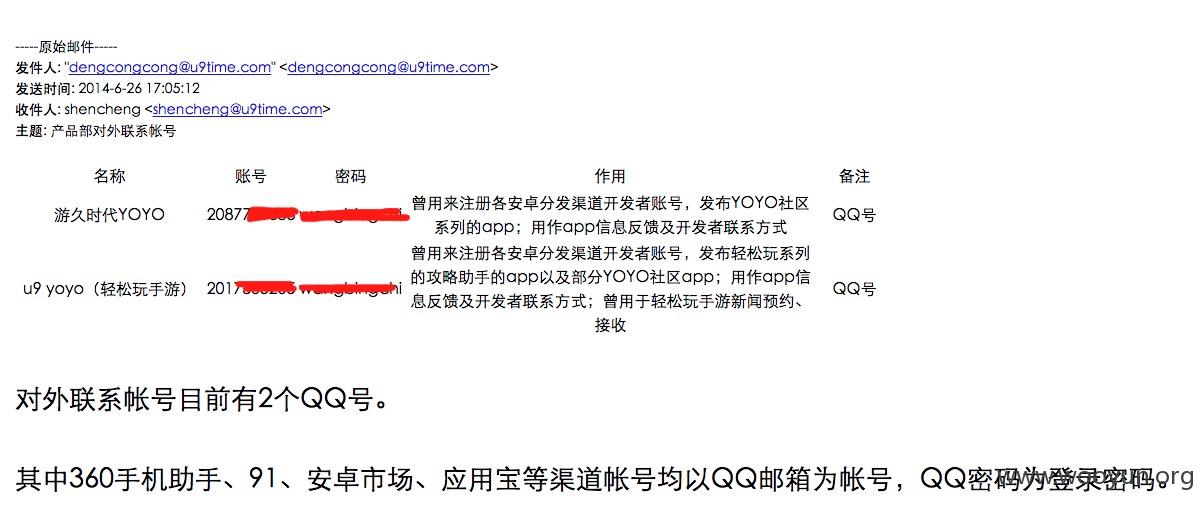

渠道邮箱密码(目测是所有渠道)

微信公众号密码

商务邮箱密码

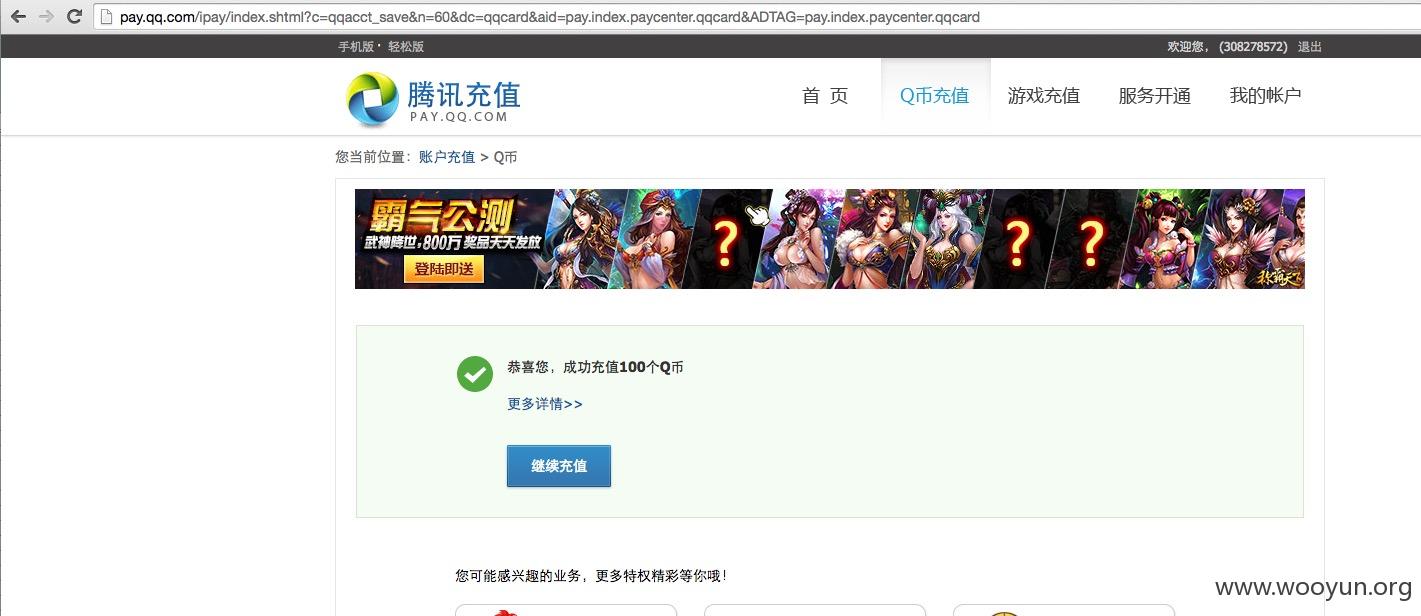

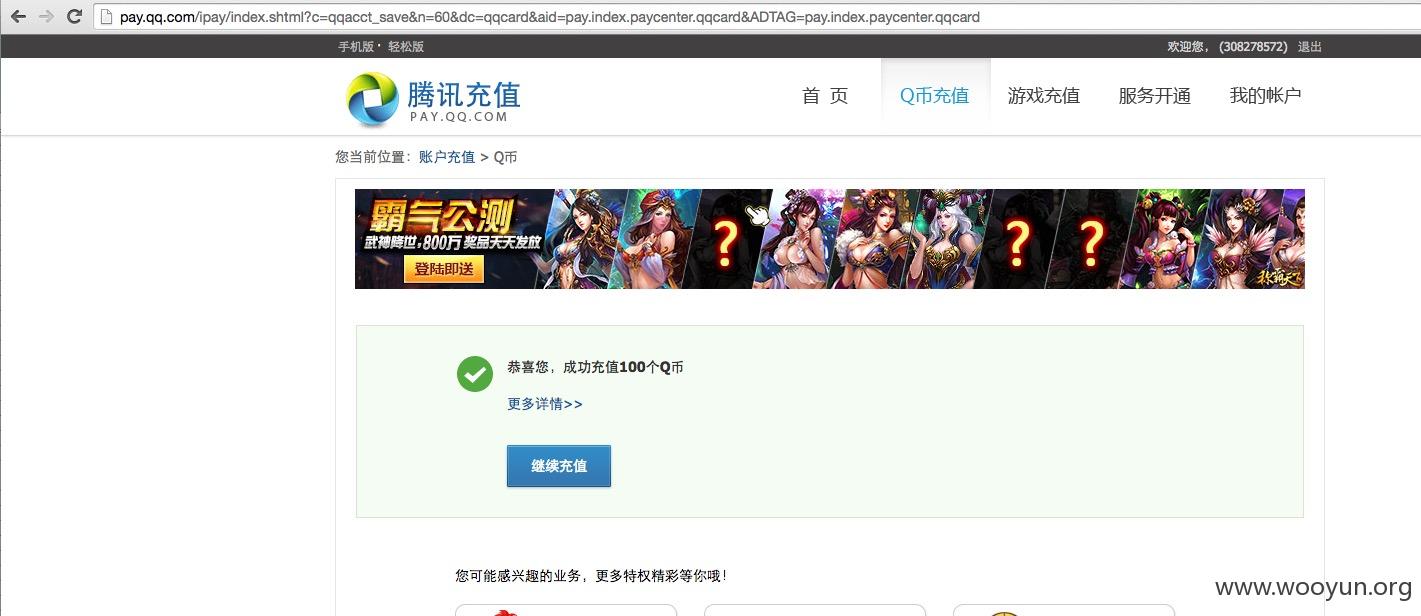

QB充值卡密码,为了证明是有价值的数据,抽选了一张进行充值。厂商可以私信给我我买一张补给你们,见谅。

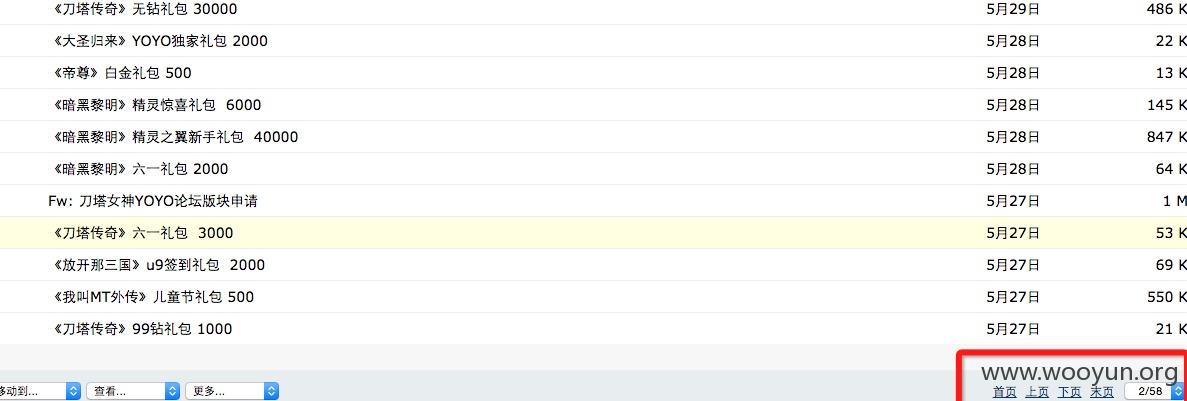

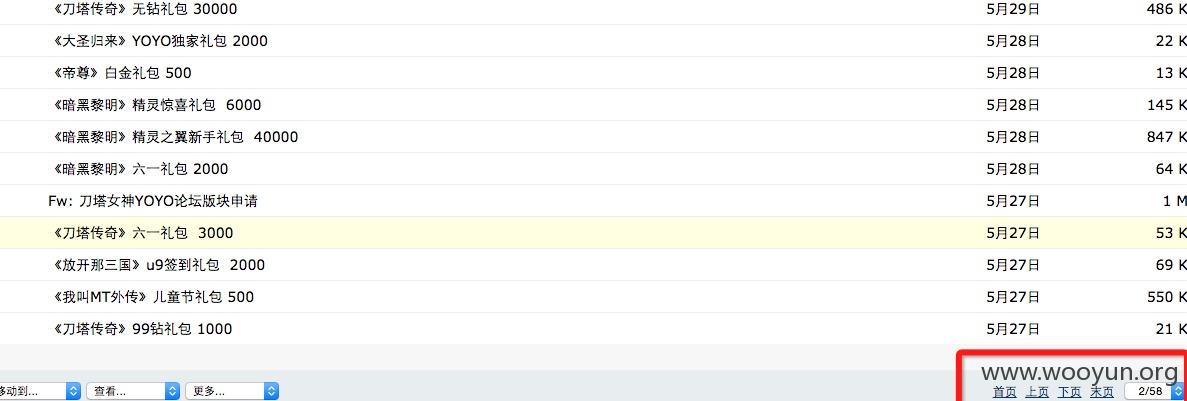

大量礼包兑换码,粗略估计五十万个左右

漏洞证明:

游戏监控后台账号密码

GM后台账号

RTX的账号密码默认配置

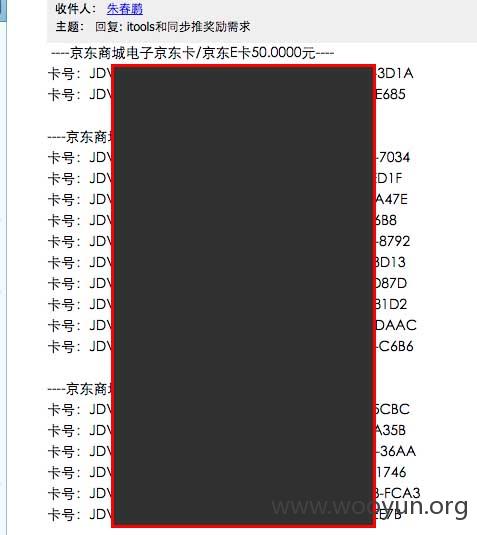

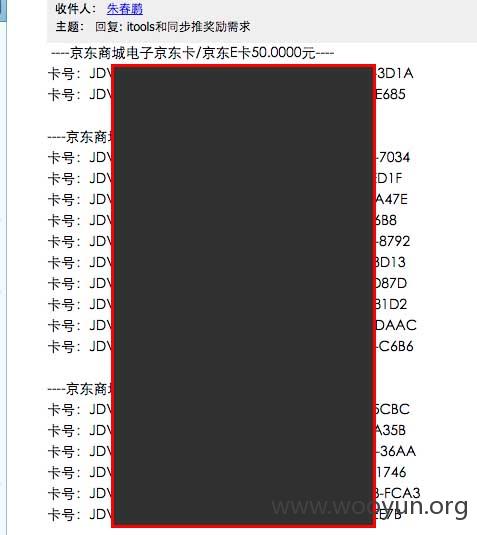

大量京东卡账号密码

SVN

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-06-05 18:32

厂商回复:

感谢大神提醒,公司内部安全培训不到位,个人安全意识不强造成此次事件,我们会高度重视以后的内部网络安全培训工作。

最新状态:

暂无