漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-06-12: 细节已通知厂商并且等待厂商处理中

2015-06-15: 厂商已经确认,细节仅向厂商公开

2015-06-25: 细节向核心白帽子及相关领域专家公开

2015-07-05: 细节向普通白帽子公开

2015-07-15: 细节向实习白帽子公开

2015-07-30: 细节向公众公开

简要描述:

WEB架构安全之聚美优品某处未授权访问漏洞(涉及客户订单信息)

详细说明:

登录处:https://v.jumei.com/v1/api/login?app_id=a698e1741fe5&request_uri=https://v.jumei.com&tag=6

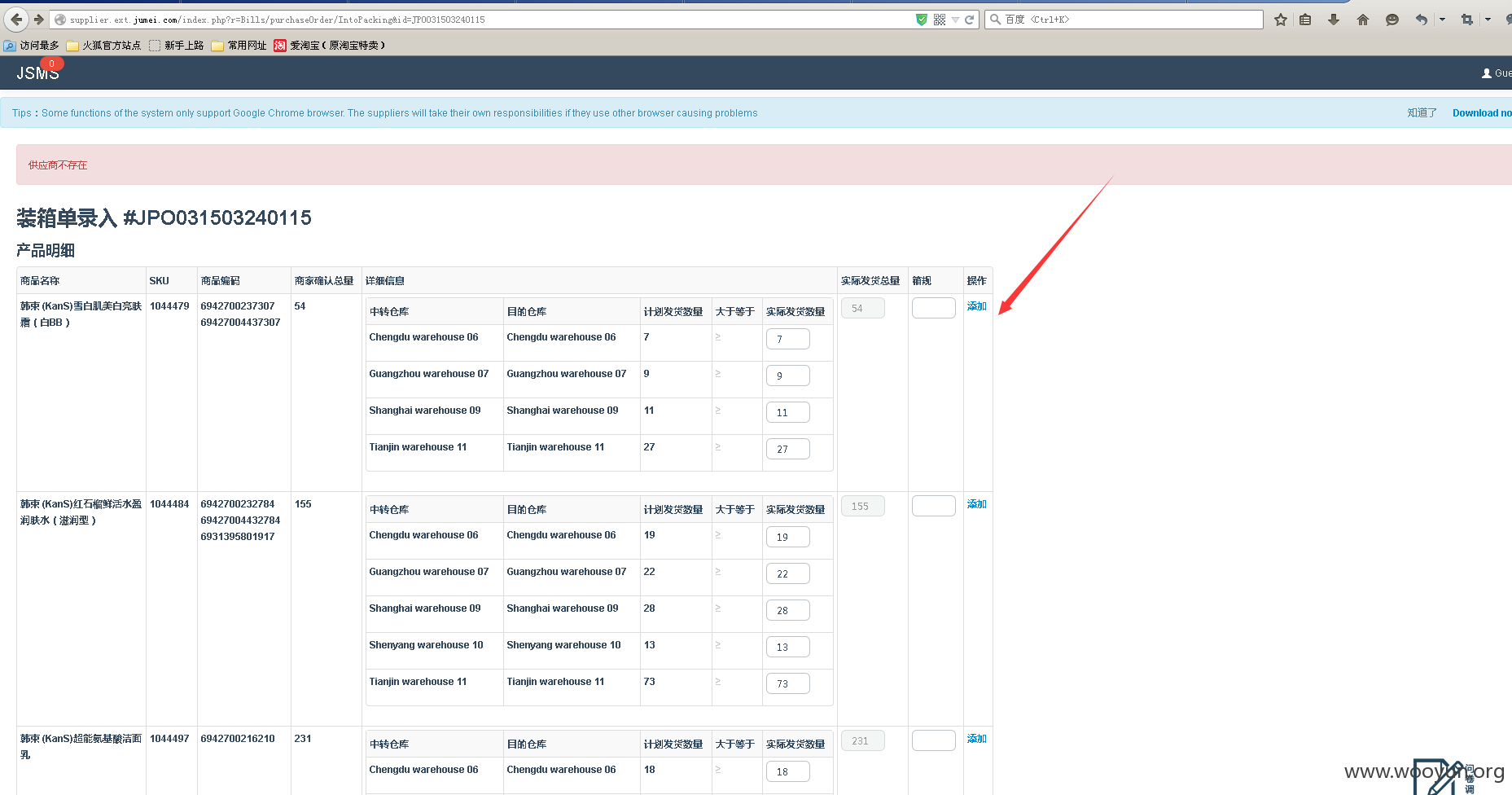

漏洞处:http://supplier.ext.jumei.com/index.php?r=Bills/purchaseOrder/IntoPacking&id=JPO031503240115

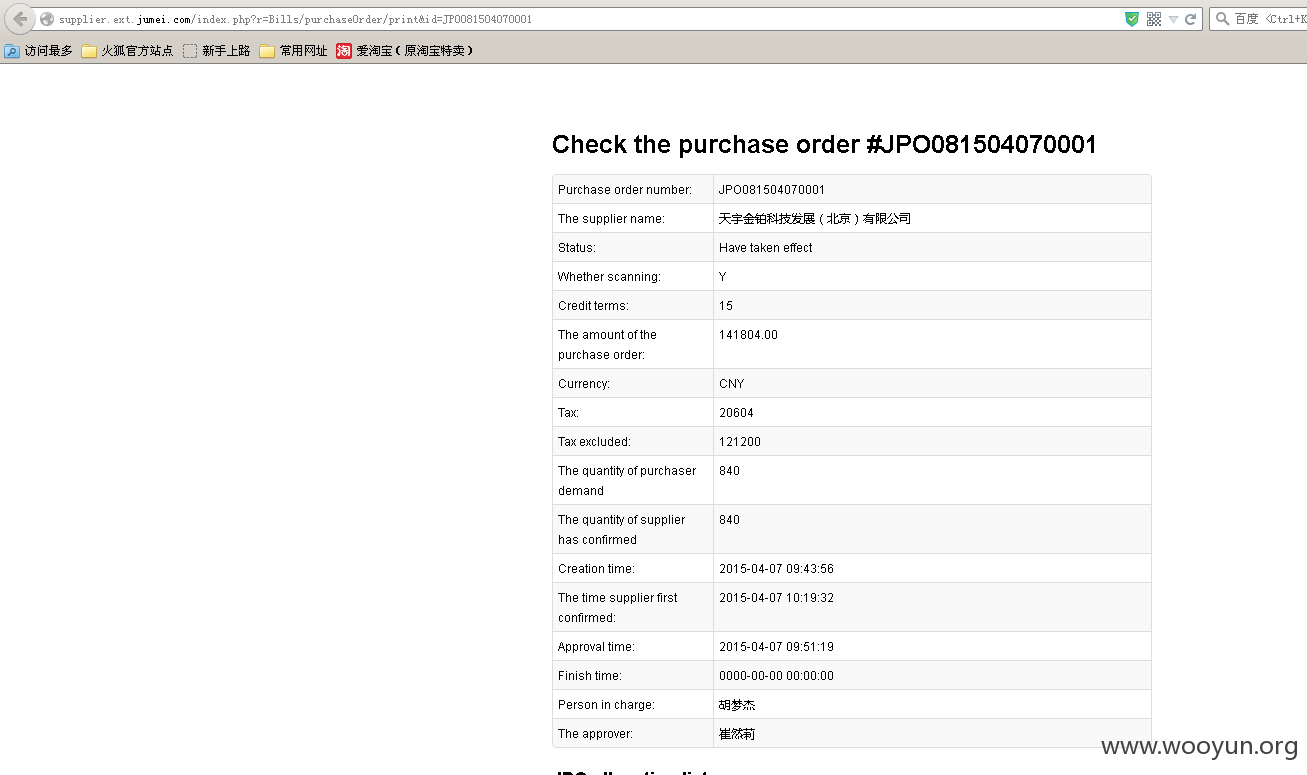

http://supplier.ext.jumei.com/index.php?r=Bills/purchaseOrder/print&id=JPO081503250081

漏洞证明:

未授权:http://supplier.ext.jumei.com/index.php?r=Bills/purchaseOrder/intoPacking&id=JPO031503240115

订单信息:

http://supplier.ext.jumei.com/index.php?r=Bills/purchaseOrder/print&id=JPO081503250081

http://supplier.ext.jumei.com/index.php?r=Bills/purchaseOrder/view&id=JPO031503240101

修复方案:

接口验证

版权声明:转载请注明来源 0x 80@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-06-15 11:31

厂商回复:

十分感谢,涉及到外部供应商信息,目前系统已修复。

最新状态:

暂无