漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

万方视频后台管理系统设计不当可探测大量弱口令账号

>

漏洞详情

披露状态:

2015-06-15: 细节已通知厂商并且等待厂商处理中

2015-06-17: 厂商已经确认,细节仅向厂商公开

2015-06-27: 细节向核心白帽子及相关领域专家公开

2015-07-07: 细节向普通白帽子公开

2015-07-17: 细节向实习白帽子公开

2015-08-01: 细节向公众公开

简要描述:

随手一测,就探测出了30多个弱口令。漏洞的修补问题,指哪修哪没啥用的。

详细说明:

1 看到这哥们之前提交过你们的后台弱口令 WooYun: 万方数据某后台弱口令

但是貌似并没有引起重视,此漏洞的结局是忽略,但是修补了那枚弱口令的(直接把test帐号给删了)。

2 但是这并不能从根本上修补这个问题,下面说说这个漏洞,属于设计不当,账户体系控制不严格的漏洞。

3 后台地址:http://video.wanfangdata.com.cn/manage/

4 可以看到,后台登录是没有验证码的,那么就可以爆破了额。

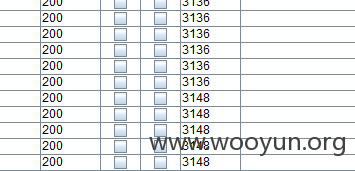

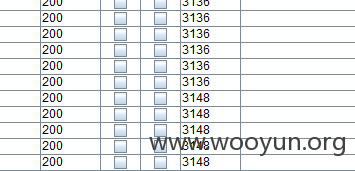

选取一些常见的用户名,密码随便写进行爆破,根据返回数据的length,可以筛选出真正存在的用户名(如下图3148的那些)。

漏洞证明:

5 然后测试了5000个用户名,成功获取到183个有效用户名。

6 对这183个用户名进行常见密码的爆破,简单的试了试用户名和密码相同,以及密码为123456,就成功爆破出31个弱口令!

以下3个帐号的密码为123456

以下的28个用户名的密码和用户名一样

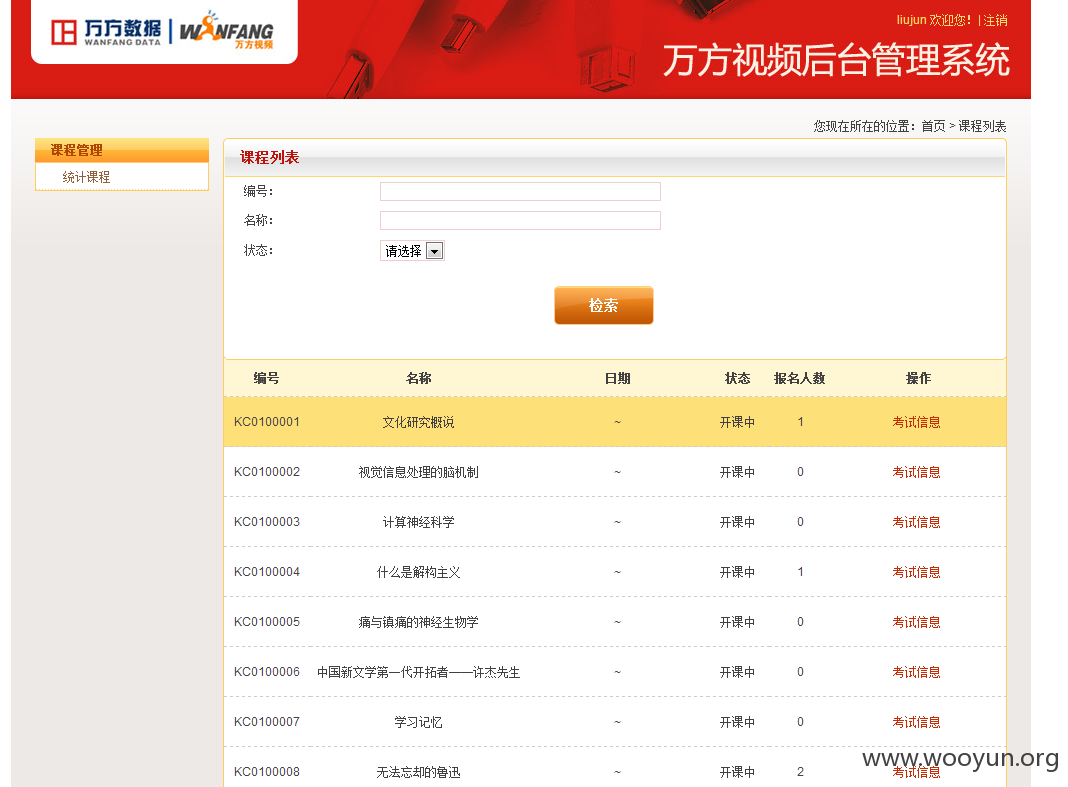

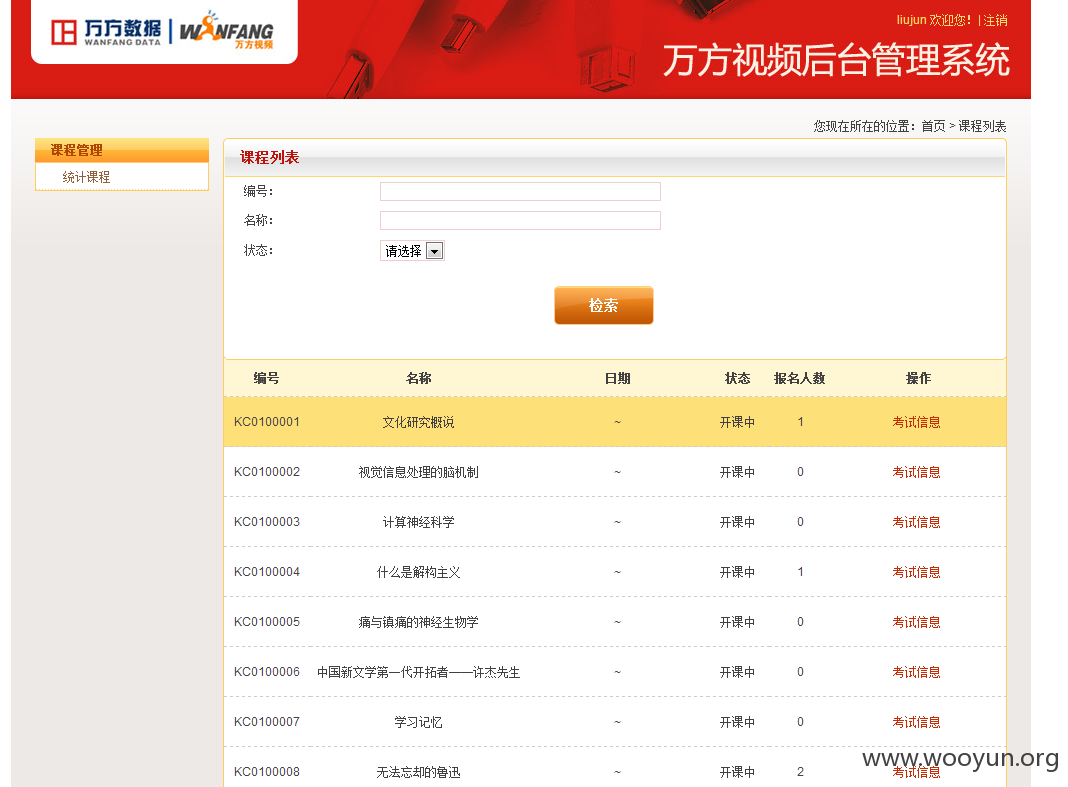

7 随便登录一个证明下,用户名 liujun 密码 liujun

修复方案:

1 修改弱口令密码

2 添加页面验证码

3 加入二次验证

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-17 12:50

厂商回复:

谢谢指正,对原来漏洞重视不够。

最新状态:

暂无