漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-07-08: 细节已通知厂商并且等待厂商处理中

2015-07-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

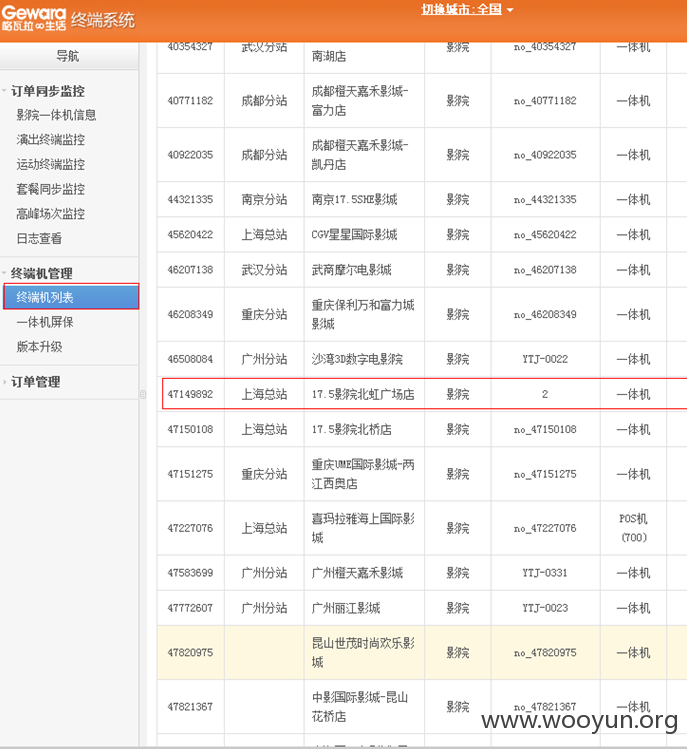

格瓦拉全国终端信息可查+后台泄漏+员工私人邮箱泄漏

详细说明:

看群里在讨论这个站,然后就随便找了点信息发上来,好久没挖过了,就当是...充个数!~么么哒

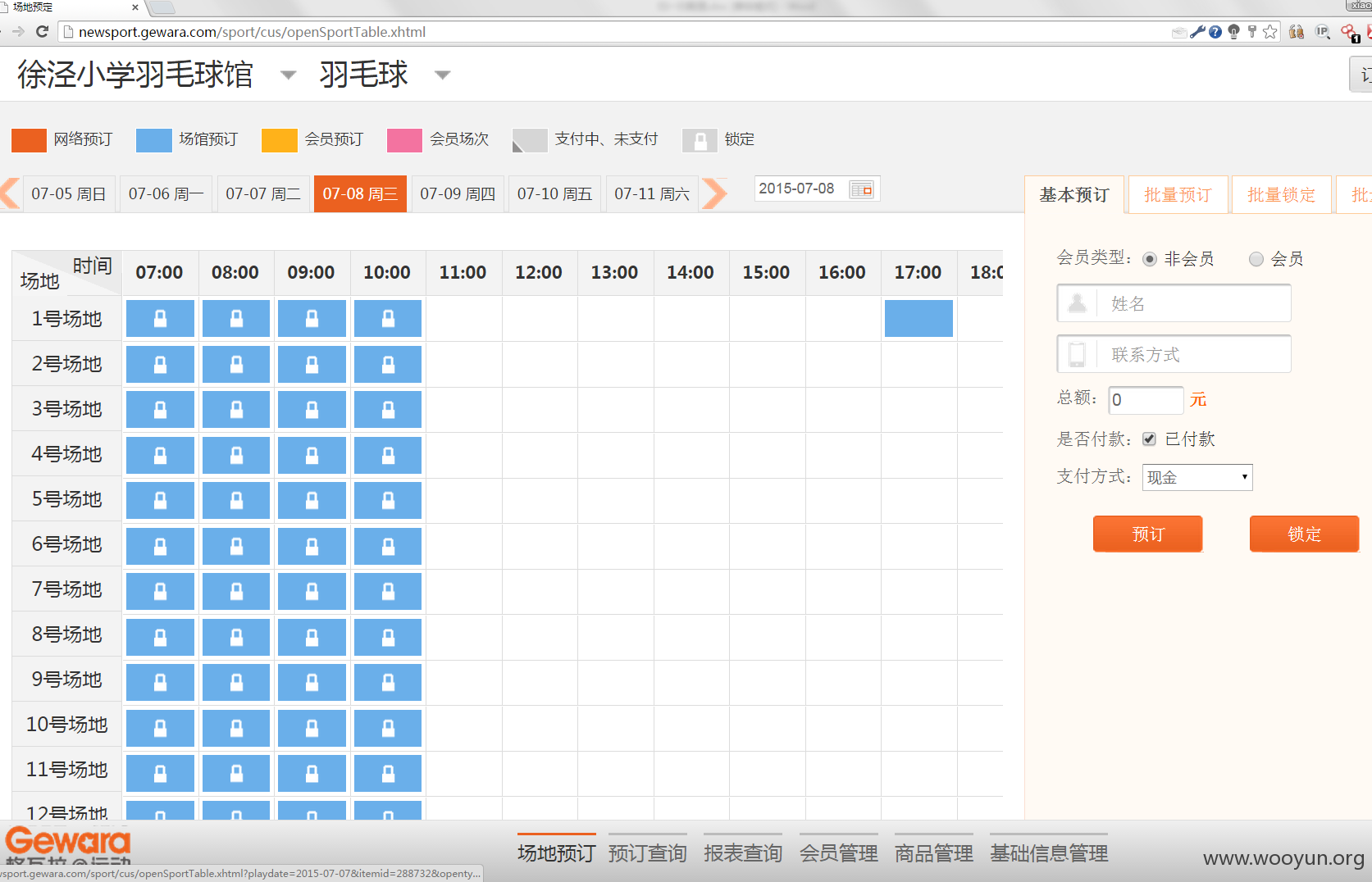

http://newsport.gewara.com/

test test123456

没测试有没有什么越权什么之类的漏洞,个人感觉即使有,对后续渗透帮助也不是很大。

后来又看了邮箱之类的,查了下自己的小射功库,没有啥信息。(其实邮箱是可以爆破的,我懒。。。)

随后转向员工私人QQ等。

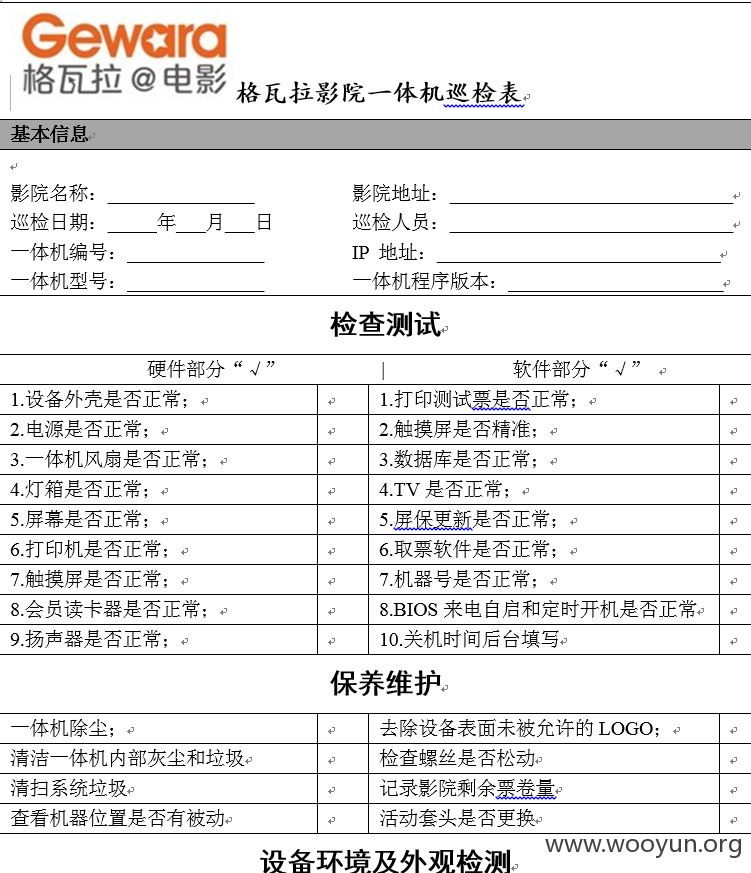

社工拿到内部资料。

一个不痛不痒的内部资料,下面的更劲爆。

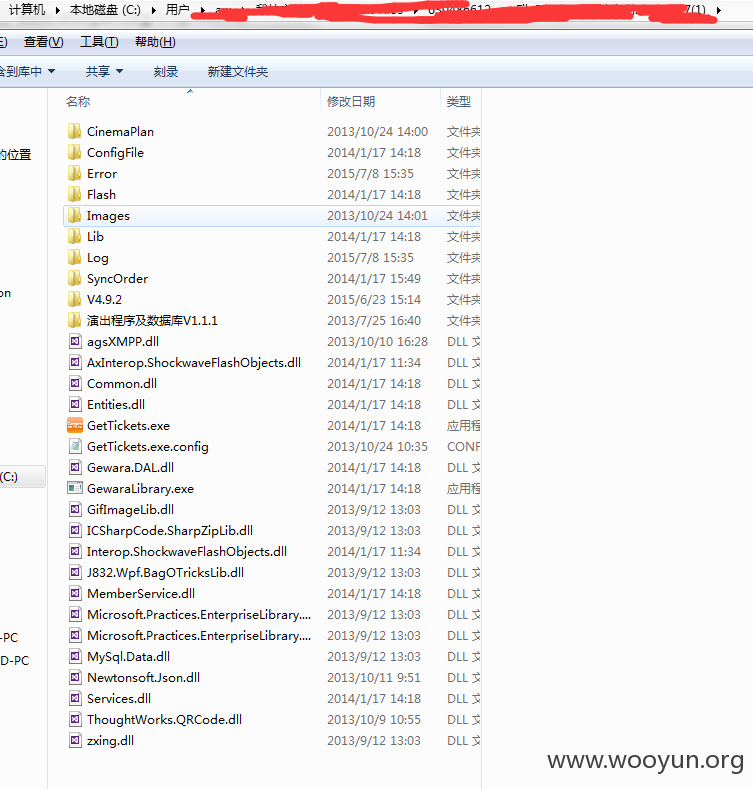

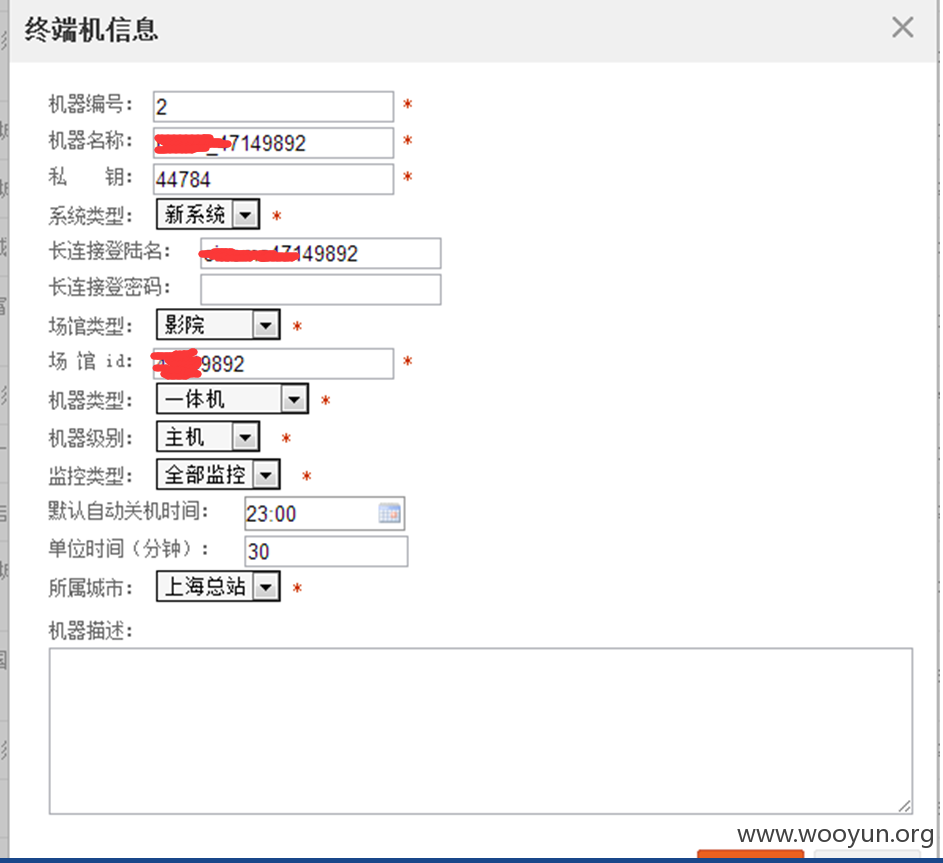

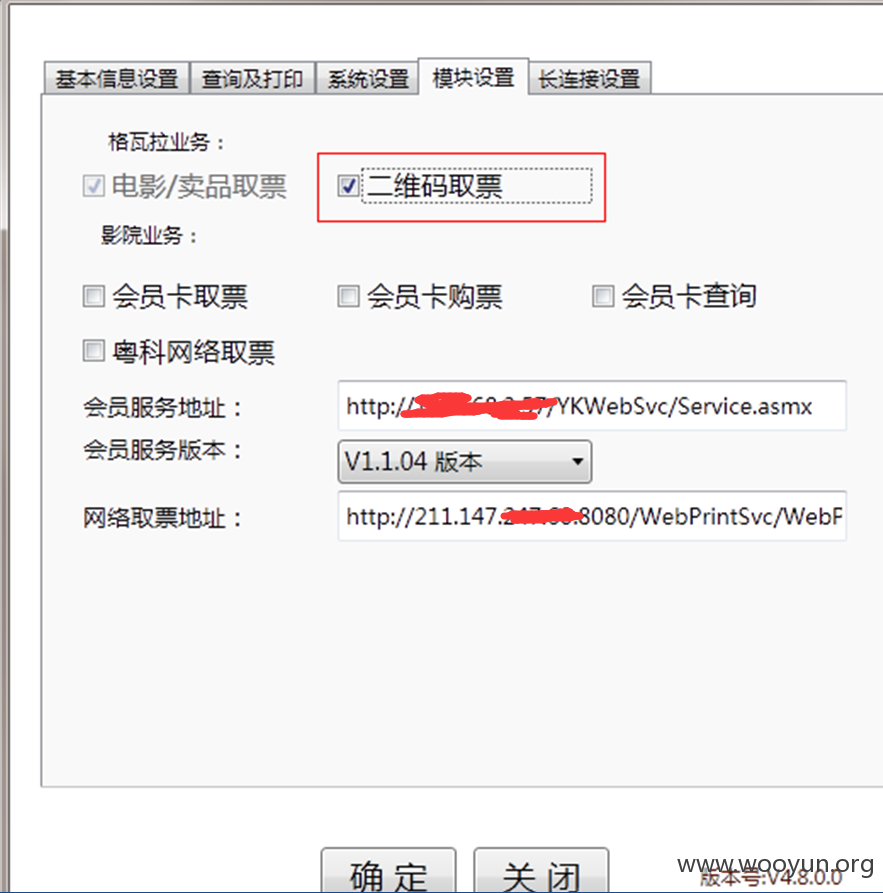

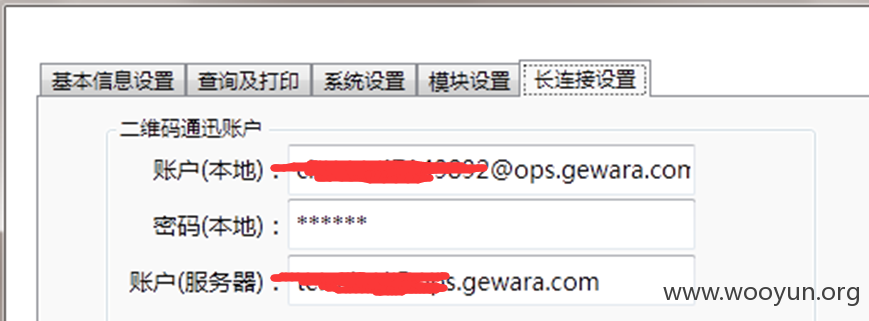

由于我们拿到了全国终端管理的软件。

所以呢?

而且这个软件还有个bug,不管我是连接成功还是失败,它都会返回正确的数据库密码给我。啊喂,就这样把密码给我,太看不起我了吧!!!

随后又得到两个邮箱地址,这个密码习惯让我菊花一紧...

gewarawang@163.com 123abc

gewarawang1@163.com 123abc

为什么知道他们是员工邮箱,因为他们绑定了万恶的新浪微博...

漏洞证明:

看群里在讨论这个站,然后就随便找了点信息发上来,好久没挖过了,就当是...充个数!~么么哒

http://newsport.gewara.com/

test test123456

没测试有没有什么越权什么之类的漏洞,个人感觉即使有,对后续渗透帮助也不是很大。

后来又看了邮箱之类的,查了下自己的小射功库,没有啥信息。(其实邮箱是可以爆破的,我懒。。。)

随后转向员工私人QQ等。

社工拿到内部资料。

一个不痛不痒的内部资料,下面的更劲爆。

由于我们拿到了全国终端管理的软件。

所以呢?

而且这个软件还有个bug,不管我是连接成功还是失败,它都会返回正确的数据库密码给我。啊喂,就这样把密码给我,太看不起我了吧!!!

随后又得到两个邮箱地址,这个密码习惯让我菊花一紧...

gewarawang@163.com 123abc

gewarawang1@163.com 123abc

为什么知道他们是员工邮箱,因为他们绑定了万恶的新浪微博...

修复方案:

版权声明:转载请注明来源 _Thorns@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-07-13 16:04

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无