漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

金立GPS开发者服务平台设计缺陷可爆破

相关厂商:

漏洞作者:

提交时间:

2015-08-03 19:05

修复时间:

2015-08-08 19:06

公开时间:

2015-08-08 19:06

漏洞类型:

网络设计缺陷/逻辑错误

危害等级:

中

自评Rank:

5

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-08-03: 细节已通知厂商并且等待厂商处理中

2015-08-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

昨天提交了一个金立漏洞.虽然rank不高..不过很快就确认了..今天在来一个爆破吧......

详细说明:

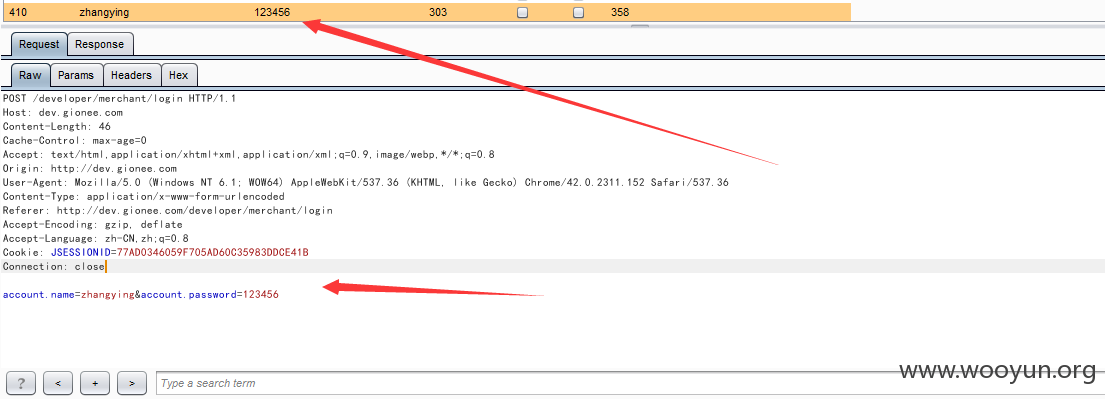

无意看到这个漏洞了..手残打开一看 没任何验证

http://dev.gionee.com/developer/login.jsp

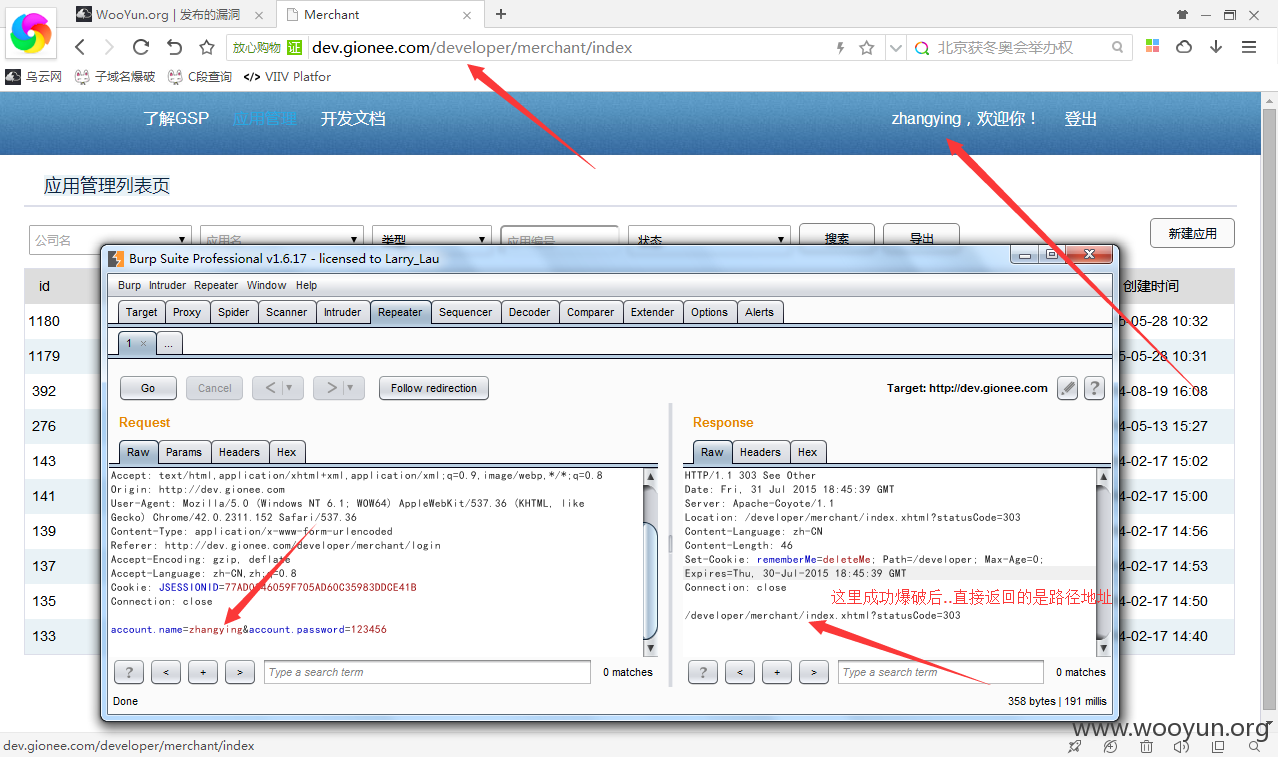

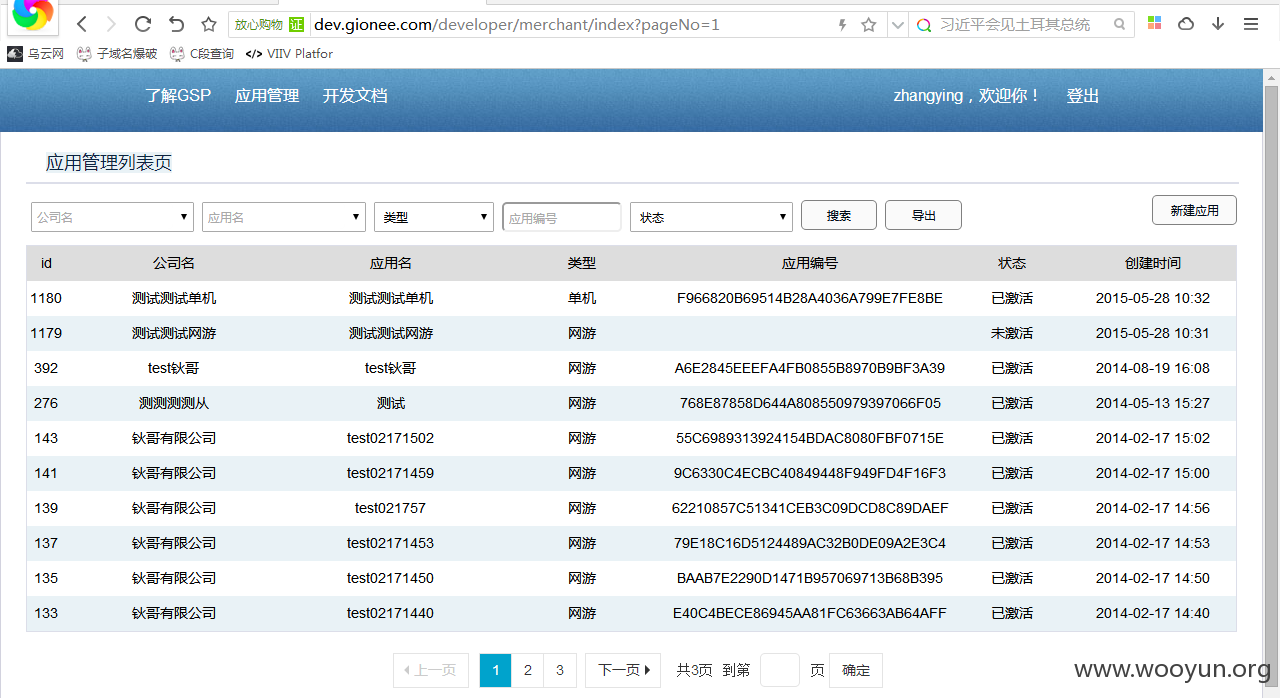

证明一下漏洞的可行性就行了......

结构: 用户名:普通姓名的拼音 密码:123456

如果加大用户名与密码的强度....就不知道有什么结果了

漏洞证明:

修复方案:

还是你们够专业

版权声明:转载请注明来源 指尖上的故事@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-08 19:06

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

2015-08-10:出差回来,就这样公开了。乌云这个上报,反馈规则做得太差了