漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

v2ex社区可重置用户密码

相关厂商:

漏洞作者:

提交时间:

2015-08-02 20:22

修复时间:

2015-09-16 21:00

公开时间:

2015-09-16 21:00

漏洞类型:

设计缺陷/逻辑错误

危害等级:

高

自评Rank:

15

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-08-02: 细节已通知厂商并且等待厂商处理中

2015-08-02: 厂商已经确认,细节仅向厂商公开

2015-08-12: 细节向核心白帽子及相关领域专家公开

2015-08-22: 细节向普通白帽子公开

2015-09-01: 细节向实习白帽子公开

2015-09-16: 细节向公众公开

简要描述:

利用通过电子邮件重设密码,可在知道用户名及注册邮箱的情况下重置任意用户密码

详细说明:

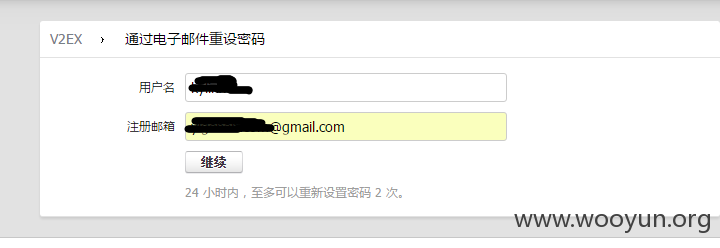

点击忘记密码,会要求输入用户名及注册邮箱

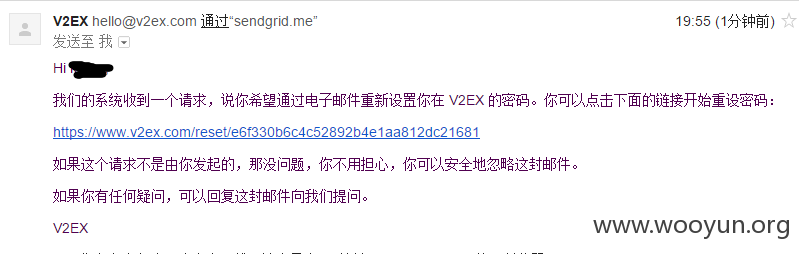

输入点击找回密码会收到一份邮件

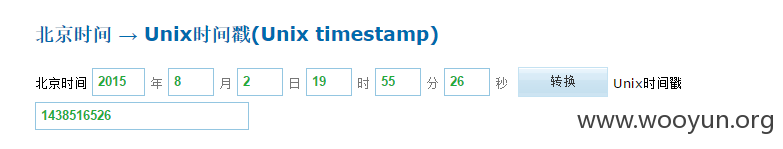

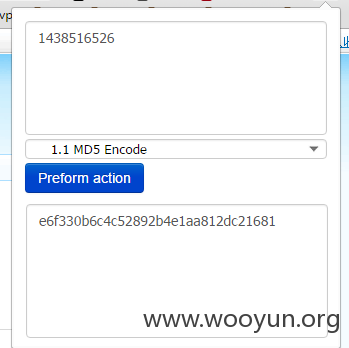

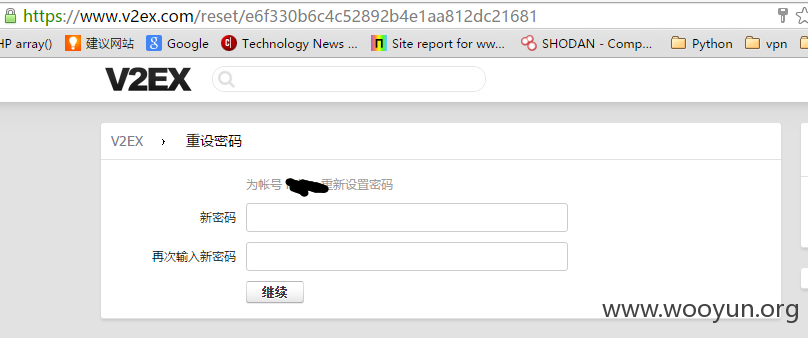

可以看到重置密码的链接是由htts://www.v2ex.com/reset/ + unix时间戳通过md5加密的

所以可以构造重置链接

漏洞证明:

修复方案:

对不起,我背叛了v2

你们更懂,我只是小菜

版权声明:转载请注明来源 生鲜一手@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-02 20:59

厂商回复:

我自己都震惊了,当年是怎么写出那么白痴的代码来的,谢谢路人甲大神拯救!

已经堵上。

最新状态:

2015-08-02:感谢路人甲大神的帮助。目前这个问题已经做了如下修复:1. 替换了这个字符串的生成方式,目前使用的是随机 UUID2. 之前所有的旧的字符串已经全部删除这个事情对于我来说是重要的一课。我会把这些部分在几年前的设计现在再重新审核一遍。谢谢!