漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-08-13: 细节已通知厂商并且等待厂商处理中

2015-08-14: 厂商已经确认,细节仅向厂商公开

2015-08-24: 细节向核心白帽子及相关领域专家公开

2015-09-03: 细节向普通白帽子公开

2015-09-13: 细节向实习白帽子公开

2015-09-28: 细节向公众公开

简要描述:

长城宽带内网严重漏洞

详细说明:

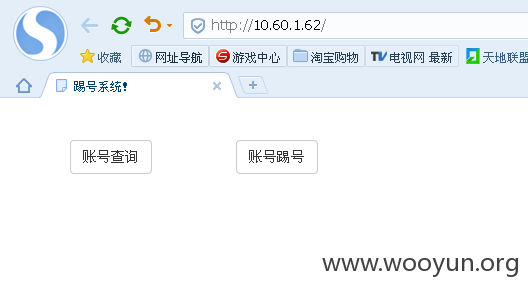

第一个:http://10.60.1.62/ 踢号系统,可任意根据宽带帐号进行查询并且踢号下线

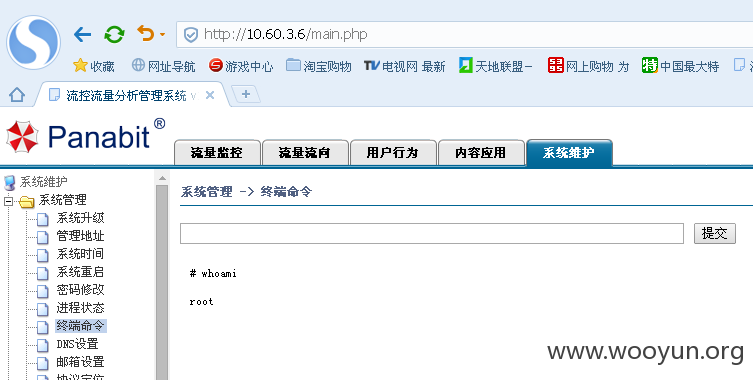

第二个:http://10.60.3.6/ Panabit流量监控系统,默认帐号密码admin/panabit 可以直接劫持内网流量,并且可以提权

第三个:http://10.60.3.18/ 不知道干什么的 admin/admin 懒得百度。

第四个:http://10.60.1.125/zh_cn/ 流量审计系统,hillstone/hillstone这个之前我报过,一直未审核不知道为什么。

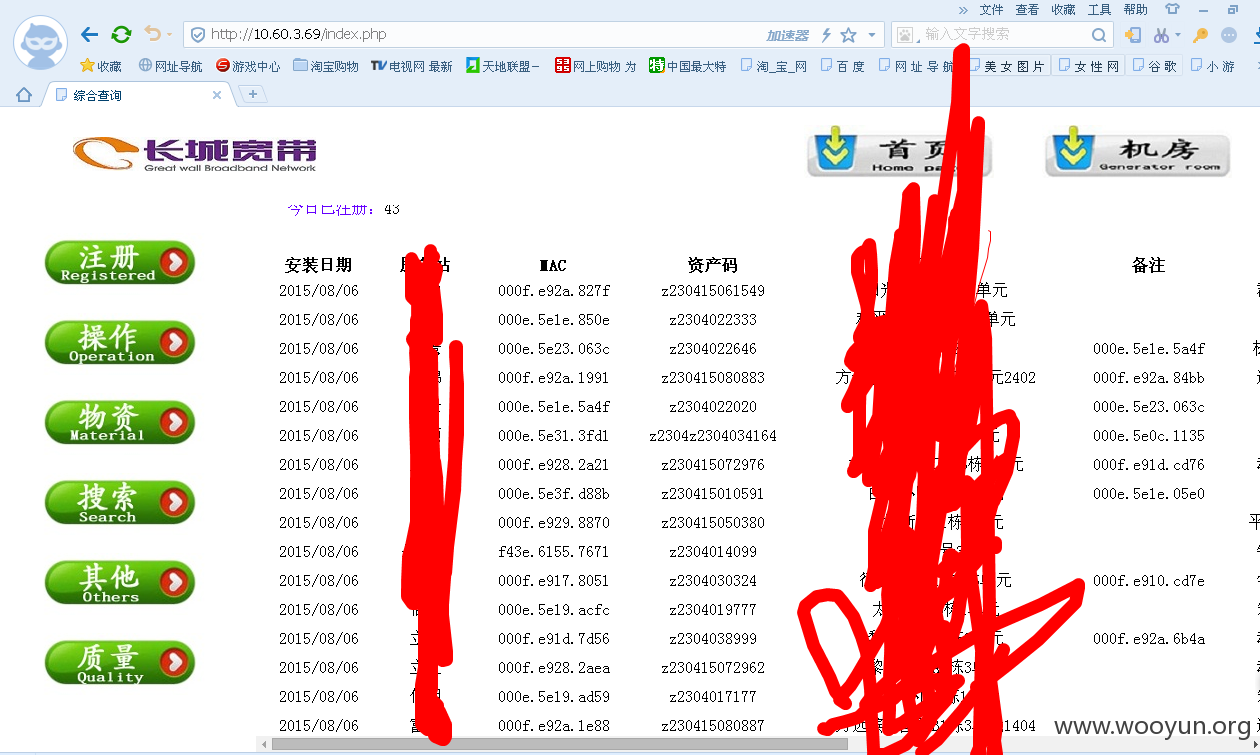

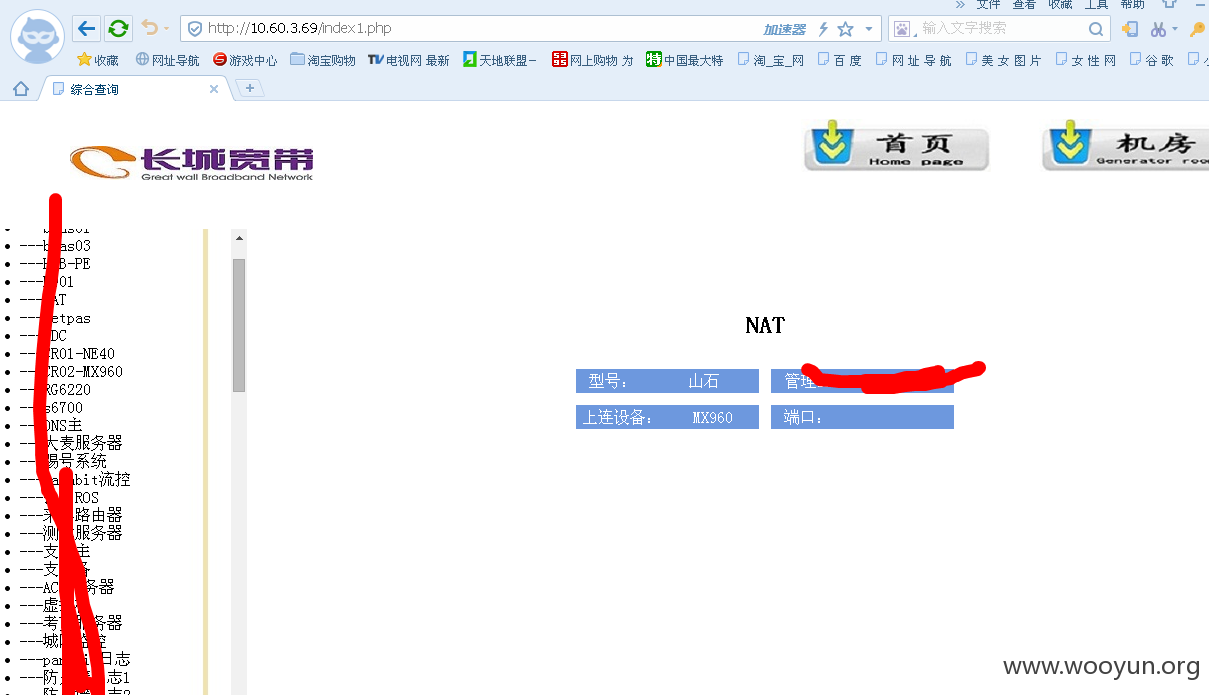

第五个:http://10.60.3.69/ admin/admin 综合查询系统,完全泄露用户信息,可查看宽带安装,机房设备明细等信息。

第六个:http://10.60.18.100/ admin/admin sip终端

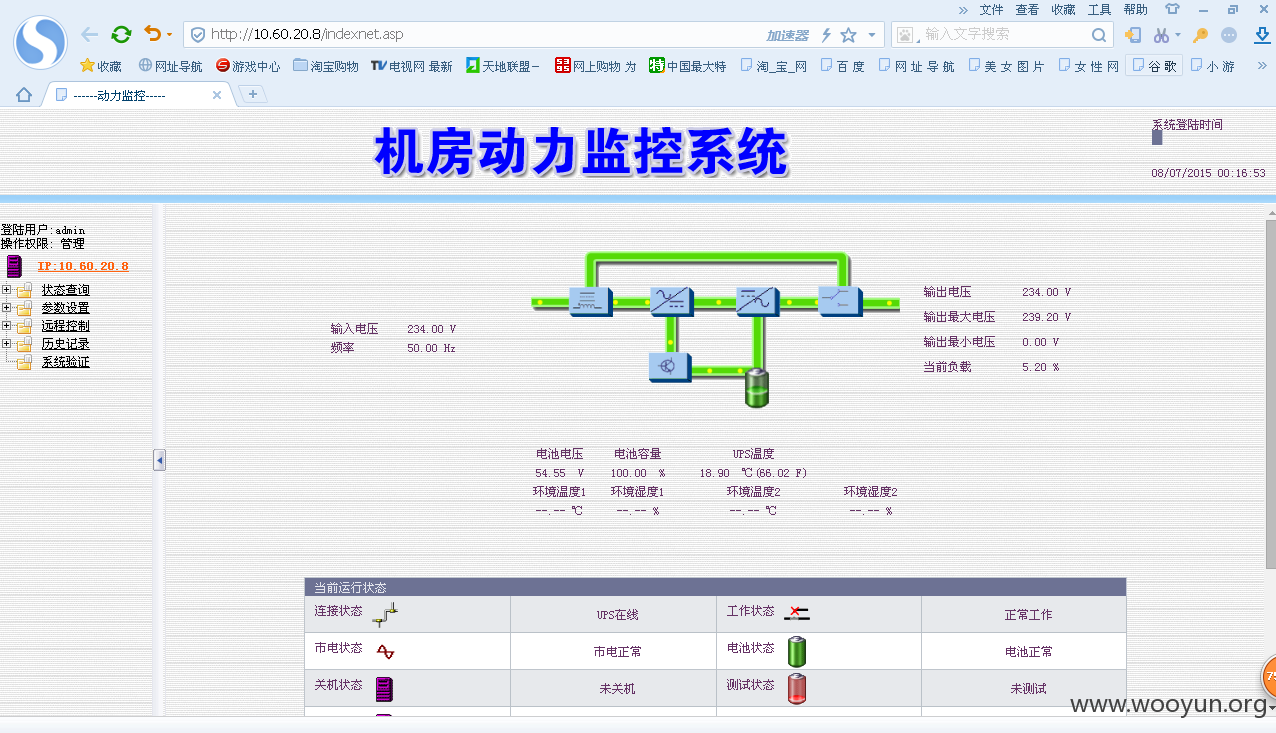

第七个:http://10.60.20.2/到http://10.60.20.72 admin/admin 机房动力UPS监控系统

第八个:http://10.60.3.243 机房监控系统。没装插件,不截图了。

第九个:http://10.60.21.35/ admin/123456 也是监控,很多个

未作任何破坏,只是登录进行验证,没有改过任何,

漏洞证明:

第一个:http://10.60.1.62/ 踢号系统,可任意根据宽带帐号进行查询并且踢号下线

第二个:http://10.60.3.6/ Panabit流量监控系统,默认帐号密码admin/panabit 可以直接劫持内网流量,并且可以提权

第三个:http://10.60.3.18/ 不知道干什么的 admin/admin 懒得百度。

第四个:http://10.60.1.125/zh_cn/ 流量审计系统,hillstone/hillstone这个之前我报过,一直未审核不知道为什么。

第五个:http://10.60.3.69/ admin/admin 综合查询系统,完全泄露用户信息,可查看宽带安装,机房设备明细等信息。

第六个:http://10.60.18.100/ admin/admin sip终端

第七个:http://10.60.20.2/到http://10.60.20.72 admin/admin 机房动力UPS监控系统

第八个:http://10.60.3.243 机房监控系统。没装插件,不截图了。

第九个:http://10.60.21.35/ admin/123456 也是监控,很多个

未作任何破坏,只是登录进行验证,没有改过任何,

修复方案:

你懂的。

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-08-14 16:14

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无